Microsoft Pazartesi günü yaptığı açıklamada, kurbanların Exchange sunucularındaki hesaplarına yetkisiz erişim sağlamak için Outlook e-posta hizmetindeki kritik bir güvenlik açığından yararlanan Kremlin destekli ulus devlet faaliyetinin tespit edildiğini söyledi.

Teknoloji devi, izinsiz girişleri adını verdiği bir tehdit aktörüne bağladı Orman Kar Fırtınası (eski adıyla Strontium), aynı zamanda APT28, BlueDelta, Fancy Bear, FROZENLAKE, Iron Twilight, Sednit ve Sofacy isimleri altında da yaygın olarak takip edilmektedir.

Söz konusu güvenlik açığı CVE-2023-23397’dir (CVSS puanı: 9,8), bir saldırganın bir kullanıcının Net-NTLMv2 karmasına erişmesine izin verebilecek ve daha sonra başka bir hizmete karşı aktarma saldırısı gerçekleştirmek için kullanılabilecek kritik bir ayrıcalık yükseltme hatasıdır. kullanıcı olarak kimlik doğrulaması yapın. Mart 2023’te Microsoft tarafından yama uygulandı.

Polonya Siber Komutanlığı’na (DKWOC) göre amaç, ülkedeki kamu ve özel kuruluşlara ait posta kutularına yetkisiz erişim elde etmekti.

Uygulama Yanıt Stratejileri ile İçeriden Tehdit Tespitini Öğrenin

Uygulama algılama, yanıt verme ve otomatik davranış modellemenin içeriden gelen tehditlere karşı savunmanızda nasıl devrim yaratabileceğini keşfedin.

Şimdi Katıl

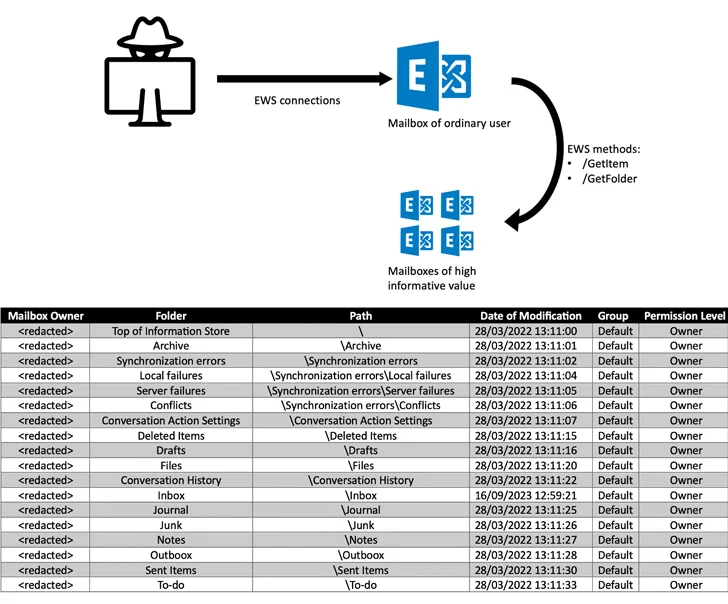

DKWOC, “Kötü amaçlı etkinliğin bir sonraki aşamasında, saldırgan, kurbanın posta kutusundaki klasör izinlerini değiştirir.” dedi. “Çoğu durumda, değişiklikler ‘Varsayılan’ grubun (Exchange organizasyonundaki kimliği doğrulanmış tüm kullanıcılar) varsayılan izinlerini ‘Yok’tan ‘Sahip’e değiştirmek içindir.”

Bunu yaparken, bu izne sahip olan posta kutusu klasörlerinin içerikleri kuruluş içindeki kimliği doğrulanmış herhangi bir kişi tarafından okunabilir ve böylece tehdit aktörünün yüksek değerli hedeflerden değerli bilgiler elde etmesi sağlanır.

DKWOC, “Bu tür değişikliklerin uygulanmasının, doğrudan erişimi kaybettikten sonra bile posta kutusunun içeriğine yetkisiz erişimin sürdürülmesine izin verdiği vurgulanmalıdır.” diye ekledi.

Microsoft daha önce güvenlik açığının Rusya merkezli tehdit aktörleri tarafından Nisan 2022’den bu yana Avrupa’daki hükümet, ulaşım, enerji ve askeri sektörleri hedef alan saldırılarda sıfır gün olarak silah haline getirildiğini açıklamıştı.

Daha sonra, Haziran 2023’te siber güvenlik firması Recorded Future, APT28 tarafından düzenlenen ve açık kaynaklı Roundcube web posta yazılımındaki birden fazla güvenlik açığından yararlanan hedef odaklı kimlik avı kampanyasının ayrıntılarını ortaya çıkardı ve aynı zamanda kampanyanın Microsoft Outlook güvenlik açığını kullanan etkinlikle örtüştüğünü de belirtti.

Fransa Ulusal Siber Güvenlik Ajansı (ANSSI), Ekim ayının sonlarında, bilgisayar korsanlığı ekibini 2021’in ikinci yarısından bu yana çeşitli kusurlardan yararlanarak devlet kurumlarını, işletmeleri, üniversiteleri, araştırma enstitülerini ve düşünce kuruluşlarını hedef almakla suçladı. 2023-23397, CredoMap gibi implantları dağıtmak için.

Devlet destekli grubun, Savunma Bakanlığı’nın dış istihbarat kolu olan Rusya Federasyonu Silahlı Kuvvetleri Genelkurmay Başkanlığı (GRU) Ana Müdürlüğü’nün 26165 numaralı Birimi ile bağlantılı olduğu değerlendiriliyor.

Son aylarda, Fransa ve Ukrayna’daki çeşitli kuruluşlara yönelik saldırıların yanı sıra, IRONJAW adlı bir PowerShell betiği kullanarak tarayıcı oturum açma verilerini çalmak için WinRAR kusurunun (CVE-2023-38831) kötüye kullanılmasıyla da ilişkilendirildi.

Microsoft, “Forest Blizzard, yeni özel teknikler ve kötü amaçlı yazılımlar kullanarak ayak izini sürekli olarak geliştiriyor, bu da onun iyi kaynaklara sahip ve iyi eğitimli bir grup olduğunu ve faaliyetlerini ilişkilendirme ve izleme konusunda uzun vadeli zorluklarla karşı karşıya olduğunu gösteriyor” dedi.

Microsoft Outlook’un kurumsal ortamlardaki popülaritesi onu kazançlı bir saldırı vektörü haline getiriyor ve bu da onu “çeşitli siber tehditleri kuruluşlara sokmaktan sorumlu kritik ‘ağ geçitlerinden’ biri” haline getiriyor. kötü aktörler tarafından istismarlarını gerçekleştirmek için suistimal edilebilir.

Gelişme, The Guardian’ın Birleşik Krallık’taki Sellafield nükleer atık sahasının Rusya ve Çin’le bağlantılı bilgisayar korsanları ekipleri tarafından 2015 yılında “uyuyan kötü amaçlı yazılım” dağıtmak üzere ihlal edildiğini bildirmesinin ardından geldi. Ancak Birleşik Krallık hükümeti bunu kanıtlayacak hiçbir kanıt bulamadığını söyledi. ağlarının “devlet aktörleri tarafından başarılı bir şekilde saldırıya uğradığını” öne sürüyor.