Microsoft, dünya çapında neredeyse bir milyon cihazı etkileyen büyük bir kötü niyetli kampanyada kullanılan açıklanmayan bir GitHub depolarını düşürdü.

Şirketin tehdit analistleri, daha sonra tehlikeye atılan sistemlerde çeşitli diğer yükleri dağıtmak için kullanılan kötü amaçlı yazılım olan GitHub depolarından kötü amaçlı yazılım indiren birden fazla cihazı gözlemledikten sonra bu saldırıları Aralık 2024 başlarında tespit etti.

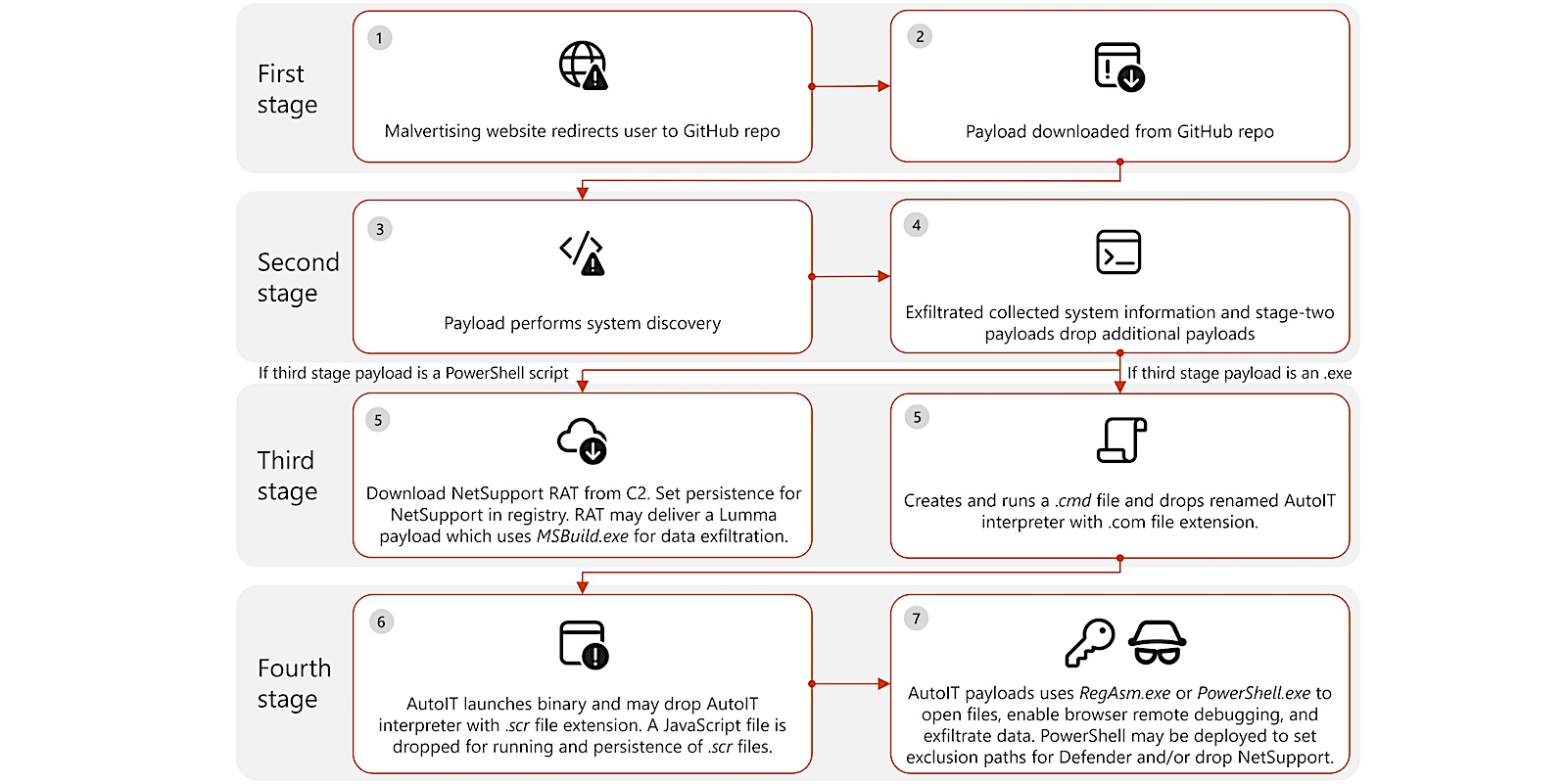

Kampanyayı analiz ettikten sonra, saldırganların potansiyel kurbanları kontrolleri altındaki kötü amaçlı Github depolarına yönlendiren yasadışı korsan akış web sitelerinde reklamlar enjekte ettiklerini keşfettiler.

Microsoft, “Akış web siteleri, görüntülenme başına ödeme veya kötüverizasyon platformlarından tıklama başına ödeme geliri oluşturmak için film çerçeveleri içindeki kötüverizasyon yönlendiricilerini gömdü.” “Bu yönlendiriciler daha sonra trafiği bir veya iki ek kötü amaçlı yönlendirici aracılığıyla yönlendirdiler ve sonuçta GitHub’a yönlendirilen kötü amaçlı yazılım veya teknoloji destek aldatmaca web sitesi gibi başka bir web sitesine yol açtılar.”

Maltizasyon videoları, kullanıcıları sistem keşfi gerçekleştirmek, örneğin bellek boyutu, grafik detayları, ekran çözünürlüğü, işletim sistemi (işletim sistemi) ve kullanıcı yolları) yapmak için tasarlanmış kötü amaçlı yazılımlarla enfekte olan GitHub depolarına yönlendirdi ve ek aşama-iki yük yükleri dağıtılırken hasat edilen verileri söndürdü.

Üçüncü aşamalı bir PowerShell komut dosyası yükü, bir komut ve kontrol sunucusundan Netsupport Uzaktan Access Trojan’ı (sıçan) indirir ve sıçanın kayıt defterinde kalıcılık oluşturur. Yürütüldükten sonra, kötü amaçlı yazılımlar, kullanıcı verilerini ve tarayıcı kimlik bilgilerini eklemek için Lumma Information Stealer kötü amaçlı yazılımını ve açık kaynaklı doerium infostealer’ı da dağıtabilir.

Öte yandan, üçüncü aşama yükü yürütülebilir bir dosyaysa, bir .com uzantısıyla yeniden adlandırılan bir otomatik tercüman bırakırken bir CMD dosyası oluşturur ve çalıştırır. Bu otomatik bileşen daha sonra ikili başlatır ve Autoit tercümanının başka bir sürümünü .SCR uzantısı ile bırakabilir. .Scr dosyaları için yürütülmeye ve kalıcılık kazanmaya yardımcı olmak için bir JavaScript dosyası da dağıtılır.

Saldırının son aşamasında, otomatik yükler dosyaları açmak, uzaktan tarayıcının hata ayıklamasını sağlamak ve ek bilgileri eklemek için regasm veya powerShell kullanır. Bazı durumlarda PowerShell, Windows Defender için hariç tutma yollarını yapılandırmak veya daha fazla Netsupport yükü düşürmek için de kullanılır.

GitHub, kampanyanın ilk aşamasında sunulan yükleri barındırmanın birincil platformu iken, Microsoft Tehdit İstihbaratı Dropbox ve Discord’da barındırılan yükleri de gözlemledi.

Microsoft, “Bu etkinlik, uzaktan erişim veya bilgi çalan kötü amaçlı yazılımlarla ilişkili çok sayıda tehdit aktörünü izlemek için kullandığımız ve kimlik avı, arama motoru optimizasyonu (SEO) veya kötü niyetli yükleri dağıtmak için kötü niyetli kampanyaları kullanan şemsiye adı Storm-0408 altında izleniyor.” Dedi.

“Kampanya, hem tüketici hem de kurumsal cihazlar da dahil olmak üzere çok çeşitli kuruluşları ve endüstrileri etkiledi ve saldırının gelişigüzel doğasını vurguladı.”

Microsoft’un raporu, saldırıların çeşitli aşamaları ve bu karmaşık kötü niyetli kampanyanın çok aşamalı saldırı zincirinde kullanılan yükler hakkında ek ve daha ayrıntılı bilgi sağlar.