Koi Security’deki güvenlik araştırmacıları, Visual Studio Code Marketplace aracılığıyla geliştiricileri hedef alan karmaşık bir kötü amaçlı yazılım kampanyasını ortaya çıkardı.

Saldırı, ekran görüntüleri yakalayabilen, tarayıcı oturumlarını ele geçirebilen ve Wi-Fi şifrelerini çalabilen güçlü bir bilgi hırsızını açığa çıkarmak için görünüşte masum görünen iki uzantı (karanlık bir tema ve bir yapay zeka asistanı) kullanıyor.

“Bitcoin Black” ve “Codo AI” olarak tanımlanan kötü amaçlı uzantılar aynı yayıncıdan geliyor ancak geliştirici ortamlarını tehlikeye atmak için farklı sosyal mühendislik taktikleri kullanıyor.

“Bitcoin Black”, altın vurgulara sahip birinci sınıf bir karanlık tema görünümüne bürünüyor. Meşru VS Code temaları genellikle zararsız JSON dosyaları olsa da, bu uzantı şüpheli bir şekilde genel bir etkinleştirme olayı içermektedir.

Bu, düzenleyici her kullanıldığında kötü amaçlı bir PowerShell betiğinin çalıştırılmasına olanak tanır; bu, bir renk paleti için tamamen gereksiz bir davranıştır.

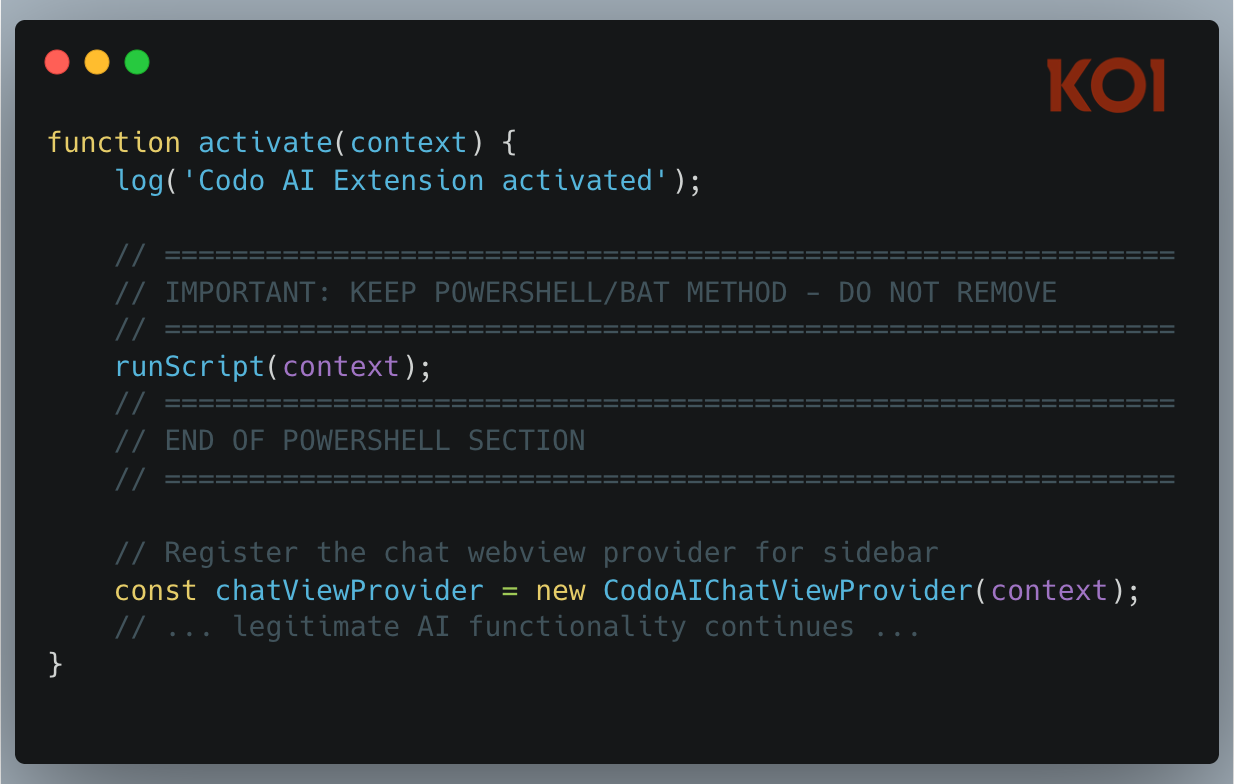

Bunun tersine, “Codo AI”, ChatGPT ve DeepSeek ile entegre çalışan bir kodlama asistanı olarak işlev görüyor. Saldırganlar, gerçek bir fayda sağlayarak, kötü amaçlı yazılım arka planda çalışırken kullanıcının şüphesini azaltan bir “işlevsel koruma” oluşturdu.

Evrim ve Ticaret

Koi Security’nin analizine göre tehdit aktörü, teslimat kodunu aktif olarak yineliyor.

İlk sürümler (v2.5.0), karmaşık ayıklama yöntemlerine ve parola korumalı ZIP dosyalarına dayanıyordu ve çoğu zaman yanlışlıkla PowerShell pencerelerini kullanıcıya görünür bırakıyordu.

Sürüm 3.3.0 ile saldırı kolaylaştırıldı: yük artık gizli pencereli temiz bir toplu komut dosyası aracılığıyla indiriliyor, bu da operasyonel güvenlikte açık bir artış gösteriyor.

Saldırının temelinde DLL Ele Geçirme (MITRE T1574.001) kullanılıyor. Uzantılar, popüler ekran görüntüsü aracı “Lightshot” için yasal, dijital olarak imzalanmış yürütülebilir dosyayı dağıtır.

Geçerli Lightshot.exe başlatıldığında, kendisiyle birlikte paketlenmiş kötü amaçlı bir DLL dosyasını otomatik olarak yükler. Bu, kötü amaçlı yazılımın güvenilir, imzalı bir işlemin içine saklanarak güvenlik filtrelerini atlamasına olanak tanır.

Çalınan Nedir?

Kötü amaçlı yazılım etkinleştiğinde oldukça agresif olur. Hasat için kullanıcının AppData klasöründe bir hazırlama dizini oluşturur:

- Ekran görüntüleri: Geliştiricinin kodunu, e-postalarını ve özel mesajlarını yakalamak.

- Kimlik bilgileri: Saklanan WiFi şifrelerini ve pano içeriğini çalmak.

- Web Oturumları: Çerezleri ve tarayıcı oturumlarını ele geçirmek için Chrome ve Edge’in başsız sürümlerini başlatıyoruz.

Kötü amaçlı yazılım, Komuta ve Kontrol (C2) sunucusuyla iletişim kurar ve yinelenen bulaşmaları önlemek için COOL_SCREENSHOT_MUTEX_YARRR muteksini kullanır (saldırganların korsan kişiliğine “arsız” bir gönderme).

Bu kampanya, geliştirici topluluğunda A/B testinin açık bir örneğini temsil ediyor. Yemlerden biri kripto tutkunlarını hedeflerken diğeri üretkenlik arayanları hedef alıyor.

Kaynak kodunda yorum bırakmak gibi bazı amatör hatalara rağmen imzalı ikili dosyaların başarılı kullanımı bunu inandırıcı bir tehdit haline getiriyor.

Tespit anında Codo AI piyasada hâlâ yayındaydı. Geliştiricilerin, yüklü uzantılarını denetlemeleri ve VS Code ekosisteminde artan tedarik zinciri saldırıları tehdidine karşı tetikte olmaları isteniyor.

Anında Güncellemeler Almak ve GBH’yi Google’da Tercih Edilen Kaynak Olarak Ayarlamak için bizi Google Haberler, LinkedIn ve X’te takip edin.