Microsoft Tehdit İstihbaratı, GitHub, Discord ve Dropbox’tan yararlanan bir kötü niyetli kampanyayı ortaya çıkarır. Çok aşamalı saldırı zincirini, lolbas kullanımını ve çeşitli kötü amaçlı yazılım yüklerini keşfedin. Ayrıntılı analiz, IOC ve hafifletme önerileri alın.

Microsoft’un tehdit istihbarat ekibi yakın zamanda dünya çapında yaklaşık bir milyon cihazı etkileyen büyük ölçekli bir kötü niyetli kampanyayı söktü. Birincil hedefler, Chrome ve Edge de dahil olmak üzere çeşitli tarayıcıları çalıştıran Windows sistemleriydi ve bireysel kullanıcılardan büyük işletmelere kadar çok çeşitli kuruluşları etkiledi ve bu da yaygın etkisini gösterdi.

Storm-0408 adı altında izlenen bu kampanya Aralık 2024’te keşfedildi ve çok aşamalı bir saldırı zinciri içeriyordu. Hackread.com ile paylaşılan Microsoft’un araştırma raporuna göre, saldırı yasadışı akış web sitelerinden kaynaklandı ve saldırganların kötü amaçlı yazılımları dağıtmak için tehlikeye atılmış GitHub depoları, bazı yükleri barındırmak için anlaşmazlık ve dropbox’ı dağıttı. Kötü amaçlı GitHub depoları o zamandan beri kaldırıldı.

Kullanıcılar başlangıçta, ara web sitelerine yol açan video çerçevelerine “görüntüleme başına ödeme veya tıklama başına ödeme geliri oluşturmak için” video çerçevelerine kötü amaçlı reklamlar yerleştiren yasadışı akış sitelerinden yönlendirildi. Bu web siteleri daha sonra kullanıcıları ilk aşamalı kötü amaçlı yazılım yüklerinin barındırıldığı GitHub’a yönlendirdi.

Bu depolar, ek kötü amaçlı yazılım ve komut dosyaları dağıtmak için bir fırlatma rampası olarak hizmet etti. İlk kötü amaçlı yazılım, tehlikeye atılan cihazlarda bir dayanak kurdu ve etkilenen sistemlerden sistem bilgilerini toplamak ve belgeleri ve verileri söndürmek için tasarlanmış sonraki yüklerin dağıtılmasını sağladı.

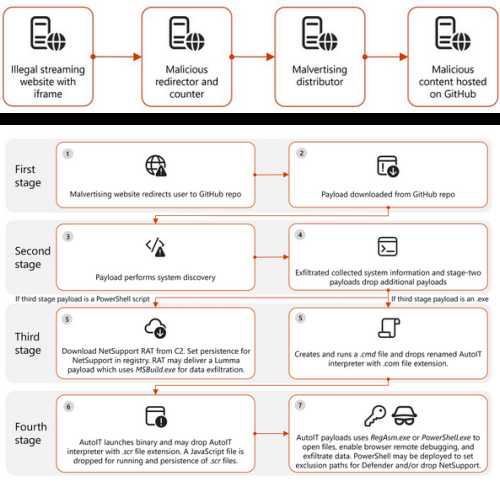

GitHub’daki ilk erişim yükleri, daha fazla kötü amaçlı yazılımın indirilmesini ve yürütülmesini başlatan genellikle şaşkın JavaScript dosyalarıdır. Saldırı zinciri, her biri Microsoft’un bu görüntüde açıkladığı gibi belirli hedeflere sahip birden fazla aşamadan oluşuyordu:

GitHub’da barındırılan birinci aşama yük, ikinci aşama dosyaları için bir damlaçi görevi gördü. Bu dosyalar sistem keşfi, bellek boyutu, grafik detayları, ekran çözünürlüğü, işletim sistemi ve kullanıcı yolları gibi bilgileri toplamak için kullanıldı. Bu veriler daha sonra Base64 kodlanmış ve bir komut ve kontrol (C2) sunucusuna eksfiltre edildi. Tipik bir yönlendirme zinciri şöyle görünebilir:

illegalstreamingsite.com/movie.html -> malvertisingredirector.com/redirect.php -> intermediarysite.net/landing.html -> github.com/malicioususer/malware.js.

İkinci aşama yüke bağlı olarak, C2 iletişimi, veri eksfiltrasyonu ve savunma kaçırma teknikleri dahil olmak üzere ek kötü amaçlı faaliyetler gerçekleştiren çeşitli üçüncü aşamalı yükler dağıtıldı.

Saldırganlar ayrıca normal sistem etkinliği ile karışmak için meşru araçlar ve senaryolar ve en önemlisi “arazi ikili ve senaryoları” (lolbas) olarak bilinen bir teknik kullandılar. Örneğin, yaygın bir taktik, C2 bağlantıları oluşturmak ve verileri pessiltrat etmek için meşru regasm.exe işlemine kötü amaçlı kod enjekte etmekti.

Kampanya, modüler bir yaklaşım kullandı, her aşama sistem keşfi, kimlik gerçeği hırsızlığı ve veri açığa çıkması gibi farklı işlevlere sahip başka bir yük düşürdü. Kalıcılık, kayıt defterinde değişiklikler ve Windows başlangıç klasöründe kısayol dosyalarının oluşturulması yoluyla elde edildi.

Microsoft ve Github arasındaki kötü amaçlı depoları devralma konusunda hızlı işbirliği, siber tehditlerle mücadelede endüstri işbirliğinin önemini vurgulamaktadır.

Microsoft, uç nokta yapılandırmaları için Microsoft Defender’ın güçlendirilmesi, işletim ortamı güvenliğinin arttırılması ve çok faktörlü kimlik doğrulamasının uygulanması da dahil olmak üzere bu tehdidin etkisini azaltmak için ayrıntılı önerilerde bulundu.

Socradar’ın baş güvenlik görevlisi Ensar Seker, “Saldırganlar algılamadan kaçınmak için coğrafi işleme, cihaz parmak izi ve gizleme tekniklerini kullandılar, bu da kötü niyetli yükün yalnızca hedeflenen kullanıcılara teslim edildiği, kampanyayı izlemesini ve azaltmasını zorlaştırıyor.”

Ensar, “Bu kampanya muhtemelen daha geniş bir MaaS (hizmet olarak kötü amaçlı yazılım) ekosisteminin bir parçasıdır; burada saldırganlar, starers, fidye yazılımı ve bankacılık truva atları gibi yükleri dağıtmak için önceden inşa edilmiş kötüverizasyon kitleri kullanırlar” diye ekledi Ensar. “Malverising geleneksel olarak Windows kullanıcılarını hedefledi, ancak MacOS ve Linux kullanan daha fazla profesyonelle, platformlar arası yüklerin daha yaygın hale geldiğini göreceğiz.”