Microsoft, saldırganlar tarafından Windows SmartScreen bulut tabanlı kötü amaçlı yazılımdan koruma hizmetini atlatmak ve herhangi bir kırmızı bayrak kaldırmadan Magniber fidye yazılımı yüklerini dağıtmak için kullanılan başka bir sıfır gün hatasını düzeltti.

Saldırganlar, bu güvenlik özelliğini aşma güvenlik açığından (CVE-2023-24880 olarak izlenir) yararlanmak için özel hazırlanmış bir Authenticode imzasıyla imzalanmış kötü amaçlı MSI dosyaları kullanıyor.

İmza geçersiz olmasına rağmen, SmartScreen’i kandırmak ve Web İşareti (MotW) güvenlik uyarılarının ortaya çıkmasını engellemek ve kullanıcıları İnternetten dosya açarken dikkatli olmaları konusunda uyarmak için yeterliydi.

Aktif olarak istismar edilen CVE-2023-24880 sıfır-gün, bunu 15 Şubat’ta Microsoft’a bildiren Google Tehdit Analizi Grubu (TAG) tarafından keşfedildi.

Google TAG, “TAG, Ocak 2023’ten bu yana kötü amaçlı MSI dosyalarının 100.000’den fazla indirildiğini gözlemledi ve bunların %80’inden fazlası Avrupa’daki kullanıcılara yapıldı. Bu, Magniber’in genellikle Güney Kore ve Tayvan’a odaklanan tipik hedeflemesinden dikkate değer bir farklılık” diyor.

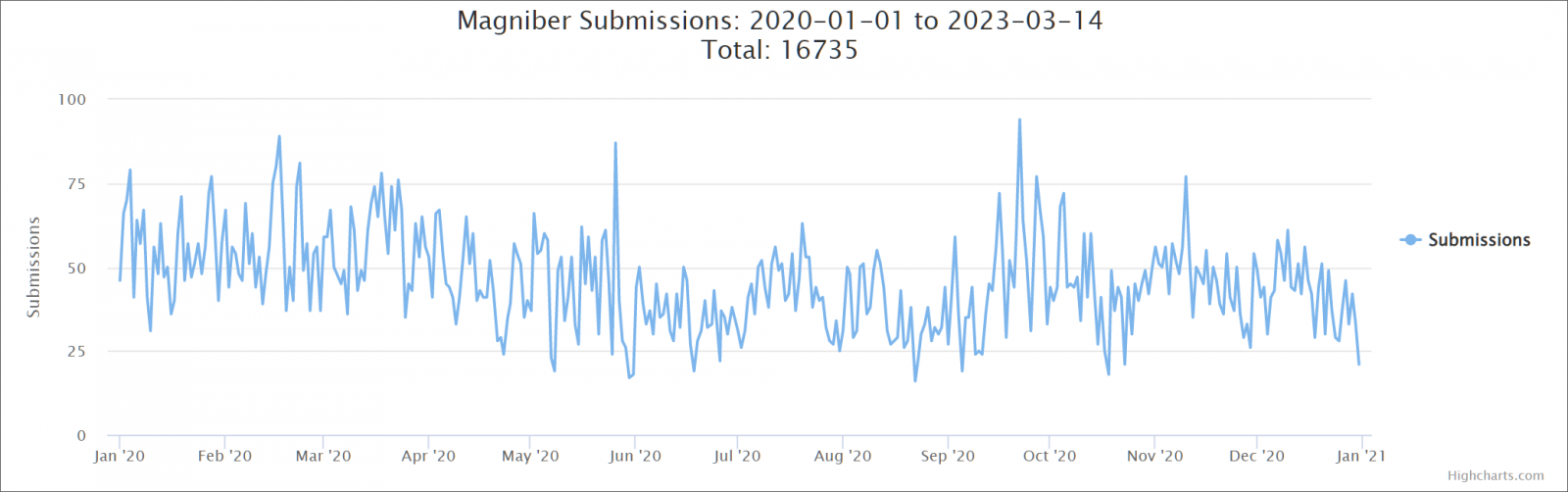

Magniber fidye yazılımı operasyonu, yüklerinin Magnitude Exploit Kit (EK) kullanılarak kötü amaçlı reklam yoluyla konuşlandırıldığı Cerber fidye yazılımının halefi olarak en az Ekim 2017’den beri aktiftir.

Başlangıçta Güney Kore’yi hedef almaya odaklanan çete, şimdi saldırılarını dünya çapında genişleterek hedeflerini Çin, Tayvan, Malezya, Hong Kong, Singapur ve şimdi de Avrupa dahil olmak üzere diğer ülkelere kaydırdı.

Magniber, ID Ransomware platformunda analiz için gönderilen yüzlerce örnekle yılın başından beri oldukça aktif.

Dar yamalar bypass’a yol açar

CVE-2023-24880, CVE-2022-44698 olarak izlenen başka bir Windows SmartScreen güvenlik özelliği baypasının bir çeşididir ve ayrıca hatalı biçimlendirilmiş imzalara sahip bağımsız JavaScript dosyaları aracılığıyla hedeflere kötü amaçlı yazılım bulaştırmak için sıfır gün olarak kullanılır.

Microsoft, aylarca süren istismar ve Qbot kötü amaçlı yazılımını ve Magniber fidye yazılımını bırakmak için kullanılmasının ardından Aralık 2022 Salı Yaması sırasında CVE-2022-44698’e yama yaptı.

Egregor, Prolock ve Black Basta dahil olmak üzere diğer fidye yazılımı operasyonlarının da kurumsal ağlara erişim elde etmek için Qbot ile ortaklık yaptığı biliniyor.

Google TAG’ın bugün açıkladığı gibi, CVE-2023-24880 mümkün oldu çünkü Microsoft, CVE-2022-44698 için temel nedeni düzeltmek yerine hatanın yalnızca tek bir yönünü düzelten dar bir yama yayınladı.

Google TAG, “Bir güvenlik sorununu yamalarken, yerelleştirilmiş, güvenilir bir düzeltme ile temel neden sorununun potansiyel olarak daha zor bir şekilde düzeltilmesi arasında bir gerilim vardır.”

“SmartScreen güvenlik bypass’ının arkasındaki temel neden giderilmediğinden, saldırganlar orijinal hatanın farklı bir varyantını hızlı bir şekilde tanımlayabildi.”