Uygulama Güvenliği , Siber Suçlar , Hizmet Olarak Siber Suçlar

Saldırganlar Nokoyawa Fidye Yazılımını Düşürür; Uzmanlar Kriminal Karmaşıklığın Arttığını Görüyor

Bay Mihir (MihirBagwe), Mathew J. Schwartz (euroinfosec) •

12 Nisan 2023

Düzeltme eki veya yok olma işareti, “fidye yazılımı sürümü”, Salı günü Microsoft, kripto kilitleme gaspçıları tarafından istismar edilen sıfır gün kusuru da dahil olmak üzere 114 güvenlik açığını düzeltmek için Windows’un tüm sürümleri için güncellemeler yayınladı.

Ayrıca bakınız: Web Semineri | Ağ Mimarisinin Evrimi: Bilmedikleriniz Size Zarar Verebilir

Microsoft, bir güvenlik uyarısında “bu güvenlik açığından başarıyla yararlanan bir saldırganın sistem ayrıcalıkları kazanabileceğini” ve onlara sisteme tam erişim verdiğini söyledi.

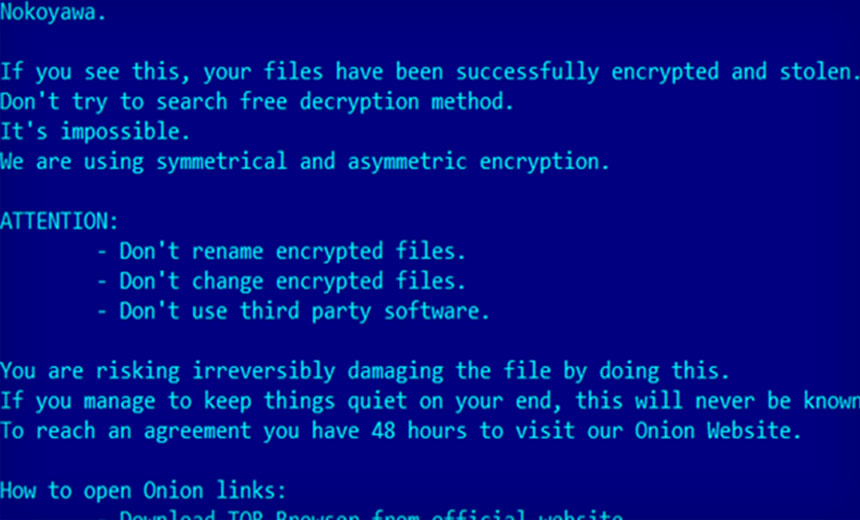

En yeni Windows 11 sistemlerini bile çökertmek için kullanılabilecek kusuru tespit etme kredisi, Şubat ayında güvenlik açığını keşfeden ve Microsoft’a bildiren siber güvenlik firması Kaspersky’ye gidiyor. Güvenlik firması, kusurun vahşi ortamda, özellikle Kuzey Amerika, Orta Doğu ve Asya’daki küçük ve orta ölçekli kuruluşlara karşı kullanıldığını gördüğünü bildirdi ve sistemlere Nokoyawa fidye yazılımı bulaştırmak için kullanıldığını söyledi. Grubun bilinen kurbanları sağlık, enerji, perakende, üretim ve yazılım geliştirme gibi sektörlerden geliyor.

Güvenlik açığı, Ortak Günlük Dosya Sisteminde veya CLFS’dedir ve CVE-2023-28252 olarak adlandırılmıştır. Microsoft’tan gelen yeni güncellemeler, Windows Server 2008, 2012 ve 2016’nın yanı sıra Windows 10 ve Windows 11’in desteklenen sürümlerindeki kusuru giderir.

Yeni kusur, yama yönetimi personeline déjà vu verebilir. Siber güvenlik firması Trend Micro tarafından yürütülen bir yazılım güvenlik açığı girişimi olan Zero Day Initiative’de güvenlik analisti olan Dustin Childs, “Tanıdık geliyorsa, bunun nedeni sadece iki ay önce aynı bileşende benzer bir sıfırıncı gün yamasının bulunmasıdır” dedi. Görmek: Microsoft’un Şubat Yaması Salı 3 Sıfır Günü Düzeltiyor).

“Bu tür bir istismar, kötü amaçlı yazılım veya fidye yazılımı yaymak için genellikle bir kod yürütme hatasıyla eşleştirilir” diye ekledi. “Bu yamayı kesinlikle hızlı bir şekilde test edin ve dağıtın.”

Artan Gelişmişlik

Sıfır gün açıklarından yararlanan fidye yazılımı grupları olağandışı olmaya devam ediyor. Kaspersky, “Saldırılarında sıfırıncı gün açıklarından yararlanan APT’leri pek görmüyoruz ve artık bilinmeyen güvenlik açıkları için açıklardan yararlanacak ve bunları saldırılarda rutin olarak kullanacak kaynaklara sahip, mali amaçlarla hareket eden siber suçlu grupları var” dedi. “Ayrıca, siber suç gruplarına yardım etmeye ve birbiri ardına açıklardan yararlanmaya istekli geliştiriciler var.”

Nokoyawa’nın, Kaspersky’nin Haziran 2022’den bu yana en az beş farklı, yüksek kaliteli açıktan yararlanmaya bağlı olan “muhtemelen aynı yararlanma yazarı tarafından geliştirildiğini” söylediği sürücü açıkları olan Ortak Günlük Dosya Sistemi veya CLFS’yi kullanma tercihi var gibi görünüyor.

Taktiklerine, tekniklerine ve prosedürlerine bağlı olarak Nokoyawa fidye yazılımı kullanan saldırganlar, Hive fidye yazılımının eski üyeleri veya iş ortakları olabilir. Trend Micro, Mart 2022’de “İki aile, kullanılan araçlardan çeşitli adımları gerçekleştirme sırasına kadar saldırı zincirlerinde bazı çarpıcı benzerlikler paylaşıyor.” saldırının yanı sıra “savunma kaçırma için anti-rootkit tarayıcılar GMER ve PC Hunter.”

Hive fidye yazılımı Temmuz 2022’de kolluk kuvvetleri tarafından sızmış ve altyapısı Ocak ayında kapatılmış olsa da, Nokoyawa tamamen çalışır durumda görünüyor.

113 Daha Fazla Düzeltme

CVE-2023-28252 düzeltmesi, Salı günü Microsoft tarafından yamalanan çok sayıda güvenlik açığından yalnızca biridir. Bunlar, koddan uzaktan yararlanmak için kullanılabilecek 45 farklı güvenlik açığı için düzeltmeler içeriyordu. Rapid7’nin baş yazılım mühendisi Adam Barnett’in bildirdiğine göre bu, Microsoft tarafından son üç ayın her birinde yamalanan 33 uzaktan kod yürütme hatasına göre dikkate değer bir artışı temsil ediyor.

Düzeltilen uzaktan kod yürütme kusurlarından bazıları, özel hazırlanmış bir MSMQ paketi gönderilerek yararlanılabilen ve kötü amaçlı kodu uzaktan yürütmek için kullanılabilen Windows mesaj kuyruğu hizmetindeki CVE-2023-21554’ü içerir. Aynı şey, CVE-2023-28250 olarak adlandırılan Windows Pragmatic General Multicast’teki bir kusur için de geçerli.

Her iki saldırı türünün de başarılı olması için Windows mesaj kuyruğu hizmetinin etkinleştirilmiş olması gerekir. Microsoft bir güvenlik uyarısında “Mesaj Kuyruğu adlı bir hizmetin çalışıp çalışmadığını ve 1801 numaralı TCP bağlantı noktasının makineyi dinleyip dinlemediğini kontrol edebilirsiniz” dedi.

2013 Uyarısı Güncelleniyor

Alışılmadık bir şekilde, bu ay Microsoft, taşınabilir yürütülebilir dosyalara bağlı 10 yıllık bir WinVerifyTrust imza doğrulama güvenlik açığının ayrıntılarını güncelledi ve yeniden yayınladı.

CVE-2013-3900 olarak adlandırılan ZDI’dan Childs, kusurun büyük çok uluslu şirketler tarafından kullanılan bir sesli ve görüntülü arama masaüstü istemcisi olan 3CX’e yönelik yazılım tedarik zinciri saldırısının bir parçası olarak kullanıldığını söyledi. Birden fazla güvenlik firması, bu saldırıları Kuzey Kore’nin Lazarus APT bilgisayar korsanları grubuna bağladı.

2013’te olduğu gibi, Microsoft’un düzeltmesi isteğe bağlı olmaya devam ediyor ve şirket bunu varsayılan yapmayı planlamadığını söyledi. Düzeltme, “kayıt anahtarı ayarı aracılığıyla bir katılım özelliği olarak kullanılabilir durumda olmaya devam ediyor ve Windows 10 ve Windows 11’in şu anda desteklenen tüm sürümleri” dahil olmak üzere, 10 Aralık 2013’ten bu yana yayınlanan desteklenen Windows sürümlerinde kullanılabilir.

Microsoft, güvenlik açığından, mevcut bir taşınabilir yürütülebilir dosyayı imzasını geçersiz kılmayacak şekilde değiştiren bir saldırgan tarafından yararlanılabileceğini söyledi. Açıklamada, “Bu güvenlik açığından başarıyla yararlanan bir saldırgan, etkilenen sistemin tüm denetimini ele geçirebilir. Daha sonra programlar yükleyebilir, verileri görüntüleyebilir, değiştirebilir veya silebilir veya tam kullanıcı haklarına sahip yeni hesaplar oluşturabilir” denildi.

Bu riski ele almak için Microsoft, uygulama geliştiricilerin uygulamalarını daha sıkı Güvenilir Kök Programı doğrulama sistemini kullanarak imzalamalarını ve müşterilerin Windows ortamlarını yalnızca bu şekilde imzalanan uygulamaları kullanacak şekilde kısıtlamalarını, ancak bu yaklaşımı ilk kez test ettikten sonra “nasıl davranacağını değerlendirmek için” önerir. kendi ortamlarında.”