Microsoft 365 Defender Araştırma Ekibi’nin yeni bir açıklama bildirimine göre, siber suçlular giderek artan bir şekilde Microsoft Exchange sunucularını hedef alıyor. Çalışma biçimleri, OAuth uygulamalarını kötüye kullanmayı içerir.

Kötü Amaçlı OAuth Uygulamalarını İçeren Spam Kampanyaları Algılandı

Tehdit aktörlerinin Exchange Server’ı ilk kez hedef alması olmasa da, bu kampanya OAuth uygulamalarını kötüye kullanması nedeniyle benzersizdir. Bu uygulamalar, bu durumda saldırı zincirinin ayrılmaz bir parçasıdır.

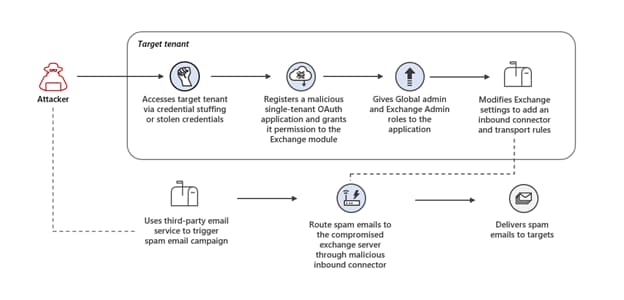

MS 365 Defender Research’e göre, analiz ettikleri bir olayda, güvenliği ihlal edilmiş bulut kiracılarına kötü amaçlı OAuth uygulamaları dağıtıldı ve sonunda saldırganlar spam kampanyaları yürütmek için Exchange sunucularını devraldı.

Araştırmacılar, tehdit aktörlerinin, kullanıcıların çok faktörlü kimlik doğrulamayı etkinleştirmediği yüksek riskli hesapları hedef alan bir kimlik bilgisi doldurma saldırısı başlattığını açıkladı. Saldırgan daha sonra güvenli olmayan yönetici hesaplarından yararlandı ve ilk erişim elde edebildi.

Ardından saldırgan, Exchange e-posta sunucusuna bir gelen bağlayıcı ekleyerek kötü amaçlı bir OAuth uygulaması oluşturdu. Bu nedenle, oyuncu hedef etki alanını kullanarak spam e-postalar gönderebilir.

Daha önce, OAuth uygulamaları, saldırganların kullanıcıları kandırarak kötü amaçlı OAuth uygulamalarına izin vermeleri için bulut hizmetlerine erişmeye çalıştığı izinli kimlik avı saldırılarında kötüye kullanılıyordu. Bazı devlet destekli aktörler de onları C2 iletişimleri, yönlendirmeler, kimlik avı saldırıları ve arka kapıların konuşlandırılması için kötüye kullandı.

Kampanya Hedeflerine Genel Bakış

Araştırmacılar, raporlarında şu ana kadar çok sayıda kuruluşun kimlik bilgisi doldurma saldırılarında hedef alındığını açıkladı. Bu kampanyada, saldırganlar MFA’sı olmayan yönetici hesabına saldırılar başlatır ve bunları kurbanın bulut kiracısına erişmek için kullanır.

Bu kampanya esas olarak tüketicileri ve kurumsal kiracıları hedef alarak kuruluşun güvenlik mekanizmalarındaki zayıflıkları kötüye kullanır ve hatta fidye yazılımlarına ve diğer yıkıcı saldırılara yol açabilir.

Microsoft 365 Defender Araştırma Ekibi raporuna göre bu saldırıda, saldırganlar spam e-posta kampanyaları yürütüyor, kuruluşların kimliklerini sızdırarak sahte çekilişlerin reklamını yapıyor veya kurbanları uzun vadeli ücretli aboneliklere kaydolmaları için kandırmak için ödül olarak bir iPhone sunuyor.

Kampanya, güvenliği ihlal edilmiş kuruluşta yüklü tek kiracılı uygulamalardan oluşan bir ağ kullanır. Bu, saldırganın saldırıyı başlatmak için bir kimlik platformu kazanmasına yardımcı olur. Kampanya açıklanır açıklanmaz tüm kötü niyetli OAuth uygulamaları kaldırıldı. Kuruluşlar, bu tür dolandırıcılıkları önlemek için sıkı güvenlik uygulamaları uygulamalıdır. MFA’yı etkinleştirmek, bu tür tehditlere karşı ilk savunma hattı olmalıdır.

Alakalı haberler

- Bilgisayar korsanları, e-posta verilerini çalmak için Microsoft Exchange Server’ı vurdu

- Avrupa Bankacılık Otoritesi Microsoft Exchange Server hackinde kurban

- Arka Kapı Exchange Sunucularına Kötü Amaçlı IIS Uzantıları Kullanan Bilgisayar Korsanları

- Google.com, ɢoogle.com değil; Trump yanlısı spam alanına dikkat edin

- Kripto Para Birimlerine Karşı Trickbot Bankacılık Truva Atı Kullanan Spam Kampanyaları