Microsoft, Internet’ten indirilen tüm bu tür dosyaların otomatik olarak engellenmesini dahil ederek Microsoft 365 müşterileri için XLL eklenti koruması ekleme üzerinde çalışıyor.

Bu, son birkaç yılda bu enfeksiyon vektörünü kötüye kullanan kötü amaçlı yazılım kampanyalarının yükselişinin üstesinden gelmeye yardımcı olacaktır.

Redmond, “Son aylarda sayısı artan kötü amaçlı yazılım saldırılarıyla mücadele etmek için internetten gelen XLL eklentilerini engelleyecek önlemler uyguluyoruz” diyor.

Microsoft, yeni özelliğin Geçerli, Aylık Kurumsal ve Altı Aylık Kurumsal kanallardaki masaüstü kullanıcıları için dünya çapında çok kiracılı genel kullanılabilirliğe Mart ayında ulaşacağını söylüyor.

Saldırganlar, iş ortakları gibi güvenilir kuruluşlardan gelen belgeler veya sahte reklam istekleri, tatil hediyesi kılavuzları ve web sitesi promosyonları olarak kamufle edilmiş indirme bağlantıları veya ekler biçiminde çeşitli kötü amaçlı yükleri itmek için kimlik avı kampanyalarında XLL eklentilerini (Excel DLL’leri) kullanıyor. .

Hedef, imzasız bir XLL dosyasını açmak için çift tıkladığında, “potansiyel bir güvenlik içeriği”, “eklentiler virüs veya diğer güvenlik tehlikeleri içerebilir” konusunda uyarılır ve eklentiyi etkinleştirmesi istenir. geçerli oturum.

Eklenti etkinleştirilirse (ve birçok kişi Office uyarılarını ikinci kez bakmadan yok sayarsa), kurbanın cihazına arka planda bir kötü amaçlı yazılım yükü de yerleştirir.

XLL dosyaları yürütülebilir dosyalar olduğundan ve saldırganlar bunları çeşitli kötü amaçlı görevler için kullanabildiğinden, yalnızca güvenilir bir kaynaktan geldiğinden %100 eminseniz birini açmalısınız.

Ek olarak, bu tür dosyalar genellikle e-posta eki olarak gönderilmez, bunun yerine bir Windows yöneticisi tarafından yüklenir. Bu nedenle, bu tür dosyaları gönderen bir e-posta veya başka bir mesaj alırsanız, mesajı silin ve spam olarak bildirin.

Cisco Talos’un Ocak ayındaki bir raporunda belirttiği gibi, XLL’ler artık hem finansal olarak motive olan saldırganlar hem de devlet destekli tehdit grupları (APT10, FIN7, Donot, TA410) tarafından hedeflerinin cihazlarına birinci aşama yükleri iletmek için bir enfeksiyon vektörü olarak kullanılıyor. .

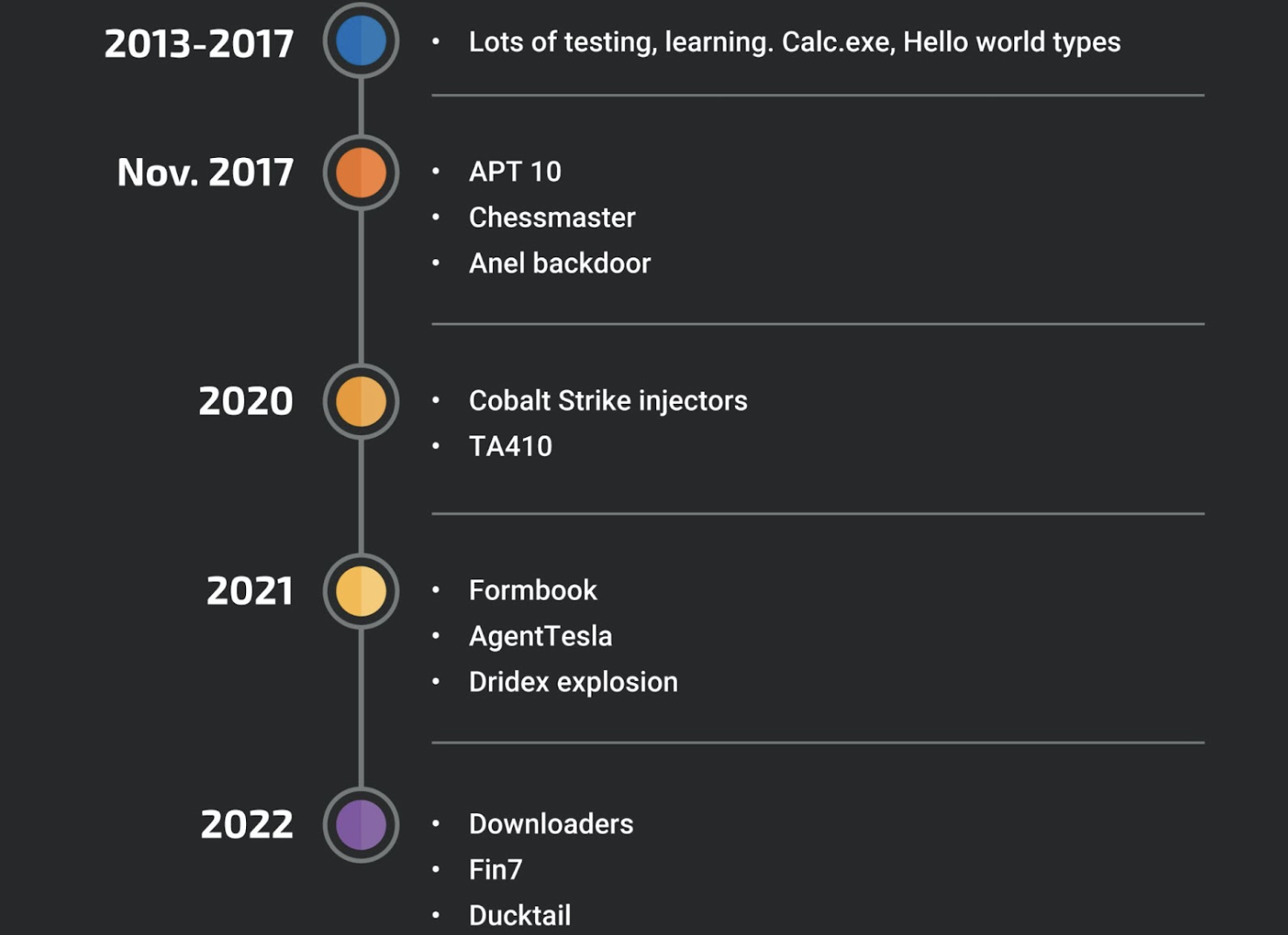

Cisco Talos, “XLL eklentileri bir süredir mevcut olsa bile, bazı APT gruplarının bunları tamamen işlevsel bir arka kapı uygulamak için kullanmaya başladığı 2017 ortasına kadar bunların kötü niyetli aktörler tarafından kullanıldığını tespit edemedik” dedi.

“Ayrıca, daha fazla emtia kötü amaçlı yazılım ailesi bulaşma vektörü olarak XLL’leri benimsedikçe, kullanımlarının son iki yılda önemli ölçüde arttığını da belirledik.”

Bir yıl önce HP’nin tehdit analisti ekibi, Tehdit Öngörüleri Raporu 2021’in 4. Çeyreği kapsamında “Excel eklentilerini (.XLL) kullanan saldırganlarda yaklaşık altı kat artış” gördüğünü bildirmişti.

Bu, tehdit aktörlerinin kötü amaçlı Office belgelerini kullanarak hedeflerinin bilgisayarlarına kötü amaçlı yazılım dağıtmasını ve yüklemesini engellemeye yönelik daha geniş bir çabanın parçasıdır.

Temmuz 2022’den bu yana Microsoft, Office VBA makrolarının indirilen Office belgelerinde otomatik olarak engelleneceğini ve bunun da çeşitli Office uygulamalarında (Access, Excel, PowerPoint, Visio ve Word) İnternetten indirilen belgelerde etkinleştirilmesini zorlaştıracağını söyledi.

Mart 2021’de şirket, Office 365’in Kötü Amaçlı Yazılımdan Koruma Tarama Arabirimi (AMSI) ile entegrasyonu tarafından sağlanan çalışma zamanı savunmasını Excel 4.0 (XLM) makro taramasını içerecek şekilde genişleterek M365’e XLM makro korumasını ekledi.

Redmond, Ocak 2021’de Microsoft 365 kiracılarında açıldığında Excel 4.0 (XLM) makrolarını varsayılan olarak devre dışı bırakmaya başladı.

Yıllar önce, 2018’de Microsoft, müşterileri VBA makrolarını kullanan saldırılara karşı korumak için AMSI desteğini Office 365 uygulamalarına da genişletti.