Ayın ikinci Salı günü ve Microsoft, yazılımını etkileyen toplam 97 kusuru düzeltmek için bir dizi başka güvenlik güncellemesi yayınladı ve bunlardan biri vahşi doğada fidye yazılımı saldırılarında aktif olarak kullanıldı.

97 hatadan yedisi Kritik olarak, 90’ı ise önem derecesi olarak Önemli olarak derecelendirildi. İlginç bir şekilde, eksikliklerin 45’i uzaktan kod yürütme kusurları, ardından 20 ayrıcalık yükselmesi güvenlik açığı. Güncellemeler ayrıca Edge tarayıcısında geçen ay yayınlanan 26 güvenlik açığı düzeltmesini de takip ediyor.

Aktif olarak istismar edilen güvenlik açığı, Windows Ortak Günlük Dosya Sistemi (CLFS) Sürücüsünde bir ayrıcalık yükseltme hatası olan CVE-2023-28252’dir (CVSS puanı: 7.8).

Microsoft bir danışma belgesinde, “Bu güvenlik açığından başarıyla yararlanan bir saldırgan SİSTEM ayrıcalıkları elde edebilir.”

CVE-2023-28252, CVE-2022-24521, CVE-2022-37969 ve CVE-2023-23376’dan (CVSS puanları: 7,8) sonra yalnızca geçen yıl aktif kötüye kullanım kapsamına giren CLFS bileşenindeki dördüncü ayrıcalık yükseltme hatasıdır. ). 2018’den beri CLFS’de en az 32 güvenlik açığı tespit edildi.

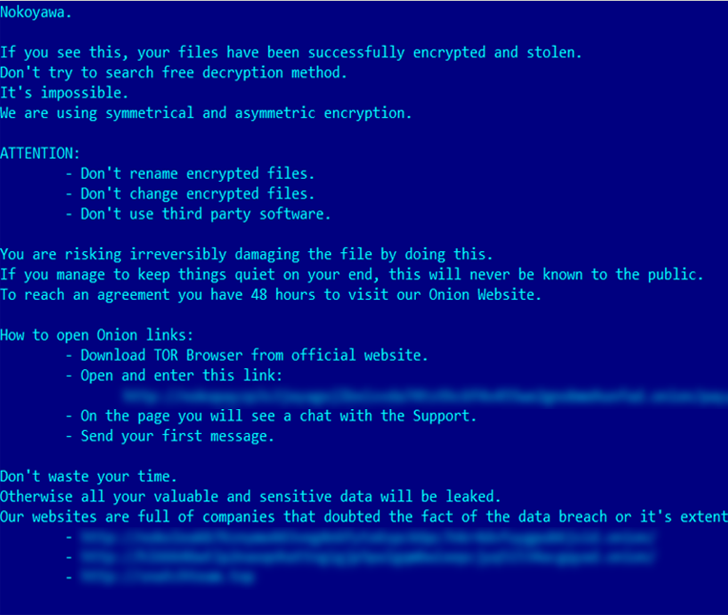

Rus siber güvenlik firması Kaspersky’ye göre güvenlik açığı, bir siber suç grubu tarafından Orta Doğu, Kuzey Amerika ve Asya’daki küçük ve orta ölçekli işletmelere Nokoyawa fidye yazılımı dağıtmak için silah haline getirildi.

Larin, “CVE-2023-28252, sistem meta veri bloğunu genişletmeye çalıştığında yararlanılabilen bir sınırların dışında yazma (artımlı) güvenlik açığıdır” dedi. “Güvenlik açığı, temel günlük dosyasının değiştirilmesiyle tetikleniyor.”

CISA, kusurun devam eden istismarının ışığında, Windows sıfır gününü Bilinen Yararlanılan Güvenlik Açıkları (KEV) kataloğuna ekleyerek Federal Sivil Yürütme Şubesi (FCEB) kurumlarının 2 Mayıs 2023’e kadar sistemlerini güvence altına almalarını emretti.

Ayrıca, DHCP Sunucu Hizmeti, Katman 2 Tünel Protokolü, Ham Görüntü Uzantısı, Windows Noktadan Noktaya Tünel Protokolü, Windows Pragmatic Genel Çok Noktaya Yayın ve Microsoft Message Queuing’i (MSMQ) etkileyen kritik uzaktan kod yürütme kusurları da yamalanmıştır.

CVE-2023-21554 (CVSS puanı: 9.8) olarak izlenen ve Check Point tarafından QueueJumper olarak adlandırılan MSMQ hatası, yetkisiz kod yürütülmesine yol açabilir ve bir MSMQ sunucusuna özel hazırlanmış kötü amaçlı bir MSMQ paketi göndererek bir sunucuyu ele geçirebilir.

Check Point araştırmacısı Haifei Li, “CVE-2023-21554 güvenlik açığı, bir saldırganın 1801 numaralı TCP bağlantı noktasına ulaşarak potansiyel olarak uzaktan ve yetkisiz kod yürütmesine olanak tanır.” Dedi. “Başka bir deyişle, bir saldırgan, açıktan yararlanma ile 1801/tcp bağlantı noktasına yalnızca bir paket aracılığıyla sürecin kontrolünü ele geçirerek güvenlik açığını tetikleyebilir.”

MSMQ’da keşfedilen diğer iki kusur, CVE-2023-21769 ve CVE-2023-28302 (CVSS puanları: 7.5), hizmet çökmesi ve Windows Mavi Ekranı gibi bir hizmet reddi (DoS) durumuna neden olmak için kullanılabilir. Ölüm (BSoD).

Kimlik Çevresini Korumayı Öğrenin – Kanıtlanmış Stratejiler

Uzman liderliğindeki siber güvenlik web seminerimizle işletmenizin güvenliğini artırın: Kimlik Çevresi stratejilerini keşfedin!

Fırsatı Kaçırmayın – Koltuğunuzu Kaydedin!

Microsoft ayrıca bir WinVerifyTrust imza doğrulama güvenlik açığı olan CVE-2013-3900 danışma belgesini aşağıdaki Sunucu Çekirdeği yükleme sürümlerini içerecek şekilde güncelleştirmiştir –

- 32-bit Sistemler için Windows Server 2008 Hizmet Paketi 2

- x65 Tabanlı Sistemler Hizmet Paketi 2 için Windows Server 2008

- x64 tabanlı Sistemler Hizmeti 1 için Windows Server 2008 R2

- Windows Sunucusu 2012

- Windows Sunucusu 2012 R2

- Windows Sunucusu 2016

- Windows Sunucusu 2019 ve

- Windows Sunucusu 2022

Geliştirme, Kuzey Kore bağlantılı tehdit aktörlerinin, Microsoft tarafından verilen imzayı geçersiz kılmadan şifrelenmiş kabuk kodunu meşru kitaplıklara dahil etmek için kusurdan yararlandığı gözlemlendiğinde ortaya çıktı.

Diğer Satıcılardan Yazılım Yamaları

Microsoft’a ek olarak, son birkaç hafta içinde diğer satıcılar tarafından aşağıdakiler de dahil olmak üzere çeşitli güvenlik açıklarını gidermek için güvenlik güncelleştirmeleri yayınlandı: