Güvenlik araştırmacıları, Microsoft Entra kimliğine karşı kullanıcıları daha zayıf giriş yöntemleriyle kimlik doğrulamaya yönlendiren ve kimlik avı ve oturum kaçırmaya duyarlı hale getiren yeni bir FIDO indirgeme saldırısı oluşturdu.

Bu zayıf oturum açma kanalları, Saldırganların geçerli oturum çerezlerini kapamasını ve hesapları ele geçirmesini sağlayan, EvilGinX gibi araçları kullanan ortadaki düşman kimlik avı saldırılarına karşı savunmasızdır.

Saldırı Fido’nun kendisinde bir güvenlik açığı kanıtlamasa da, sistemin atlanabileceğini gösterir, bu da çok önemli bir zayıflıktır.

Bu, özellikle FIDO tabanlı kimlik doğrulamasının kritik ortamlarda artan benimsenmesi göz önüne alındığında endişe vericidir, teknolojinin son derece kimlik avlamaya dayanıklı olarak lanse edilmesinin bir sonucudur.

Fido Passeys, şifrelerin ve geleneksel çok faktörlü kimlik doğrulama (MFA) zayıflıklarını ortadan kaldırmak için tasarlanmış FIDO2 ve WebAuthn standartlarına dayanan şifresiz bir kimlik doğrulama yöntemidir.

Bir kullanıcı bir passey kaydettiğinde, cihazları, kullanıcının kimliğini doğrulayarak, çevrimiçi hizmetlere giriş sırasında rastgele, benzersiz bir zorluğu çözmek için kullanılan bir çift anahtar (özel + genel) oluşturur.

Yalnızca kullanıcının cihazı, giriş işlemi sırasında hiçbir yere iletilmeyen doğru özel anahtarı tuttuğundan, kimlik avı aktörlerinin kesebileceği hiçbir şey yoktur.

Fido’nun düşürülmesi ve atlanması

ProofPoint araştırmacıları tarafından oluşturulan yeni indirgeme saldırısı, FIDO desteğinden yoksun bir tarayıcı kullanıcı aracısını işbirliği yapmak için Middle-in-the-Middle-in-the-Middle (AITM) çerçevesinde özel bir phishlet kullanıyor.

Özellikle, araştırmacılar Microsoft Entra Kimliğinde FIDO tabanlı kimlik doğrulamasıyla uyumlu olmayan Windows’ta Safari’yi dolandırıyor.

Proofpoint araştırmacısı Yaniv Miron, “İşlevsellikteki bu önemsiz boşluk saldırganlar tarafından kaldırılabilir.”

“Bir tehdit oyuncusu AITM’yi, bir FIDO uygulaması tarafından tanınmayan desteklenmeyen bir kullanıcı aracısını taklit edecek şekilde ayarlayabilir. Daha sonra, kullanıcı daha az güvenli bir yöntemle kimliği doğrulamak zorunda kalacaktır. Microsoft platformlarında gözlemlenen bu davranış eksik bir güvenlik önlemidir.”

Hedef, e -posta, SMS veya OAuth onay istemi yoluyla teslim edilen bir kimlik avı bağlantısını tıkladığında, özel phishlet’i çalıştıran bir kimlik avı sitesine yönlendirilir. Bu bir AITM saldırısı olduğundan, meşru Microsoft Entra ID formu kimlik avı platformu tarafından vekilidir ve hedeflenen kullanıcıya gösterilir.

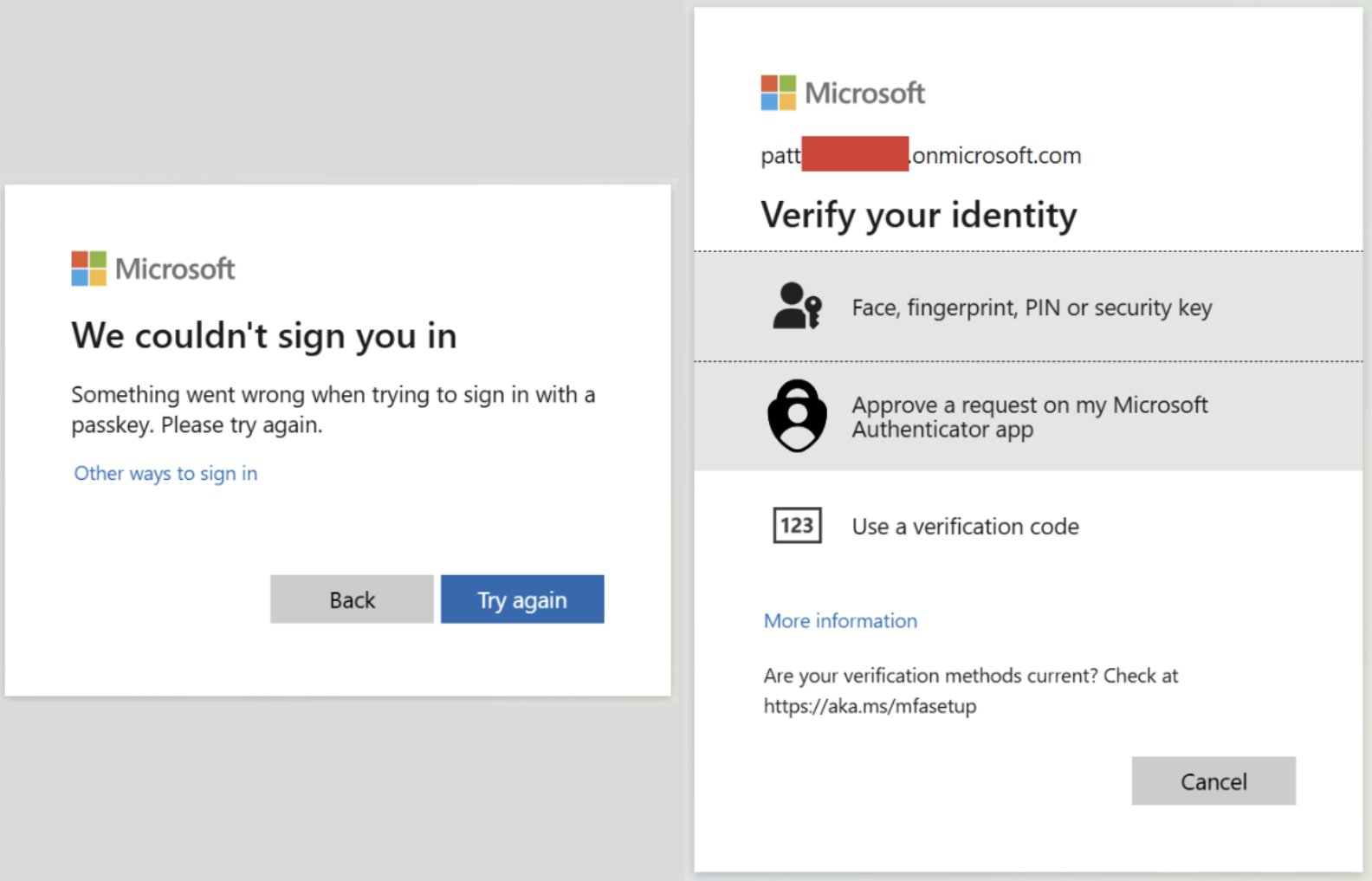

Phishlet, desteklenmeyen bir tarayıcı kullanıcı aracısı parodi olduğundan, Microsoft Entra Kimliği Fido kimlik doğrulamasını kapatır ve bunun yerine bir hata döndürür.

Bu hata, kullanıcıyı Microsoft Authenticator uygulaması, SMS kodu veya OTP gibi alternatif bir doğrulama geri dönüş yöntemi seçmesini ister.

Kaynak: Proofpoint

Kullanıcı alternatif yöntemlerden birini kullanıyorsa, AITM proxy hem hesap kimlik bilgilerini hem de MFA jetonunu veya oturum çerezini keser.

Saldırgan daha sonra çalınan çerezi kendi tarayıcısına aktarır ve kurbanın hesabına tam erişim sağlar, bu da teorik olarak kimlik avlamaya dayanıklıdır.

Proofpoint, tehdit aktörleri hala MFA koruması olmayan hesaplar gibi daha kolay hedeflere odaklandığından, bu tekniğin vahşi doğada kullanılmadığı hiçbir vakanın gözlemlenmediğini söylüyor. Yine de, risk, özellikle sınırlı, yüksek hedefli saldırılarda önemlidir.

Bu ortaya çıkan tehditten riskleri azaltmak için, hesabınız için geri dönüş kimlik doğrulama yöntemlerini kapatmayı veya bu tür işlemler tetiklendiğinde ek kontrol ve onayları etkinleştirmeyi düşünün.

Bir giriş işlemi aniden kayıtlı bir passey yerine farklı bir yöntem istiyorsa, kırmızı bir bayrak ve kullanıcılar resmi, güvenilir kanallar aracılığıyla iptal etmeli ve doğrulamalıdır.

Temmuz ayında, Expel araştırmacıları, bir kimlik avı sitesinin hedefin kimlik bilgilerini çaldığı ve gerçek hizmetin giriş sayfasında bir QR kodu oluşturarak, hedefi bir rogue cihazdan bir giriş talebini onaylamak için taramak için bir QR kodu oluşturan ‘Poisonseed’ olarak adlandırılan farklı bir Fido indirgeme saldırısı sundu.

Konsept ilginç olmasına rağmen, araştırmacılar daha sonra yakınlık gereksinimleri nedeniyle pratik olarak mümkün olmadığını keşfettiler, bu da hileli kimlik doğrulama taleplerinin başarısız olmasına yol açtı.

Ortamların% 46’sı şifreleri çatladı, geçen yıl neredeyse% 25’ten iki katına çıktı.

Önleme, algılama ve veri açığa çıkma eğilimleri hakkında daha fazla bulgua kapsamlı bir bakış için Picus Blue Report 2025’i şimdi alın.