Legacy bileşenlerinin eleştirel bir kombinasyonu, dünyadaki her şirketin Microsoft Entra Kimlik Kiracısına tam erişim sağlayabilir.

Ölümcül karışım, “aktör jetonları” olarak adlandırılan belgesiz jetonlar ve jetonların herhangi bir kuruluşun Entra kimlik ortamıyla çalışmasına izin veren Azure AD grafik API’sinde (CVE-2025-55241) bir güvenlik açığı içeriyordu.

Sorunu kullanan bir tehdit oyuncusu, kendi eylemleri dışında, hedeflenen ortamdaki günlüklerde herhangi bir iz bırakmadan bir dizi son derece hassas veriye erişebilirdi.

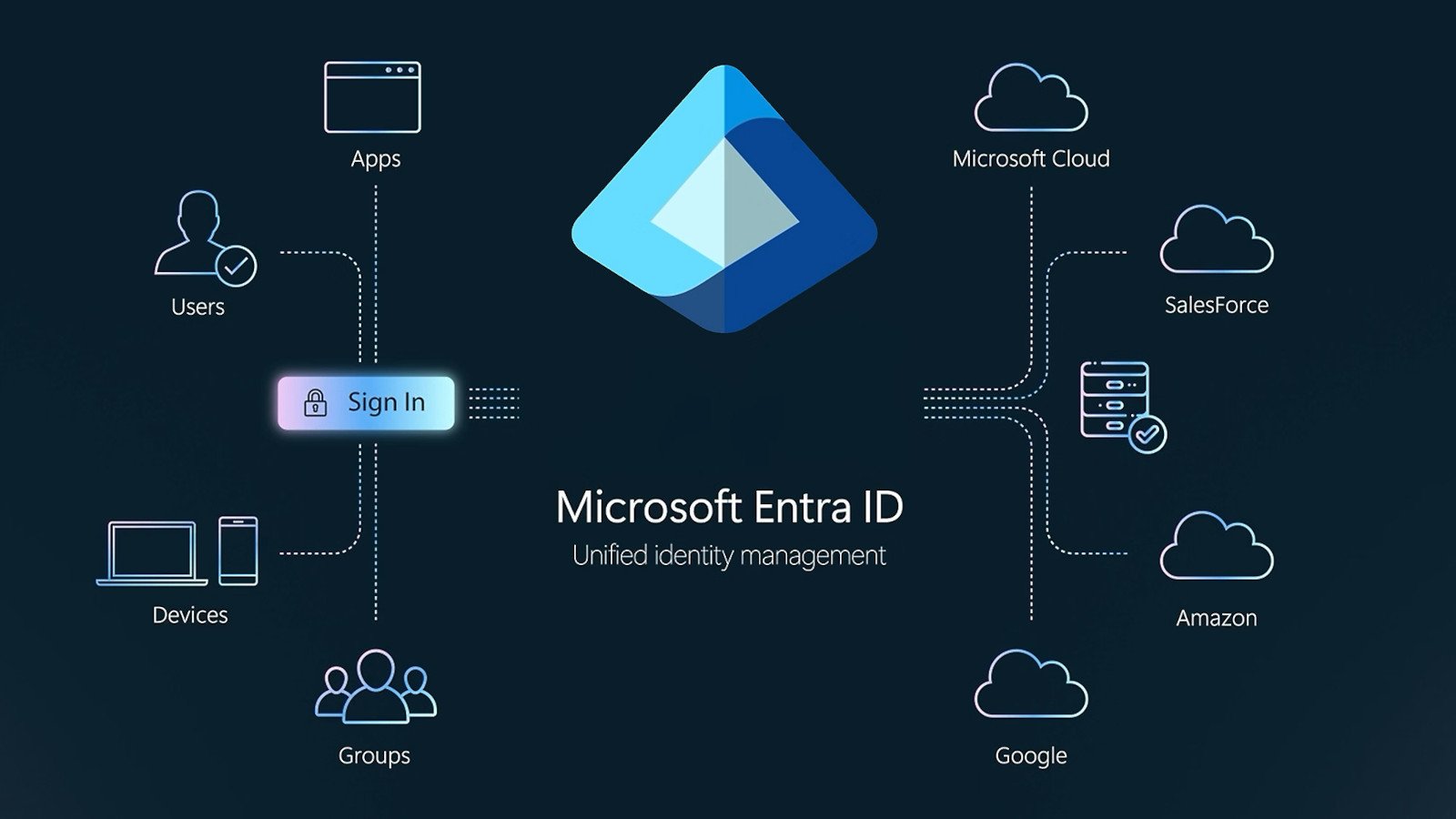

Entra ID, kuruluşlara uygulamalar ve kaynaklar arasında tek oturum açma, çok faktörlü kimlik doğrulama ve güvenlik kontrolleri sağlayan Azure Active Directory (Azure AD) olarak bilinen Microsoft’un bulut tabanlı kimlik ve erişim yönetimi (IAM) hizmetidir.

Özel bir Entra ID örneği tek bir kuruluşu temsil eder ve hem şirket içi hem de bulut tabanlı kullanılan tüm uygulamalara güvenli erişimi yönetir.

Bu, Microsoft 365 hizmetleri, Salesforce, Dropbox veya Google, Amazon veya SAP’den bulut uygulamaları gibi özel ve üçüncü taraf SaaS ürünlerini içerebilir.

Güvenlik Araştırmacısı Dirk-Jan Molema, Office Security Outsider Security’nin kurucusu, ona her Entra kimlik kiracısında küresel yönetici ayrıcalıkları veren bir jeton doğrulama kusuru keşfetti.

Bu erişim seviyesi, tam kiracının uzlaşmasına izin verir ve Entra Kimliği aracılığıyla kimlik doğrulamış olan herhangi bir hizmetin kapısını açar.

Kiracıdaki herhangi bir kullanıcının taklit edilmesi

Teknik bir blog yayınında Mollema, aktör jetonlarının “SharePoint uygulamalarıyla kimlik doğrulaması için kullanılan ve ayrıca Microsoft tarafından dahili olarak kullanıldığı görülen” Access Control Hizmeti adlı bir eski hizmet tarafından yayınlandığını açıklıyor.

Araştırmacı, hibrit değişim kurulumlarını araştırırken buldu. Bir kullanıcı adına diğer hizmetlerle iletişim kurarken Exchange’in onları talep edeceğini fark etti.

“Aktör jetonu, çevrimiçi, SharePoint ve Azure Reklam Grafiği’ni değiştirirken, kiracıda başka bir kullanıcı olarak ‘hareket etmesine’ izin veriyor” – Dirk -Jan Molema

Aktör jetonları imzalanmaz, yani kiracıdaki herhangi bir kullanıcıyı taklit etmek için kullanılabilir ve bu dönemde iptal edilme olasılığı olmadan 24 saat geçerliliğe sahip olurlar.

Molema, “bu aktör jeton tasarımının asla var olmaması gereken bir şey” diyor çünkü gerekli güvenlik kontrollerinden yoksunlar:

- Aktör jetonları verildiğinde günlük yok

- Bu hizmetler, Entra ID ile konuşmadan imzasız kimliğe bürünme jetonlarını oluşturabildiğinden, oluşturulduklarında veya kullanıldıklarında günlük yok

- 24 saat geçerlilikleri içinde iptal edilemezler

- Koşullu erişimde yapılandırılan kısıtlamaları tamamen atlarlar

- Bu belirteçlerin kiracıda kullanıldığını bilmek için kaynak sağlayıcısından günlüğe kaydetmeye güvenmeliyiz.

Araştırmacı, Microsoft’un hizmete hizmete iletişim için dahili olarak aktör jetonlarına güvendiğini ve şirketin bunları kaldırmayı planladığını söylüyor.

Microsoft, kullanıcı bağlamının herhangi bir kanıtını sunmadan diğer kullanıcıları taklit etmek için bir uygulamaya veya hizmete izin veren “yüksek ayrıcalıklı erişim (HPA)” diyor.

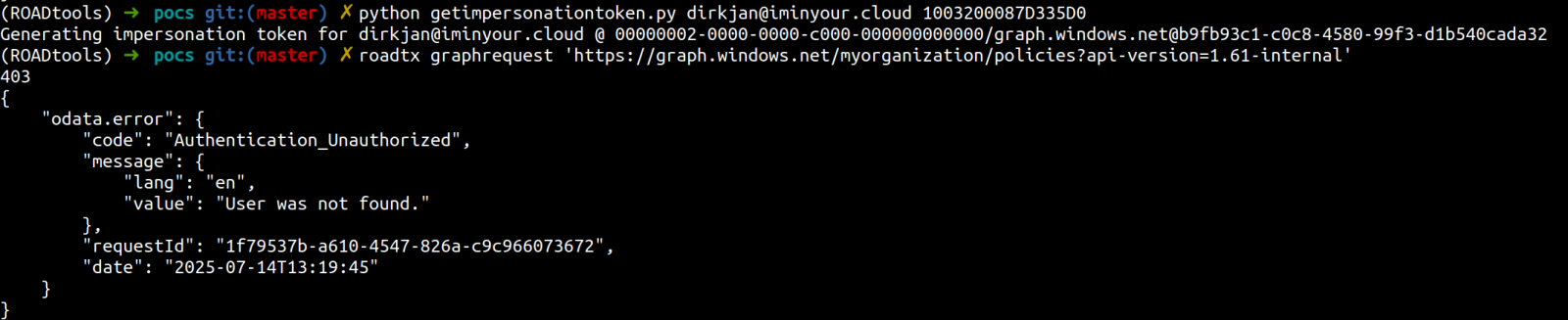

Bir aktör jetonu kullanmanın birden fazla yolunu test ederken, Molema kiracı kimliğini jetonun üretilmesinden farklı bir şekilde değiştirdi ve “erişim reddedilen” bir mesaj bekleyerek kullanımdan kaldırılmış Azure Reklam Grafiği API’sına (grafik.windows.net) gönderdi.

Bunun yerine, araştırmacının gördüğü hata, jetonun geçerli olduğunu gösterdi, ancak kullanıcının kimliği kiracıda bulunmadığı için erişim yetkisiz.

Kaynak: Dirk-Jan Molema

Molema, bu kez hedeflenen kiracıdan geçerli bir kullanıcı kimliği ile tekrar denedi ve Azure Reklam Grafiği API’sının istenen verileri döndürdüğünü gördü.

“Bunu, deli olmadığımdan emin olmak için eriştiğim birkaç test kiracısında test ettim, ancak kiracı kimliklerini (halka açık bilgiler) ve o kiracıya bir kullanıcının netidini bildiğim sürece diğer kiracılardaki verilere erişebildim.”

Aynı aktör jetonunu kullanarak araştırmacı, hedef kiracıdaki küresel yöneticiyi taklit edebildi ve rolle ilişkili tüm eylemleri gerçekleştirebildi (örneğin farklı rollerde kullanıcıları yönetin ve oluşturun, yapılandırmaları değiştirin, şifreleri sıfırlayın, yöneticileri ekleyin).

Mollema, küresel yönetici ayrıcalıklarını elde etmek için gerekli eylemlerin hiçbirinin kurban kiracısında herhangi bir günlük oluşturmadığını vurgulamaktadır.

Bir saldırganın perspektifinden bakıldığında, sorunlardan yararlanmak birkaç adımda mümkün olurdu, aktör jetonunu kontrolleri altında bir kiracıdan üretmeye başlayarak mümkün olurdu:

- Hedeflenen ortam için kiracı kimliğini bulmak, alan adına göre genel API’lerle yapılabilir

- Hedef kiracıda normal bir kullanıcının geçerli bir netidini bulmak

- Kiracı kimliğini kullanarak saldırgan kiracıdan aktör jetonu ile bir kimliğe bürünme jetonu hazırlamak ve açık kurban kiracısındaki kullanıcının

- Kiracıdaki tüm küresel yöneticileri listelemek ve açık

- Global Yönetici için bir kimliğe bürünme jetonu hazırlamak

- Azure Reklam Grafiği API üzerinden herhangi bir okuma/yazma işlemi gerçekleştirme

Molema, kurban kiracısında sadece son adımda faaliyetin kaydedileceğini belirtiyor.

Microsoft’un geçen yıl Eylül ayında Azure AD Graph API hizmeti için kullanımdan kaldırma sürecini başlattığını belirtmek önemlidir.

Haziran ayı sonlarında şirket, genişletilmiş erişim için yapılandırılmış ancak yine de Azure reklam grafiğini kullanan uygulamaların artık Eylül 2025’in başından itibaren API’leri kullanamayacağı konusunda uyardı.

Molema, sorunları 14 Temmuz’da Microsoft’a bildirdi ve şirket sorunun dokuz gün sonra çözüldüğünü doğruladı.

4 Eylül’de Microsoft ayrıca CVE-2025-55241’i de yamaladı ve Azure Entra’da kritik bir ayrıcalık artış kırılganlığı olarak tanımladı.

Ortamların% 46’sı şifreleri çatladı, geçen yıl neredeyse% 25’ten iki katına çıktı.

Önleme, algılama ve veri açığa çıkma eğilimleri hakkında daha fazla bulgua kapsamlı bir bakış için Picus Blue Report 2025’i şimdi alın.