Olarak bilinen üretken tehdit aktörü Dağınık Örümcek Normal işe alma süreçlerine ve devralma hesaplarına uyum sağlamak ve dünya çapındaki organizasyonları ihlal etmek için hedeflenen firmalarda yeni işe alınan çalışanların kimliğine bürünüldüğü gözlemlenmiştir.

Finansal motivasyona sahip bilgisayar korsanlığı ekibinin faaliyetlerini açıklayan Microsoft, saldırganı “en tehlikeli mali suç gruplarından biri” olarak tanımlayarak operasyonel akıcılığını ve SMS kimlik avı, SIM değiştirme ve yardım masası sahtekarlığını kendi faaliyetlerine dahil etme becerisini dile getirdi. saldırı modeli.

Şirket, “Octo Tempest, ortadaki düşman (AiTM) tekniklerini, sosyal mühendisliği ve SIM değiştirme yeteneklerini belirgin bir şekilde öne çıkaran geniş kapsamlı kampanyalar başlatmasıyla tanınan, anadili İngilizce konuşan tehdit aktörlerinden oluşan, mali açıdan motive olmuş bir kolektiftir” dedi.

Octo Tempest tarafından temsil edilen faaliyetin, Okta’yı yüksek izinler elde etmek ve hedeflenen ağlara sızmak için defalarca seçen 0ktapus, Scatter Swine ve UNC3944 gibi çeşitli isimler altında diğer siber güvenlik şirketleri tarafından takip edildiğini belirtmekte fayda var.

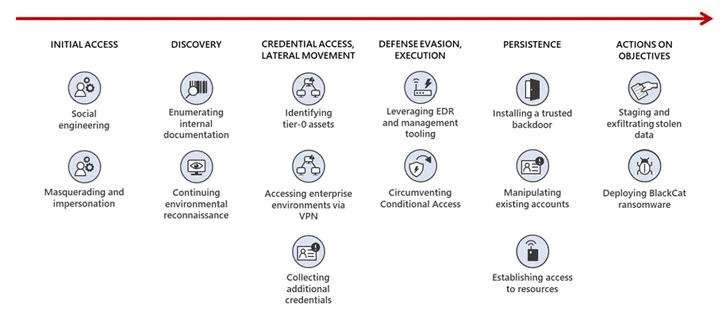

En önemli özelliklerden biri, ayrıcalıklı hesaplara ilk erişim elde etmek için sosyal mühendislik saldırıları yoluyla destek ve yardım masası personelinin hedef alınması, kurbanın parolasının ve çok faktörlü kimlik doğrulama (MFA) yöntemlerinin sıfırlanması için onları kandırılmasıdır.

Diğer yaklaşımlar, bir çalışanın kimlik bilgilerini ve/veya oturum belirteçlerini suç yeraltı pazarında satın almayı veya kişiyi doğrudan ve sosyal olarak kullanıcıyı arayarak Uzaktan İzleme ve Yönetim (RMM) yardımcı programını kurmasını veya sahte bir oturum açma portalını ziyaret etmesini gerektirir. bir AiTM kimlik avı araç seti kullanın veya FIDO2 jetonunu kaldırın.

Grup tarafından gerçekleştirilen ilk saldırılar, SIM takaslarını diğer suçlulara satmak ve kripto para hırsızlığı için yüksek net değere sahip kişilerin hesaplarını ele geçirmek amacıyla erişimden para kazanma aşamasına geçmeden önce SIM takaslarını başlatmak için mobil telekomünikasyon sağlayıcılarını ve iş süreci dış kaynak (BPO) kuruluşlarını hedef aldı. .

Octo Tempest, o zamandan bu yana hedeflemesini e-posta ve teknoloji servis sağlayıcıları, oyun, konaklama, perakende, yönetilen hizmet sağlayıcıları (MSP’ler), üretim, teknoloji ve finans sektörlerini içerecek şekilde çeşitlendirdi ve aynı zamanda BlackCat fidye yazılımı çetesinin bir üyesi olarak 2020 ortalarında ortaya çıktı. Kurbanlara şantaj yapmak için 2023.

Başka bir deyişle, saldırıların nihai hedefi, kripto para hırsızlığı ile gasp ve fidye yazılımı dağıtımı için veri sızdırma arasında değişmektedir.

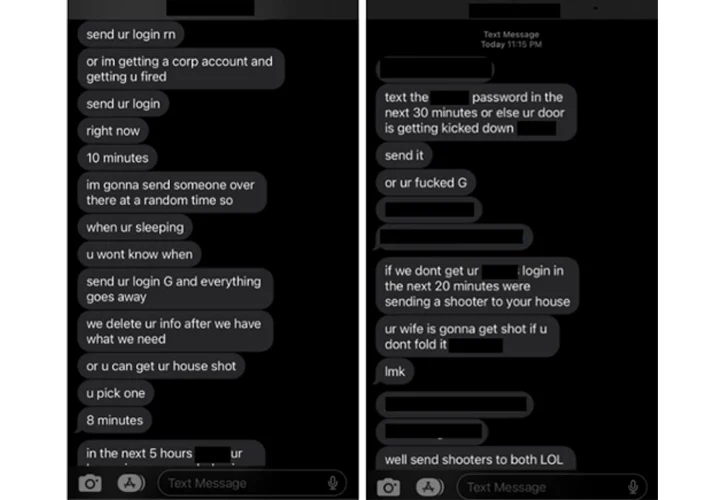

“2022’nin sonlarından 2023’ün başlarına kadar, […] Microsoft, Octo Tempest’in, izinsiz giriş operasyonları sırasında çalınan veriler için mağdur kuruluşlardan şantaj yaparak ve hatta bazı durumlarda fiziksel tehditlere başvurarak izinsiz girişlerden para kazanmaya başladığını söyledi.

“Nadir durumlarda, Octo Tempest korku tacirliği taktiklerine başvuruyor, telefon görüşmeleri ve mesajlar yoluyla belirli bireyleri hedef alıyor. Bu aktörler, mağdurları kurumsal erişim için kimlik bilgilerini paylaşmaya zorlamak amacıyla ev adresleri ve aile adları gibi kişisel bilgilerin yanı sıra fiziksel tehditleri de kullanıyor “

Başarılı bir tutunma ortamını, saldırganların ortamı keşfetmesi ve ayrıcalık yükseltmesi takip eder; ikincisi çalıntı parola politikası prosedürleri, kullanıcı, grup ve rol aktarımlarının toplu olarak indirilmesi yoluyla gerçekleştirilir.

Dikkate değer bir diğer ticari yöntem, satıcılardan gelen e-postaların otomatik olarak silinmesi için güvenlik personeli posta kutusu kurallarının değiştirilmesine ek olarak, radarın altından uçmak amacıyla işleyen güvenlik ürünlerini bozmak için mağdur kuruluşlar içindeki güvenliği ihlal edilmiş güvenlik personeli hesaplarının kullanılmasıdır.

Octo Tempest tarafından kullanılan geniş araç ve taktik cephaneliği, kontrolleri atlamak için aktör kontrollü cihazları cihaz yönetimi yazılımına kaydetme ve MFA’nın MFA’yı atlatmaya yönelik tatmin edici iddialarla toplanan tokenleri yeniden oynatması da dahil olmak üzere, kapsamlı teknik uzmanlığının ve karmaşık gezinme yeteneğinin göstergesidir Redmond, hibrit ortamların olduğunu söyledi.

Şirket ayrıca şöyle açıkladı: “Octo Tempest’in kullandığı benzersiz bir teknik, VMware ESXi altyapısından ödün vermek, açık kaynaklı Linux arka kapısı Bedevil’i kurmak ve ardından barındırılan sanal makinelere karşı rastgele komutlar çalıştırmak için VMware Python komut dosyalarını başlatmaktır.”