COLDRIVER olarak bilinen tehdit aktörü, Rusya’nın stratejik çıkarlarına sahip kuruluşlara karşı kimlik bilgileri hırsızlığı faaliyetlerine devam ederken, aynı zamanda tespitten kaçınma yeteneklerini de geliştirdi.

Microsoft Tehdit İstihbaratı ekibi kümeyi şu şekilde takip ediyor: Yıldız Kar Fırtınası (eski adıyla SEABORGIUM). Aynı zamanda Blue Callisto, BlueCharlie (veya TAG-53), Calisto (alternatif olarak Callisto olarak da yazılır) ve TA446 olarak da adlandırılır.

Redmond, düşmanın “Ukrayna’ya uluslararası ilişkiler, savunma ve lojistik destek sağlayan kişi ve kuruluşların yanı sıra akademi, bilgi güvenliği şirketleri ve Rus devletinin çıkarlarıyla uyumlu diğer kuruluşları üretken bir şekilde hedef almaya devam ettiğini” söyledi.

Rusya Federal Güvenlik Servisi’ne (FSB) bağlı Star Blizzard’ın, hedeflenen şirketlerin giriş sayfalarını taklit eden benzer alan adları oluşturma konusunda bir geçmişi var. En az 2017’den beri aktif olduğu biliniyor.

Kodu Kırmak: Siber Saldırganların İnsan Psikolojisinden Nasıl Yararlandığını Öğrenin

Sosyal mühendisliğin neden bu kadar etkili olduğunu hiç merak ettiniz mi? Yaklaşan web seminerimizde siber saldırganların psikolojisinin derinliklerine dalın.

Şimdi Katıl

Ağustos 2023’te Recorded Future, tehdit aktörlerinin saldırı altyapısının bir parçası olan ve çoğu bilgi teknolojisi ve kripto para birimiyle ilgili anahtar kelimeler içeren 94 yeni alan adını ortaya çıkardı.

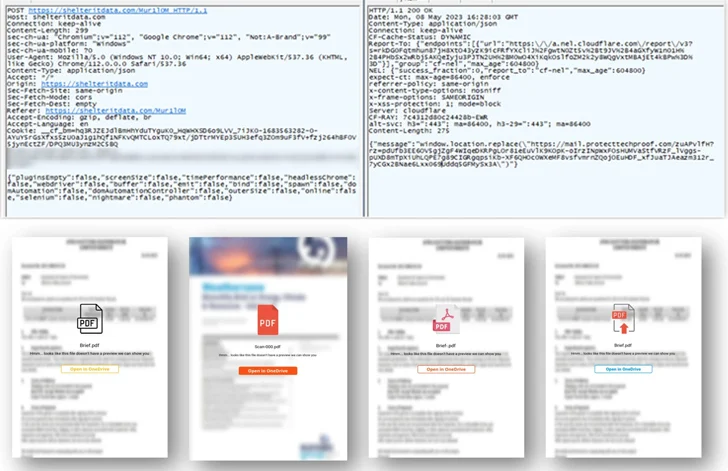

Microsoft, saldırganın Nisan 2023’ten itibaren aktör kontrollü altyapının otomatik olarak taranmasını önlemek için sunucu tarafı komut dosyalarından yararlandığını, ilgilenilen hedefleri belirlemek için hCaptcha’dan uzaklaştığını ve tarama oturumunu Evilginx sunucusuna yeniden yönlendirdiğini gözlemlediğini söyledi.

Sunucu tarafı JavaScript kodu, tarayıcıda herhangi bir eklentinin yüklü olup olmadığını, sayfaya Selenium veya PhantomJS gibi bir otomasyon aracı tarafından erişilip erişilmediğini kontrol etmek ve sonuçları sunucuya HTTP POST isteği biçiminde iletmek için tasarlanmıştır.

Microsoft, “POST isteğinin ardından yeniden yönlendirici sunucusu, tarayıcıdan toplanan verileri değerlendirir ve sürekli tarayıcı yeniden yönlendirmesine izin verilip verilmeyeceğine karar verir” dedi.

“İyi bir karara varıldığında, tarayıcı, yeniden yönlendirme sunucusundan bir yanıt alır ve zincirin bir sonraki aşamasına yönlendirir; bu, kullanıcının çözmesi için bir hCaptcha’dır veya doğrudan Evilginx sunucusuna yönlendirilir.”

Star Blizzard tarafından yeni kullanılan HubSpot ve MailerLite gibi e-posta pazarlama hizmetleri de, kimlik bilgisi toplama sayfasını barındıran Evilginx sunucusunda doruğa ulaşan yeniden yönlendirme zincirinin başlangıç noktası olarak hizmet veren kampanyalar oluşturmak için kullanılıyor.

Ayrıca, tehdit aktörünün, aktör tarafından kaydedilen etki alanı altyapısını çözmek için bir alan adı hizmeti (DNS) sağlayıcısı kullandığı, e-posta güvenlik süreçlerinden kaçınmak ve dosyaları Proton Drive’da barındırmak için bağlantıları içeren parola korumalı PDF yemleri gönderdiği gözlemlendi.

Hepsi bu değil. Tehdit aktörünün taktikleri ve teknikleri hakkında kamuya açık raporlamayı aktif olarak takip ettiğinin bir işareti olarak, alan adı oluşturma algoritmasını (DGA), adlandırırken daha rastgele bir kelime listesi içerecek şekilde yükseltti.

Microsoft, bu değişikliklere rağmen “Star Blizzard’ın faaliyetleri, ağırlıklı olarak kurumsal ve/veya kişisel e-posta hesaplarını barındıran bulut tabanlı e-posta sağlayıcılarını hedef alarak e-posta kimlik bilgileri hırsızlığına odaklanmaya devam ediyor” dedi.

“Star Blizzard, hedef odaklı kimlik avı faaliyetleri için kullanılan, aktör kontrollü altyapıyı (yönlendirici + Evilginx sunucuları) barındırmak için özel VPS çiftlerini kullanmaya devam ediyor; burada her sunucu genellikle ayrı bir aktör kayıtlı alan adını barındırıyor.”

İngiltere, Star Blizzard’ın İki Üyesine Yaptırım Yaptırdı

Bu gelişme, İngiltere’nin Star Blizzard’ı siber operasyonlar aracılığıyla yüksek profilli bireyleri ve kuruluşları hedef alarak “Birleşik Krallık’ın siyasi süreçlerine müdahale etmeye yönelik başarısız girişimlerde bulunduğunu” duyurmasının ardından geldi.

Birleşik Krallık hükümeti, Star Blizzard’ı FSB’nin alt unsuru olan Center 18’e bağlamanın yanı sıra, korsanlık ekibinin iki üyesine – Ruslan Aleksandrovich Peretyatko ve Andrey Stanislavovich Korinets’e (diğer adıyla Alexey Doguzhiev) hedef odaklı kimlik avı kampanyalarına katılımlarından dolayı yaptırım uyguladı.

Faaliyetin “Birleşik Krallık kuruluşlarını ve daha geniş anlamda Birleşik Krallık hükümetini baltalamayı amaçlayan hassas verilere izinsiz erişim ve sızdırılmasıyla sonuçlandığı” belirtildi.