Microsoft, kuruluşların bilgisayar korsanlarının CVE-2022-21894 güvenlik açığından yararlanarak BlackLotus UEFI önyükleme seti ile makineleri hedefleyip hedeflemediğini veya ele geçirip geçirmediğini kontrol etmesine yardımcı olacak bir kılavuz paylaştı.

Kuruluşlar ve bireyler ayrıca bir saldırıdan kurtulmak ve BlackLotus kullanan tehdit aktörlerinin sebat elde etmesini ve tespitten kaçmasını önlemek için Microsoft’un tavsiyelerinden yararlanabilir.

BlackLotus, geçen yıldan beri bilgisayar korsanlığı forumlarında bulunuyor ve antivirüs tespitinden kaçan, kaldırma girişimlerine direnen ve çeşitli güvenlik özelliklerini (örn. Defender, HVCI, BitLocker) devre dışı bırakabilen bir kötü amaçlı yazılım parçası olarak tanıtılıyor. Bir lisansın fiyatı 5.000 dolardı ve yeniden yapılanmalar 200 dolardı.

Kötü amaçlı yazılımın yetenekleri, kötü amaçlı yazılımın tam olarak tanıtıldığı gibi çalıştığını kaydeden ESET siber güvenlik şirketindeki araştırmacılar tarafından Mart ayı başlarında doğrulandı.

BlackLotus enfeksiyon ipuçlarını bulma

Birleşik Genişletilebilir Ürün Yazılımı Arabirimi (UEFI) için kötü amaçlı yazılımların tespit edilmesi özellikle zordur, çünkü bu tehditler işletim sisteminden önce çalışır ve güvenlik mekanizmalarını devre dışı bırakmak için önyükleme sürecinin başlarında yükleri dağıtabilir.

Birleşik Genişletilebilir Ürün Yazılımı Arabirimi (UEFI) için kötü amaçlı yazılımların tespit edilmesi özellikle zordur, çünkü bu tür bir tehdit işletim sistemi başlamadan önce çalışır ve güvenlik mekanizmalarını devre dışı bırakmak için önyükleme işleminin erken aşamalarında yükleri dağıtmasına olanak tanır.

BlackLotus ile güvenliği ihlal edilmiş cihazları analiz eden Microsoft Incident Response ekibi, kötü amaçlı yazılım yükleme ve yürütme sürecinde tespit edilmesine izin veren birkaç nokta belirledi.

Araştırmacılar, savunucuların bir BlackLotus UEFI bootkit bulaşmasını belirlemek için aşağıdaki yapıları arayabileceğini belirtiyor:

- Yakın zamanda oluşturulan ve kilitlenen önyükleyici dosyaları

- EPS:/ dosya sisteminde BlackLotus kurulumu sırasında kullanılan bir hazırlama dizininin varlığı

- Hipervizör korumalı Kod Bütünlüğü (HVCI) için kayıt defteri anahtarı değişikliği

- Ağ günlükleri

- Önyükleme yapılandırma günlükleri

Önyükleme bölümü yapıları

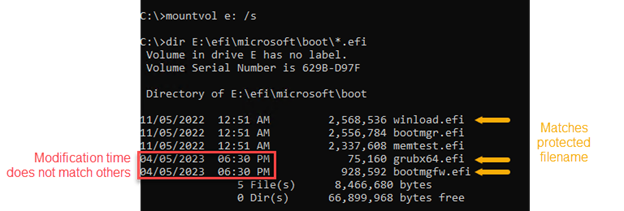

BlackLotus’un kötü amaçlı önyükleyici dosyalarını ESP olarak da anılan EFI sistem bölümüne yazması gerektiğinden, silinmelerini veya değiştirilmelerini önlemek için bunları kilitleyecektir.

ESP konumunda son zamanlarda değiştirilen ve kilitlenen dosyalar, özellikle bilinen BlackLotus önyükleyici dosya adlarıyla eşleşiyorlarsa “çok şüpheli kabul edilmelidir.” Cihazları ağdan çıkarmanız ve BlackLotus ile ilgili etkinlik kanıtı için incelemeniz önerilir.

Microsoft, dağ vol önyükleme bölümünü bağlamak ve dosyaların oluşturulma tarihini uyumsuz oluşturma zamanlarıyla kontrol etmek için komut satırı yardımcı programı.

kaynak: Microsoft

ESP bölümünü, Yönetici ayrıcalıklarına sahip bir Komut İsteminde aşağıdaki komutu kullanarak bağlayabilirsiniz:

mountvol[available drive letter] /sÖrneğin, G: sürücü harfi boşsa, şu komutu çalıştırabilirsiniz:

mountvol g: /sDeğişiklik zamanı şüpheli görünmüyorsa, tehdit avcıları önyükleyici dosyasının karmasını hesaplamaya çalışabilir. Güvenliği ihlal edilmiş bir aygıtta çıktı bir dosya erişim hatası olmalıdır çünkü BlackLotus kurcalanmalarını önlemek için bunları kilitler.

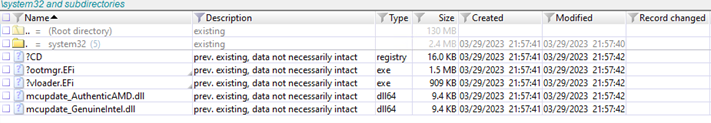

BlackLotus’la ilgili bir başka bilgi, ESP’de UEFI kötü amaçlı yazılımını yüklemek için gereken dosyaların saklandığı yer olan “/system32/” dizininin varlığıdır.

Microsoft, BlackLotus’un başarılı kurulumunun içindeki dosyaların silinmesine neden olduğunu söylüyor “ESP:/sistem32/” ancak dizin kalır. Adli analistler, kaldırılan dosyaları aramak için bunu kullanabilir.

kaynak: Microsoft

Kayıt defteri, günlükler ve ağ ipuçları

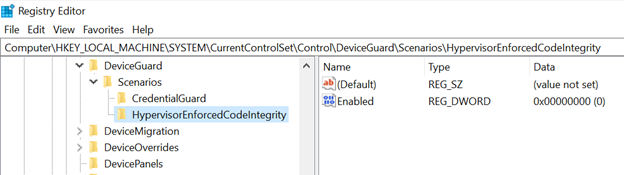

BlackLotus yeteneklerinden biri, imzasız çekirdek kodunu yüklemesine izin veren hipervizör korumalı kod bütünlüğünü (HVCI) devre dışı bırakmaktır.

Bu, aşağıdaki görüntüdeki gibi HVCI kayıt defteri anahtarının Enabled değerini 0 (sıfır) olarak değiştirerek sağlanır.

kaynak: Microsoft

BlackLotus’un devre dışı bıraktığı ikinci bir güvenlik özelliği, Windows işletim sistemindeki varsayılan güvenlik aracısı olan Microsoft Defender Antivirus’tür.

Bu eylem, Windows Olay Günlüklerinde bir giriş biçiminde izler bırakabilir. Microsoft-Windows-Windows Defender/Operasyonel Kayıt.

kaynak: Microsoft

Defender’ın kapatılması, hizmetin beklenmedik bir şekilde durmasının bir sonucu olarak Sistem olay günlüğünde bir Olay Kimliği 7023 oluşturabilir.

Microsoft araştırmacıları, tehdit avcılarına şu adresten giden bağlantılar için ağ günlüklerini incelemelerini tavsiye ediyor: winlogon.exe 80 numaralı bağlantı noktasında, bu, BlackLotus’un komut ve kontrol (C2) sunucusuyla iletişim kurmaya çalıştığının göstergesi olabilir.

“Bu, BlackLotus’un enjekte edilen HTTP indirici işlevinin C2 sunucusuna bağlanmasının veya ağ yapılandırma keşfi gerçekleştirmesinin sonucudur” – Microsoft

Önyükleme yapılandırma günlüklerinde BlackLotus güvenliğinin aşıldığına dair ek kanıtlar bulunabilir – Ölçülen Önyükleme Windows önyükleme işlemi hakkında ayrıntılar sağlayan günlükler.

Bootkit etkin hale geldiğinde, özellikle iki önyükleme sürücüsü kullanılabilir hale gelir. grubx64.efi Ve winload.efi. Analistler, sistemin her yeniden başlatılması için günlükleri karşılaştırarak, her makine önyüklemesinden eklenen veya kaldırılan bileşenleri bulabilir.

kaynak: Microsoft

Microsoft, MeasuredBoot günlük dosyalarına erişimin bir adli görüntü veya ham NTFS okuma aracı kullanılarak mümkün olduğu konusunda uyarıyor.

Veriler, kodu çözüldükten ve XML veya JSON dosya biçimine dönüştürüldükten sonra okunabilir. Microsoft, günlükleri ayrıştırmak ve ayıklamak için açık kaynaklı TCGLogTools’a dayalı örnek bir komut dosyası sağlar.

Aşağıda, örnek komut dosyasının virüslü bir makinede gösterdiği BlackLotus sürücülerinin bir örneği verilmiştir:

kaynak: Microsoft

BlackLotus uzlaşmasını önleme

BlackLotus bulaşmasından sonra bir makineyi temizlemek, makinenin ağdan kaldırılmasını ve temiz bir işletim sistemi ve EFI bölümüyle yeniden yüklenmesini veya bir EFI bölümüyle temiz bir yedekten geri yüklenmesini gerektirir.

Bulaşma sonrası eserler, kullanılan kötü amaçlı yazılımın türünü belirlemede ortaya çıkarken, savunucular, düşman UEFI kötü amaçlı yazılımını dağıtmadan önce bir izinsiz girişi tespit ederek uzlaşmayı önleyebilir.

Bununla birlikte, bir UEFI önyükleme setini başlatmak, hedef makineye uzaktan veya fiziksel olarak ayrıcalıklı erişim gerektirir;

Microsoft, BlackLotus veya CVE-2022-21894’ten yararlanan diğer kötü amaçlı yazılımlar yoluyla bulaşmayı savuşturmak için kuruluşlara en az ayrıcalık ve kimlik bilgisi hijyeni ilkesini uygulamalarını önerir.

“Etki alanı çapında, yönetici düzeyinde hizmet hesaplarını kullanmaktan kaçının. Yerel yönetici ayrıcalıklarının kısıtlanması, uzaktan erişim truva atlarının (RAT’ler) ve diğer istenmeyen uygulamaların yüklenmesini sınırlamaya yardımcı olabilir” – Microsoft

Kuruluşlar, derinlemesine savunma stratejileri olarak adlandırılan çok katmanlı güvenlik kontrolleri uygulayarak, bir rakibin ortamda erişim veya yönetici ayrıcalığı elde etme riskini azaltabilir.

Bu, tehdit aktörü ağ üzerinde yanal olarak hareket etmek ve ayrıcalıklarını yükseltmek için bir kullanıcı veya hizmet hesabı kimlik bilgilerini tehlikeye atmadan önce bir BlackLotus saldırısını daha önceki aşamalarında durdurabilir.