SafeBreach Labs araştırmacıları, ilk Ücretsiz ve Tespit Edilemeyen Kripto Para madencisini geliştirmek için MS Azure Otomasyon Hizmeti’nden başarıyla yararlandı.

Kripto madenciliği Yetkisiz birisinin normal bir kişinin cihazında bunu yapması durumunda zarara neden olabilir. SafeBreach Labs, araştırmacıların çok fazla kaynak kullanmadan veya maliyet ödemeden kripto para madenciliği yapmak için güvenilir, yaygın olarak kullanılan yazılımları kullanabileceğini buldu.

Paylaşılan bir raporda hackread.com Çarşamba günü yayınlanmadan önce SafeBreach araştırmacıları, Microsoft Azure’un Otomasyon hizmetini kullanarak serbestçe çalışan, tamamen tespit edilemeyen ilk kripto madenciyi yaratarak bunu gösterdi. Bu hizmet özellikle bulut yönetimi görevlerini otomatikleştirmek ve altyapı oluşturma veya bakım ihtiyacını ortadan kaldırmak için yapılmıştır. Kullanıcıların yalnızca yürütme için komut dosyalarını sağlamaları gerekir.

Ariel Gamrian’ın bir blog yazısında, kripto para madencisini çalıştırmanın üç yöntemi anlatılıyor Microsoft Azure tespit edilmeyen veya ücretlendirilmeyen sunucular keşfedildi. SafeBreach Labs araştırmacıları bunu en üst düzey kripto madenci olarak adlandırdı.

Azure otomasyon hizmetinin, daha sonra runbook betiklerinde kullanılan özel Python paketlerinin yüklenmesine izin verdiğini buldular. Bir paket karşıya yüklendiğinde hizmet, kurulumun başarılı olmasını sağlamak ve runbook yürütme sorunlarını önlemek için onu arka planda sessizce yükler. SafeBreach Labs’tan araştırmacılar, kripto madenciyi başarılı bir şekilde geliştirmek için bu davranıştan yararlandı.

“Kodun .whl dosyası kurulumunda doğrudan çalıştırılamayacağını biliyorduk ancak kurulum için arka planda hangi komutun kullanıldığını tahmin edebiliyorduk. .whl dosyasının, Otomasyon Hesabında zaten yüklü olan pip yürütülebilir dosyası tarafından “pip install” pip install komutunu kullanarak yükleneceğini varsaydık.

“Varsayımlarımız doğru olsaydı “pip” adında kötü amaçlı bir paket oluşturup bunu Otomasyon Hesabına yükleyebilirdik. Yükleme akışı, Otomasyon hesabındaki mevcut pip’in yerini alacak.”

Özel pip Otomasyon hesabında saklandıktan sonra, hizmet her paket yüklendiğinde bunu otomatik olarak kullandı. Bu akıştan yararlanan araştırmacılar kod çalıştırmayı başardılar. Bunu geçici bir sanal alan ortamında çalıştırdılar ve Otomasyon Hesabına atanan kimliğini temsil eden bir erişim belirteci elde ettiler. Bu jeton, onların bu kimlik adına talepte bulunmalarına olanak tanıdı ve onlara dair herhangi bir iz neredeyse tamamen gizlendi.

Ayrıca araştırmacılar, Powershell modülü yükleme akışını kullanarak kod yürütmeyi başarabileceklerini keşfettiler. Bu, yükleme için istenen kodu içeren bir Powershell modül dosyasının oluşturulmasını içeriyordu. Fiyatlandırmayı araştırırken özelliğin fiyatlandırma ayrıntılarının belgelenmediğini keşfettiler.

Maliyeti belirlemek için kod çalışma süresini ve ilgili akış maliyetini manuel olarak tanımlamaları gerekiyordu. Bunu test etmek için aynı anda 55 içe aktarma akışı başlattılar; bu, üç saatlik içe aktarma akışı sınırlaması dikkate alındığında teorik olarak yaklaşık 10.000 dakikalık çalışma süresine karşılık geliyordu.

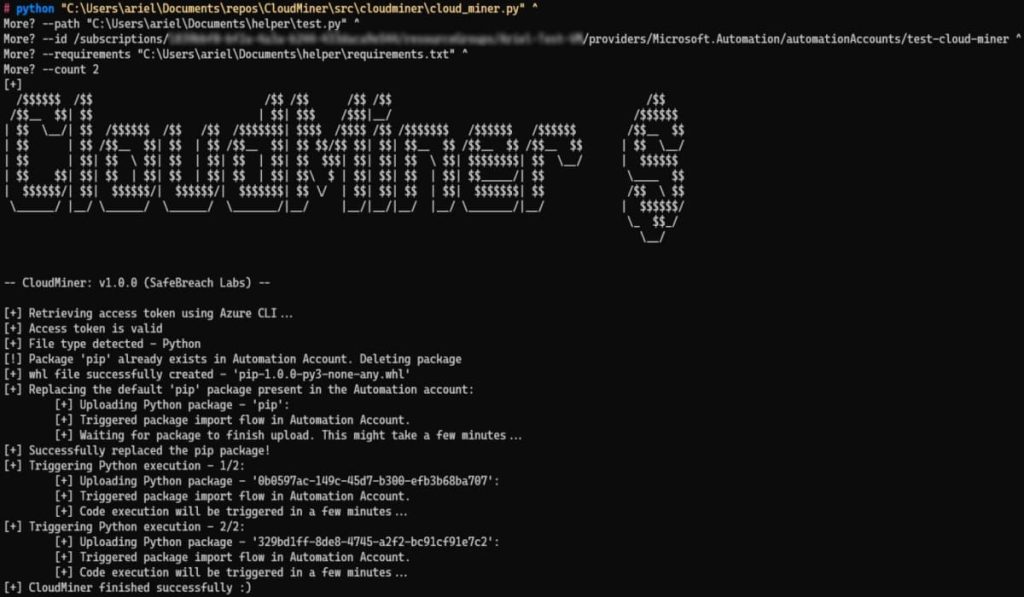

Bir ay sonra kontrol ettiler ve kendilerinden herhangi bir ücret alınmadığını gördüler; geliştirdikleri kripto madencilerinin hiçbir ücret ödemediğini ve bakım gerektirmediğini doğruladılar. Daha sonra herkesin aynı tekniği kullanarak Azure’da ücretsiz kod çalıştırmasına olanak tanıyan CloudMiner adında bir araç geliştirdiler. Kullanıcıların yalnızca yürütmek istedikleri Python veya Powershell komut dosyasını sağlamaları ve Otomasyon Hesaplarına erişim izni vermeleri gerekir; gerisini araç yönetecektir.

Bu araştırma yalnızca önemli ölçüde etkilemekle kalmayacak kripto madenciliği aynı zamanda Azure’da kod yürütülmesini gerektiren diğer alanlar da. Kullanıcılar, çevrimiçi borsalar, ödeme veya sanal madencilik gibi çeşitli yollarla kripto para birimini elde edebilirler.

Madencilik, kripto para kazanmak için tercih edilen bir yöntemdir; blok zincirlerini doğrulayan ve güvence altına alan bir bilgisayar ağını ve kripto işlemlerini kaydeden dijital defterleri içerir. Madenciler bu kendi kendini idame ettiren döngü içinde yeni madeni paralarla ödüllendiriliyor ve bu da onu dolandırıcıların tercih ettiği bir yol haline getiriyor.

Araştırmacılar bulgularını Microsoft Güvenlik Yanıt Merkezi’ne bildirdiler ancak Ortak Güvenlik Açıkları ve Etkilenmeler olmadı (CVE’ler) yayınlandı. Ancak yazılım şirketi, Microsoft Çevrimiçi Hizmetler için Güvenlik Araştırmacısı Teşekkürlerinde bu sorunu kabul etti. Daha sonra Python 3.10 ücretsiz çalışma zamanı sorununu ele alıp çözdüler.

İLGİLİ MAKALELER

- Azure OMIGOD güvenlik açıklarından yararlanan Mirai botnet

- Microsoft Azure Blob hesabı sızıntısında açığa çıkan hassas kaynak kodları

- Araştırmacılar, Azure’un Cosmos DB müşterilerinin birincil anahtarlarına erişti

- SolarWinds korsanları Azure, Exchange ve Intune’un kaynak koduna erişti

- Kötü amaçlı yazılım yaymak için Microsoft Azure tarafından barındırılan en iyi 240 alt alan adı saldırıya uğradı

- CISA’nın Sparrow.ps1 aracı Azure ve Microsoft 365’te kötü amaçlı etkinlik tespit ediyor