Microsoft’un Kerberos kimlik doğrulamasına dayalı bulut tabanlı bir kimlik ve erişim yönetimi (IAM) hizmeti olan Azure AD Kerberos hizmeti, saldırganların şirket içi Kerberos sunucularına karşı kullandıklarına benzer teknikler kullanılarak saldırıya uğrayabilir.

Kerberos, simetrik anahtar kriptografisi ve bir anahtar dağıtım merkezi aracılığıyla kullanıcıların ve cihazların kimliğini doğrulamak için kullanılan, yaygın olarak kullanılan bir protokoldür; çoklu oturum açma (SSO) gibi modern kimlik doğrulama mekanizmalarını etkinleştirir. Kerberos kimlik doğrulaması birçok kuruluş için standart bir güvenlik önlemi olduğundan, saldırganlar meşru kullanıcıları yanıltan kimlik saldırılarını kullanarak sık sık kimlik doğrulama sunucularının güvenliğini aşmaya veya bu sunucuları atlamaya çalıştı.

Şirket içi dünyada, bir saldırganın sırasıyla çalınan kimlik bilgilerini kullanmasına veya kendi kimlik bilgilerini basmasına ve kurumsal hizmetlerle kimlik doğrulamasına olanak tanıyan Bileti Geç ve Gümüş Bilet yaklaşımları yaygın olarak kullanılan bir çift kimlik saldırısıdır. Saldırıların bulut tabanlı yinelemelerini Bounce the Ticket ve Silver Iodide tehditleri olarak adlandıran siber güvenlik hizmetleri şirketi Silverfort’a göre, her iki teknik de Kerberos kimlik doğrulama sunucularının bulut sürümlerine karşı bir dereceye kadar çalışmaya devam ediyor.

Firmanın kıdemli güvenlik araştırmacısı Dor Segal, “Bir süredir var olan kimlik saldırıları, kuruluşlar buluta geçerken hala bir risk oluşturuyor” diyor. “Azure AD Kerberos yeni bir uygulamadır, ancak yeni bir protokol değildir. Güvenlik ekiplerinin bu gerçeğin farkında olması ve uygun hafifletmeleri devreye sokması gerekir.”

Segal, iki saldırının varyantlarının hala bulutta çalışıyor olmasının, güvenlik altyapısının buluta taşınmasının tehdit üzerinde çok az etkisi olduğunu gösterdiğini söylüyor.

“Belirtilen sorunlar, yeni Azure AD Kerberos protokolünü kullanan herkesi etkileyebilir” diyor. “Microsoft tarafından yayınlanan her şeyde olduğu gibi, Azure AD Kerberos henüz benimsemenin ilk aşamalarında olsa da, kullanım ölçeği artacaktır. Geçmişte, bu tür bir yanal hareket şirket içi kurumsal ağı etkileyen bir sorundu. Bunlar [new] saldırılar bu çevreyi aşar.”

Silverfort, 25 Ocak’ta yayınlanan bir araştırma raporunda, Microsoft’un Azure Active Directory hizmetine Kerberos işlevselliğini geçtiğimiz Ağustos ayında eklediğini ve saldırganların kesinlikle takip edeceğini savundu. Örneğin Microsoft Active Directory, 10 olaydan dokuzunda saldırıların hedefi. Ek olarak, Kerberos, genellikle “biletlerin” – yani Kerberos protokolü tarafından bir istemcinin veya aygıtın sunucuda kimlik doğrulaması yaptığının kanıtı olarak kullanılan şifrelenmiş kimlik doğrulama bilgilerinin veya belirteçlerinin – peşine düşen saldırganların sık sık hedefidir.

Bir bileti kopyalamak için başarılı bir girişim, saldırganların korunan kaynaklara sınırlı bir süre için, genellikle birkaç saat içinde erişmesini sağlar ve bu, saldırganların bir şirket ağında dolaşmasına veya Kerberos kimlik bilgileriyle korunabilecek e-posta gibi SSO hizmetlerini kullanmasına olanak tanır.

Zıplayan ve Gümüş Biletler

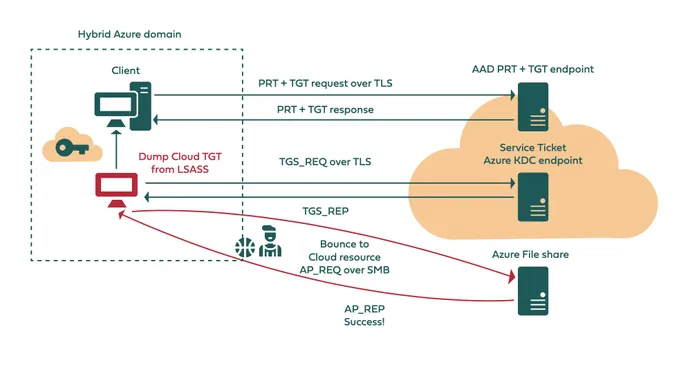

Bounce the Ticket saldırısı olarak adlandırılan ilk saldırıda, bir kullanıcının sistemini tehlikeye atan ve makinenin belleğinden bir Kerberos bileti çalan bir saldırgan daha sonra bulut iş yüklerine erişim elde etmek için gizli anahtarı kullanabilir. Silverfort’un araştırmasına göre bu saldırı, Kerberos kimlik doğrulama hizmetlerine şirket içi Pass the Ticket saldırısıyla benzerlikler taşıyor ve saldırıya “Azure AD Kerberos’a dayanan bulut tabanlı kaynaklara erişme” yeteneği veriyor.

Silver Iodide saldırısı olarak adlandırılan ikinci saldırıda, bir kullanıcının Azure AD hesabına erişim sağlayan bir saldırgan, bir “güvenlik açığı” bulduktan sonra belirli bir hizmete (Silverfort tarafından verilen örnekte Azure Dosyaları bulut paylaşım hizmeti) bağlanabilir. serviste. Silverfort’un açıklamadığı güvenlik zayıflığı, bilgilere erişmek veya bilgileri değiştirmek için yeni bir sunucu bileti oluşturmak için kullanılabilir. Silverfort, şirket içi Kerberos sunucularına yönelik Gümüş Bilet saldırısına benzeyen tekniğin, saldırganlar belirli kontrollerin etrafından dolaşabilmeleri koşuluyla diğer bulut hizmetlerine karşı da kullanılabileceğini belirtti.

İleride Düzeltme Yok

Genel olarak, iki sorun, ağdaki bir sistemi veya bir Azure AD hesabını tehlikeye atan bir saldırganın Kerberos biletlerini kurtarma ve diğer altyapıya erişimi genişletmek için bu sırları yeniden kullanma yollarını temsil eder.

Segal, Silverfort’un sorunları Microsoft’a açıkladığını ve şirketin zayıflıkların farkında olmasına rağmen “geleneksel” güvenlik açıkları olmadıkları için bunları düzeltmeyi planlamadığını söylüyor. Microsoft ayrıca şirketin bunları güvenlik açıkları olarak görmediğini de doğruladı.

Bir Microsoft sözcüsü Dark Reading’e “Bu teknik bir güvenlik açığı değildir ve potansiyel bir saldırganın başarılı bir şekilde kullanılması için depolama hesabı verilerine erişim sağlayan yükseltilmiş veya yönetici haklarına ihtiyacı olacaktır” dedi. “Müşterilere, ‘liste anahtarları’ izinlerini içeren rol tanımlarını düzenli olarak gözden geçirmelerini ve saldırganların kimlik bilgilerini çalmasını önleyen Credential Guard gibi yazılımları etkinleştirmelerini öneriyoruz.”

Silverfort’tan Segal, sorunları çözmek için Kerberos protokolünün yeniden tasarlanması gerektiğini ve bunun pek olası olmadığını kabul ediyor.

“Kerberos’un herhangi bir uygulamasındaki bir zayıflığı düzeltmek, geleneksel bir yazılım güvenlik açığını yamalamak kadar kolay değil çünkü tüm protokolün yeniden yapılandırılmasını gerektirecek” diyor. “Bu, büyük miktarda kaynak gerektirecek ve Kerberos kullanan eski uygulamaların uyumluluğunu etkileyecek önemli bir girişim olacaktır.”

Ancak şirketler, bulut tabanlı Kerberos altyapılarındaki herhangi bir güvenlik zayıflığından yararlanmayı zorlaştırabilir. Kuruluşlar, Azure Erişim Kontrolü hizmetindeki tüm değişiklikleri incelemeli ve izinlerdeki güncellemeleri izlemelidir. Silverfort raporunda, Bilet Veren Bilet (TGT) gibi daha kritik bulut tabanlı kimlik bilgilerinden bazılarını tutmaya yetkili sistemlerin sayısının azaltılmasının, bir kuruluşun altyapısını Bounce the Ticket saldırılarına karşı güçlendireceğini belirtti.