Microsoft Azure Bastion ve Azure Container Registry’de siteler arası betik çalıştırma (XSS) saldırıları gerçekleştirmek için kullanılmış olabilecek iki “tehlikeli” güvenlik açığı açıklandı.

Orca güvenlik araştırmacısı Lidor Ben Shitrit, “Güvenlik açıkları, yetkisiz veri erişimi, yetkisiz değişiklikler ve Azure hizmetleri iframe’lerinin bozulması gibi ciddi sonuçlara yol açabilen, güvenliği ihlal edilmiş Azure hizmeti iframe’inde kurbanın oturumuna yetkisiz erişime izin verdi” dedi. The Hacker News ile paylaşılan rapor.

XSS saldırıları, tehdit aktörleri normalde güvenilen bir web sitesine rasgele kod enjekte ettiğinde gerçekleşir ve bu kod, bundan şüphelenmeyen kullanıcılar siteyi her ziyaret ettiğinde yürütülür.

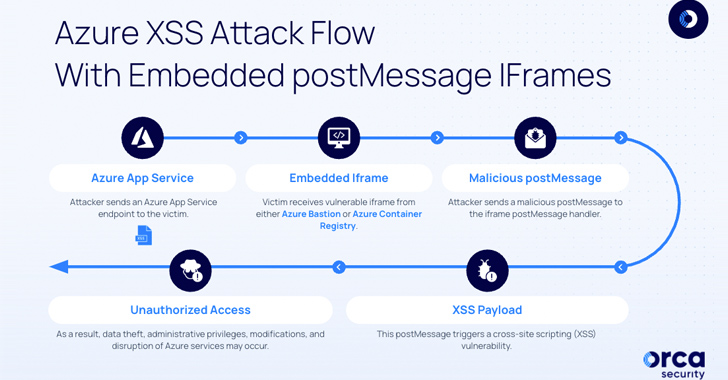

Orca tarafından tanımlanan iki kusur, Windows nesneleri arasında kaynaklar arası iletişimi sağlayan postMessage iframe’deki bir zayıflıktan yararlanır.

Bu, eksikliğin iframe etiketi kullanılarak uzak sunuculara uç noktaları yerleştirmek ve nihayetinde kötü amaçlı JavaScript kodunu yürütmek için kötüye kullanılabileceği ve hassas verilerin tehlikeye atılmasına yol açabileceği anlamına geliyordu.

Bununla birlikte, bu zayıflıklardan yararlanmak için bir tehdit aktörünün, Azure portalında gömülü olan ve eksik X-Frame-Options başlıklarına veya zayıf İçerik Güvenliği İlkelerine (CSP’ler) sahip olabilecek savunmasız uç noktaları belirlemek üzere farklı Azure hizmetlerinde keşif yürütmesi gerekir.

Ben Shitrit, “Saldırgan, iframe’i uzak bir sunucuya başarılı bir şekilde yerleştirdikten sonra, yanlış yapılandırılmış uç noktadan yararlanmaya devam eder” dedi. “postMessage gibi uzak olayları işleyen postMessage işleyicisine odaklanıyorlar.”

Portal.azure’den iframe’e gönderilen meşru postMessage’ları analiz ederek[.]com’da, saldırgan daha sonra savunmasız iframe’i aktör tarafından kontrol edilen bir sunucuya (örn. ngrok) yerleştirerek ve kötü amaçlı yükü teslim eden bir postMessage işleyicisi oluşturarak uygun yükleri oluşturabilir.

Bu nedenle, bir kurban tehlikeye atılan uç noktayı ziyaret etmesi için kandırıldığında, “kötü amaçlı postMessage yükü gömülü iframe’e teslim edilerek XSS güvenlik açığını tetikler ve kurbanın bağlamında saldırganın kodunu yürütür.”

🔐 API Güvenliğinde Uzmanlaşma: Gerçek Saldırı Yüzeyinizi Anlamak

API ekosisteminizdeki kullanılmayan güvenlik açıklarını keşfedin ve sağlam güvenlik için proaktif adımlar atın. Bilgilendirici web seminerimize katılın!

Oturuma Katılın

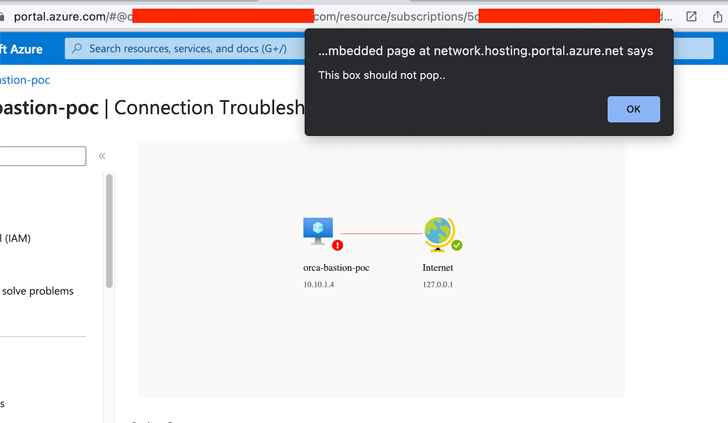

Orca tarafından gösterilen bir kavram kanıtlamasında (PoC), özel olarak hazırlanmış bir postMessage’ın, bir XSS yükünü yürütmek için Azure Bastion Topology View SVG dışa aktarıcısını veya Azure Container Registry Quick Start’ı değiştirebildiği bulundu.

13 Nisan ve 3 Mayıs 2023’te kusurların sorumlu bir şekilde ifşa edilmesinin ardından Microsoft, kusurları gidermek için güvenlik düzeltmeleri yayınladı. Azure kullanıcılarının başka bir işlem yapması gerekmez.

Açıklama, Microsoft’un Azure API Management hizmetinde kötü niyetli aktörler tarafından hassas bilgilere veya arka uç hizmetlerine erişim elde etmek için kötüye kullanılabilecek üç güvenlik açığını tespit etmesinden bir aydan uzun bir süre sonra geldi.