Microsoft, Apple macOS’ta güvenlik uygulamalarını atlamak ve etkilenen cihazlarda keyfi eylemler gerçekleştirmek için root erişimine sahip tehdit aktörleri tarafından kötüye kullanılabilecek, artık yamalanmış bir kusurun ayrıntılarını paylaştı.

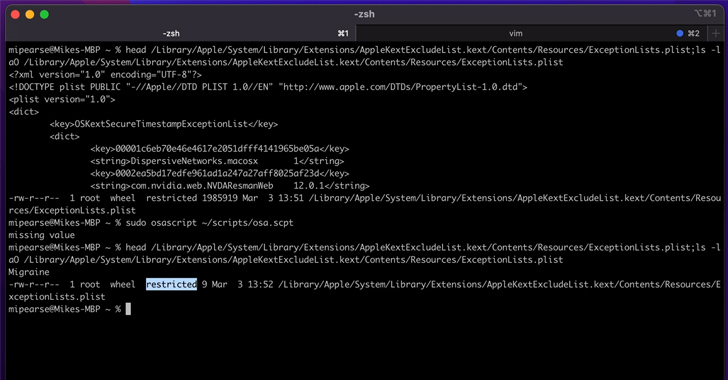

Özellikle, kusur – dublajlı Migren ve CVE-2023-32369 olarak izlenir – adlı önemli bir güvenlik önlemini aşmak için kötüye kullanılabilir. Sistem Bütünlüğü Koruması (SIP) veya kök kullanıcının korumalı dosya ve klasörler üzerinde gerçekleştirebileceği eylemleri sınırlayan “köksüz”.

“Bir SIP baypasının en basit sonucu, […] Microsoft araştırmacıları Jonathan Bar Or, Michael Pearse ve Anurag Bohra, bir saldırganın SIP tarafından korunan ve bu nedenle sıradan yollarla silinemeyen dosyalar oluşturabileceğini söyledi.

Daha da kötüsü, şeffaflık, Rıza ve Kontrol (TCC) politikalarını yöneten veritabanlarını değiştirerek keyfi çekirdek kodu yürütme elde etmek ve hatta hassas verilere erişmek için istismar edilebilir.

Baypas, nihai olarak rastgele bir yük başlatmak üzere tasarlanmış bir AppleScript aracılığıyla geçiş sürecini etkinleştirmek için Migration Assistant adlı yerleşik bir macOS aracından yararlanılarak mümkün kılındı.

Bu da, cihaz transferini işlemek için kullanılan arka plan programı olan systemmigrationd’ın com.apple.rootless.install.heritable yetkisiyle birlikte gelmesi ve bash ve Perl dahil olmak üzere tüm alt işlemlerinin SIP kontrollerini atlamasına izin vermesinden kaynaklanmaktadır.

Sonuç olarak, zaten kök olarak kod yürütme yeteneklerine sahip bir tehdit aktörü, systemmigrationd’ı perl’i çalıştırması için tetikleyebilir ve bu daha sonra geçiş süreci devam ederken kötü amaçlı bir kabuk komut dosyasını çalıştırmak için kullanılabilir.

Sorumlu açıklamanın ardından, güvenlik açığı Apple tarafından 18 Mayıs 2023’te gönderilen güncellemelerin (macOS Ventura 13.4, macOS Monterey 12.6.6 ve macOS Big Sur 11.7.7) bir parçası olarak giderildi.

iPhone üreticisi, CVE-2023-32369’u, kötü amaçlı bir uygulamanın dosya sisteminin korumalı kısımlarını değiştirmesine izin verebilecek bir mantık sorunu olarak tanımladı.

Migren, Shrootless (CVE-2021-30892, CVSS puanı: 5.5), powerdir (CVE-2021-30970, CVSS puanı: 5.5) ve Aşil ( CVE-2022-42821, CVSS puanı: 5,5).

Sıfır Güven + Aldatma: Saldırganları Zekanızla Nasıl Alt Edeceğinizi Öğrenin!

Deception’ın gelişmiş tehditleri nasıl algılayabildiğini, yanal hareketi nasıl durdurabildiğini ve Sıfır Güven stratejinizi nasıl geliştirebildiğini keşfedin. Bilgilendirici web seminerimize katılın!

Koltuğumu Kurtar!

Araştırmacılar, “Kötü amaçlı yazılım yazarlarının potansiyeli önemli olduğundan, keyfi SIP baypaslarının sonuçları ciddidir” dedi.

“SIP’yi atlamak, saldırganların ve kötü amaçlı yazılım yazarlarının rootkit’leri başarıyla yükleme, kalıcı kötü amaçlı yazılım oluşturma ve ek teknikler ve açıklardan yararlanma için saldırı yüzeyini genişletme potansiyelini artırmak gibi ciddi sonuçlara yol açabilir.”

Bulgular, Jamf Threat Labs’in macOS çekirdeğindeki bir tür karışıklık kusurunun ayrıntılarını ifşa etmesiyle geldi.

ColdInvite (diğer adıyla CVE-2023-27930) olarak etiketlenen kusur “çekirdeğe okuma/yazma ayrıcalıkları elde etmek için yardımcı işlemciden yararlanmak için kullanılabilir, bu da kötü bir aktörün tamamen taviz verme nihai hedefini gerçekleştirmeye yaklaşmasına olanak tanır. cihaz.”