Storm-0558 olarak adlandırılan Çinli bir ulus devlet aktörü tarafından Microsoft’un e-posta altyapısına yönelik son saldırının, daha önce düşünülenden daha geniş bir kapsama sahip olduğu söyleniyor.

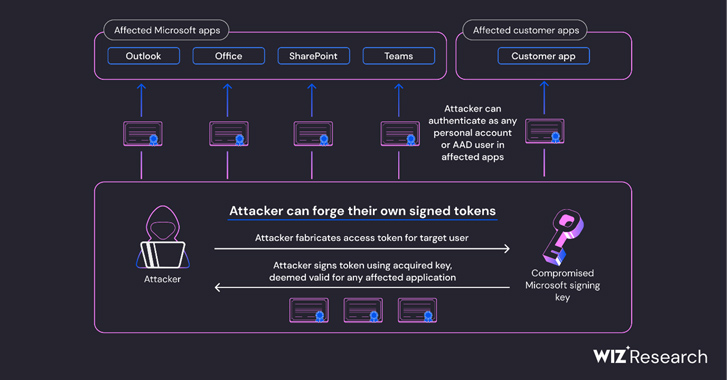

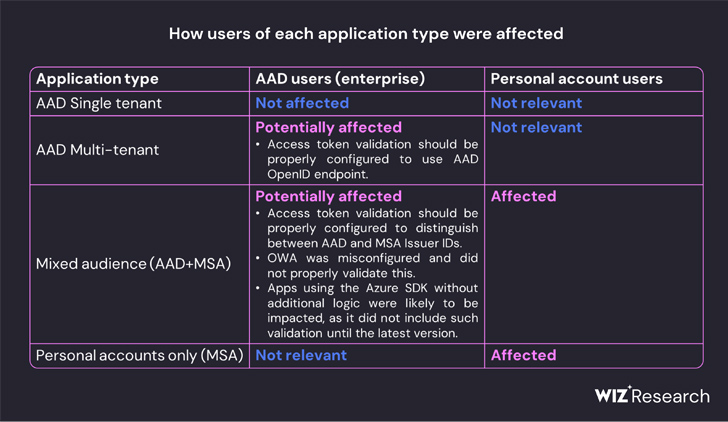

Bulut güvenlik şirketi Wiz’e göre, Outlook Web Access’e (OWA) ve Outlook.com’a yasa dışı erişim elde etmek için Azure Active Directory (Azure AD veya AAD) belirteçlerini oluşturmak için kullanılan etkin olmayan Microsoft hesabı (MSA) tüketici imzalama anahtarı, düşmanın çeşitli Azure AD uygulamaları türleri için erişim belirteçleri oluşturmasına da izin vermiş olabilir.

Buna OneDrive, SharePoint ve Teams gibi kişisel hesap kimlik doğrulamasını destekleyen her uygulama dahildir; “Microsoft ile oturum açma işlevselliğini” destekleyen müşteri uygulamaları ve belirli koşullarda çok kiracılı uygulamalar.

Wiz’in baş teknoloji sorumlusu ve kurucu ortağı Ami Luttwak yaptığı açıklamada, “Microsoft dünyasındaki her şey, erişim için Azure Active Directory kimlik doğrulama belirteçlerinden yararlanır” dedi. “AAD imzalama anahtarına sahip bir saldırgan, hayal edebileceğiniz en güçlü saldırgandır, çünkü herhangi bir kullanıcı olarak hemen hemen her uygulamaya erişebilirler. Bu, ‘şekil değiştiren’ bir süper güçtür.”

Microsoft geçen hafta, token dövme tekniğinin Storm-0558 tarafından kurban posta kutularından sınıflandırılmamış verileri çıkarmak için kullanıldığını açıkladı, ancak siber casusluk kampanyasının kesin hatları bilinmiyor.

Windows üreticisi, rakibin MSA tüketici imzalama anahtarını nasıl ele geçirdiğini hâlâ araştırdığını söyledi. Ancak anahtarın, yaklaşık iki düzine kuruluşa ait verilere erişimin kilidini açmak için bir tür ana anahtar işlevi görüp görmediği açık değil.

Wiz’in analizi, şirketin “tüm Azure kişisel hesabı v2.0 uygulamalarının 8 ortak anahtar listesine bağlı olduğunu ve Microsoft hesabı etkinleştirilmiş tüm Azure çok kiracılı v2.0 uygulamalarının 7 ortak anahtar listesine bağlı olduğunu” keşfetmesiyle bazı boşlukları dolduruyor.

Ayrıca, Microsoft’un en az 2016’dan beri 27 Haziran 2023 ile 5 Temmuz 2023 arasında, şirketin MSA anahtarını iptal ettiğini söylediği aynı dönemde mevcut olan listelenen ortak anahtarlardan birini (parmak izi: “d4b4cccda9228624656bff33d8110955779632aa”) değiştirdiğini buldu.

Wiz, “Bu, Storm-0558 tarafından alınan güvenliği ihlal edilmiş anahtarın Microsoft’un Azure’daki MSA kiracısı için tasarlanmış özel bir anahtar olmasına rağmen, aynı zamanda birden çok Azure Active Directory uygulaması türü için OpenID v2.0 belirteçlerini imzalayabildiğine inanmamıza yol açtı.”

İçeriden Gelen Tehditlere Karşı Kalkan: SaaS Güvenlik Duruş Yönetiminde Ustalaşın

İçeriden gelen tehditler konusunda endişeli misiniz? Seni koruduk! SaaS Güvenlik Duruş Yönetimi ile pratik stratejileri ve proaktif güvenliğin sırlarını keşfetmek için bu web seminerine katılın.

Bugün katıl

“Storm-0558 görünüşe göre AAD erişim belirteçlerini imzalamak ve doğrulamak için tasarlanmış birkaç anahtardan birine erişim elde etmeyi başardı. Kişisel hesaplar ve karma izleyicili (çok kiracılı veya kişisel hesap) AAD uygulamaları için herhangi bir OpenID v2.0 erişim belirtecini imzalamak üzere ele geçirilen anahtara güvenildi.”

Bu, teorik olarak, kötü niyetli aktörlerin Azure kimlik platformuna bağlı herhangi bir uygulama tarafından tüketilmek üzere erişim belirteçleri oluşturmasına olanak sağlayabileceği anlamına gelir.

Daha da kötüsü, edinilen özel anahtar, Microsoft OpenID v2.0 karma hedef kitle ve kişisel hesap sertifikalarına güvenen etkilenen bir uygulamada herhangi bir kullanıcı olarak kimlik doğrulaması yapmak üzere belirteçler oluşturmak için silah haline getirilmiş olabilir.

Wiz güvenlik araştırmacısı Shir Tamari, “Kimlik sağlayıcının imzalama anahtarları muhtemelen modern dünyadaki en güçlü sırlardır” dedi. “Kimlik sağlayıcı anahtarlarıyla, her şeye, herhangi bir e-posta kutusuna, dosya hizmetine veya bulut hesabına anında tek atlamalı erişim elde edilebilir.”