Ortada düşman (AITM) tekniklerinden yararlanan kimlik avı saldırılarında dramatik bir artış, 2025’in başlarında dünya çapında kuruluşlar arasında süpürüldü ve Hizmet Olarak Kimlik Yardımı (PHAAS) platformlarının hızlı bir şekilde evrimi ve çoğalmasıyla körüklendi.

Sekoia araştırmacıları ve tehdit istihbarat ekipleri, bu saldırılar daha karmaşık, tespit edilmesi zorlaştıkça ve çok faktörlü kimlik doğrulama (MFA) gibi gelişmiş güvenlik önlemlerini bile atlamada giderek daha etkili olduğu için alarm veriyor.

Geleneksel kimlik avı’ndan farklı olarak, AITM saldırıları kullanıcı kimlik bilgilerini ve oturum çerezlerini gerçek zamanlı olarak kesmek için sofistike ters proxy sunucuları kullanır.

.png

)

Bir kurban genellikle meşru bir kurumsal iletişim olarak gizlenmiş bir kimlik avı e -postasındaki bağlantıyı tıkladığında, Microsoft 365 veya Google gibi güvenilir hizmetleri yakından taklit eden sahte bir giriş sayfasına götürülür.

Mağdur kimlik bilgilerine ve MFA kodlarına girerken, AITM sunucusu bu bilgileri gerçek kimlik doğrulama hizmetine aktararak erişim sağlayan oturum çerezini yakalar.

Bu çerezle, saldırganlar MFA’yı tamamen atlayabilir, hassas hesaplara ve verilere erişebilir.

Microsoft 365 ve Google’a AITM kimlik avı saldırıları

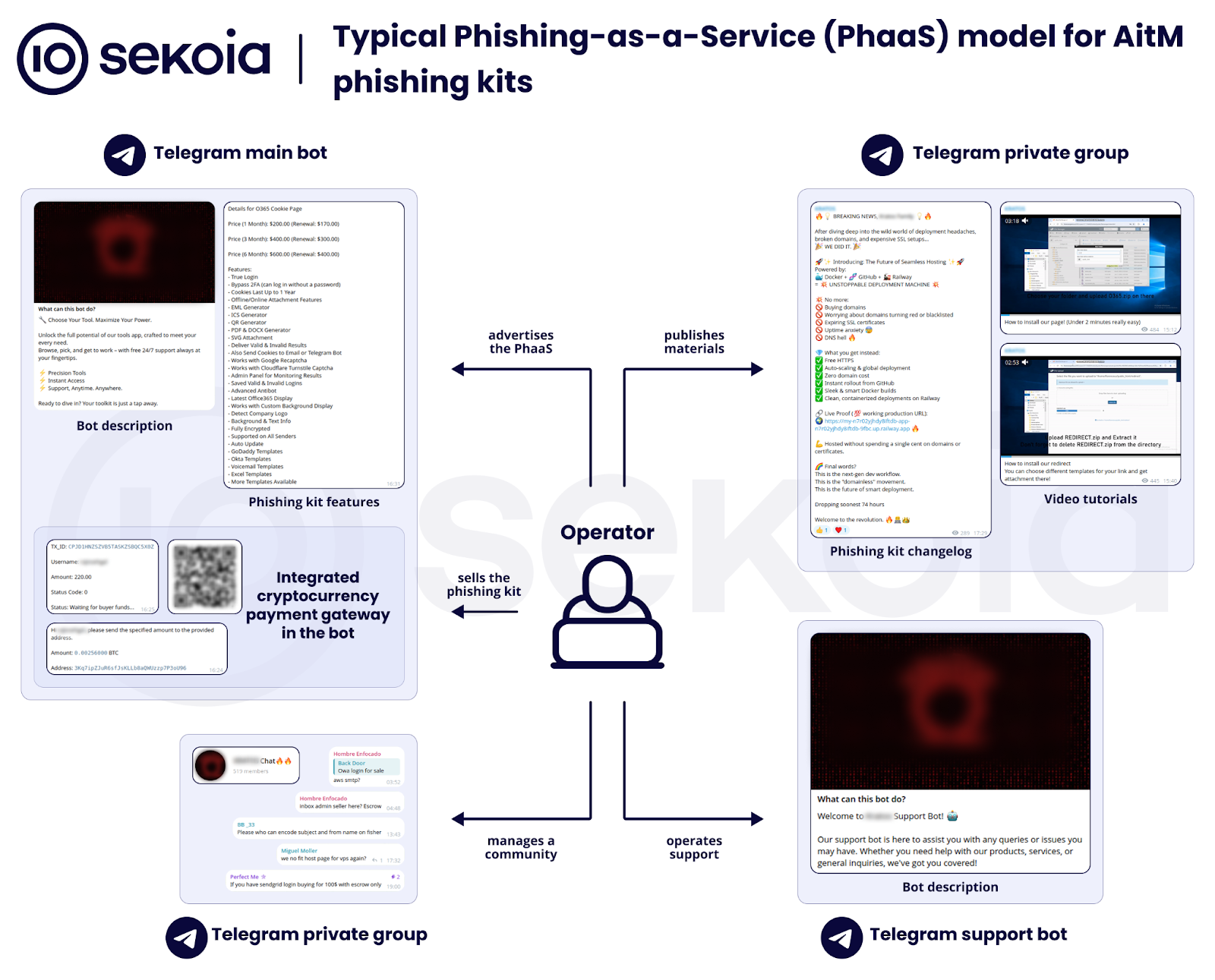

Phaas’ın yükselişi bu gelişmiş saldırı araçlarına erişimi demokratikleştirmiştir.

Tycoon 2FA, EvilProxy ve Sneaky 2FA gibi platformlar, bazen 1001 $ ‘a kadar düşük bir aylık ücret karşılığında yerleşik AITM özelliklerine, anti-bot özelliklerine ve kullanıma hazır şablonlara sahip anahtar teslim kimlik avı kitleri sunar.

Sınırlı teknik becerilere sahip siber suçlular bile artık büyük ölçekli, son derece etkili kimlik avı kampanyaları başlatabilir.

Yalnızca 2025’in ilk iki ayında, küresel olarak bir milyondan fazla PHAAS destekli saldırı tespit edildi ve bu olayların yaklaşık% 90’ından sorumlu Tycoon 2FA.

Tehdit aktörleri tespitten kaçınmak için yöntemlerini sürekli olarak geliştiriyorlar. Son eğilimler, Raporu okurken, e -posta filtreleri ve güvenlik tarayıcılarından kötü amaçlı bağlantıları gizlemek için HTML ve SVG eklerinin kullanımı, QR kodları ve birden fazla yeniden yönlendirme adımını içerir.

Birçok kimlik avı kiti artık şifreli komut dosyaları, Unicode gizleme ve cihaz parmak izi ve IP itibarına dayalı olarak hedeflenmiş filtreleme kullanıyor. Captchas ve diğer bot önlemleri bu saldırıları tanımlama ve engelleme çabalarını daha da karmaşıklaştırıyor.

Birçok AITM kimlik avı kampanyası için son oyun, saldırganların hileli işlemleri başlatmak, hassas belgeleri doldurmak veya kuruluş içinde ve ötesinde daha fazla spearfishing yapmak için kaçırılmış hesaplar kullandıkları Business E -posta Uzlaşmasıdır (BEC).

Bu saldırılar önemli finansal kayıplara ve itibar hasarına neden olabilir.

Güvenlik uzmanları, temel MFA ve standart e -posta güvenliği gibi geleneksel savunmaların artık yeterli olmadığı konusunda uyarıyor.

Kuruluşlar, kimlik avı girişimlerini tanımak ve raporlamak için gelişmiş davranışsal analitik, biyometrik kimlik doğrulama ve kapsamlı kullanıcı eğitimi gibi çok katmanlı güvenlik stratejilerini benimsemeleri istenmektedir.

Şüpheli kimlik doğrulama anormallikleri ve proaktif tehdit avı için sürekli izleme, bu hızla gelişen tehdit manzarasının önünde kalmak için artık gereklidir.

Phaas platformları yenilik yapmaya ve genişlemeye devam ettikçe, siber suçlular ve savunucular arasındaki silah yarışı 2025 boyunca yoğunlaşacak.

Bu haberi ilginç bul! Anında güncellemeler almak için bizi Google News, LinkedIn ve X’te takip edin