Saldırganlar, e-posta güvenlik ağ geçitleri tarafından tespit edilmekten kaçınmak için tasarlanan hedefli kimlik avı saldırılarında Microsoft kimlik bilgilerini çalmak için artık güvenliği ihlal edilmiş Microsoft 365 hesapları aracılığıyla gönderilen şifreli RPMSG eklerini kullanıyor.

RPMSG dosyaları (kısıtlanmış izin mesajı dosyaları olarak da bilinir), Microsoft’un Rights Management Services (RMS) kullanılarak oluşturulan şifreli e-posta mesajı ekleridir ve yetkili alıcılara erişimi kısıtlayarak hassas bilgilere ekstra bir koruma katmanı sunar.

Bunları okumak isteyen alıcılar, Microsoft hesaplarını kullanarak kimlik doğrulaması yapmalı veya içeriğin şifresini çözmek için tek seferlik bir şifre almalıdır.

Trustwave’in kısa süre önce keşfettiği gibi, RPMSG’nin kimlik doğrulama gereksinimleri artık hedefleri sahte oturum açma formları kullanarak Microsoft kimlik bilgilerini vermeleri için kandırmak için kullanılıyor.

Trustwave, “Güvenliği ihlal edilmiş bir Microsoft 365 hesabından, bu durumda bir ödeme işleme şirketi olan Talus Pay’den gelen bir e-postayla başlıyor” dedi.

“Alıcılar, alıcı şirketin faturalandırma bölümündeki kullanıcılardı. İleti, Microsoft şifreli bir ileti gösteriyor.”

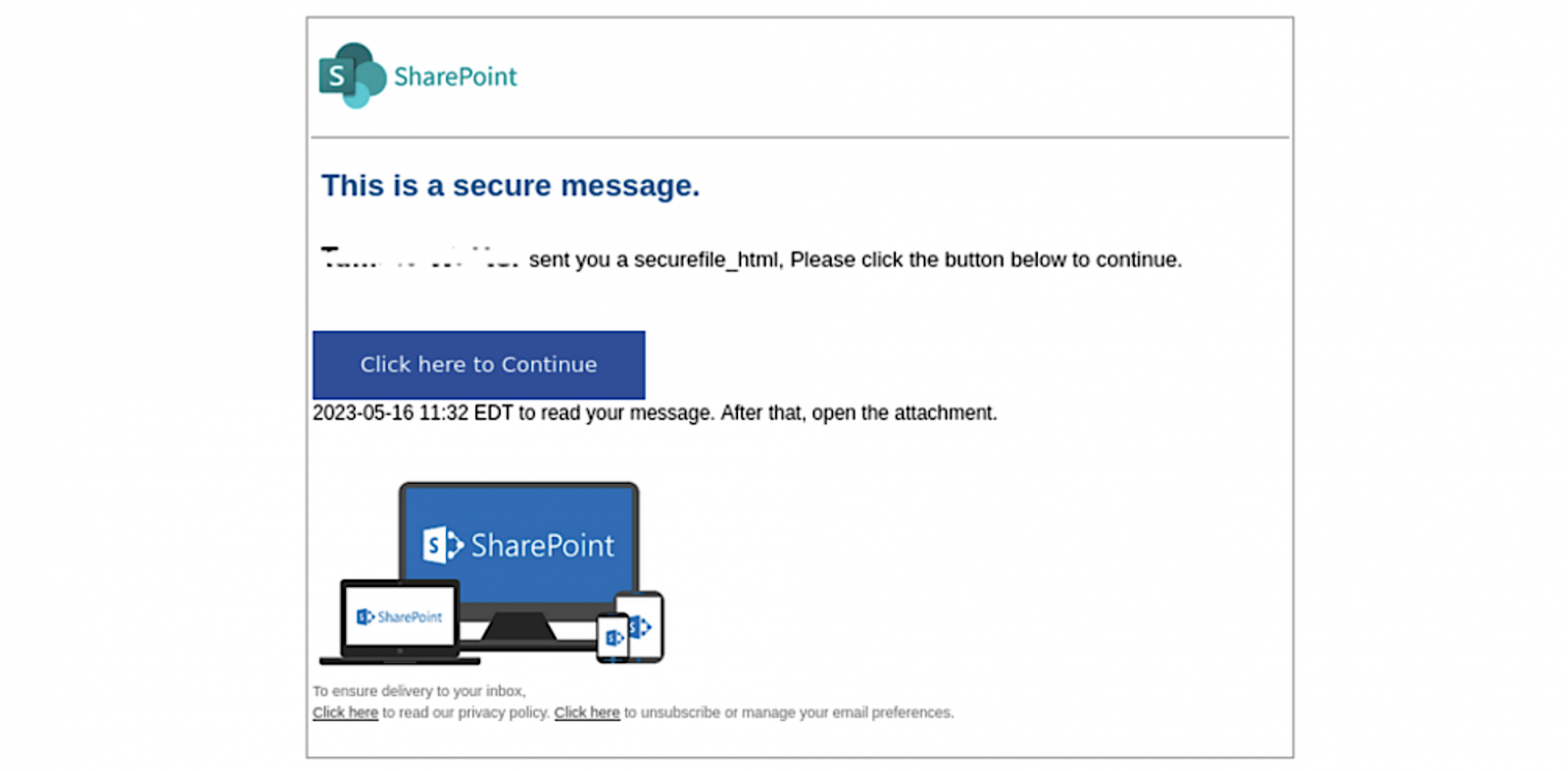

Tehdit aktörlerinin e-postaları, hedeflerden korunan mesajın şifresini çözmek ve açmak için bir “Mesajı oku” düğmesine tıklamalarını ister ve onları Microsoft hesaplarında oturum açma isteğiyle bir Office 365 web sayfasına yönlendirir.

Bu yasal Microsoft hizmetini kullanarak kimlik doğrulamasından sonra alıcılar, “Devam Etmek İçin Burayı Tıklayın” düğmesini tıkladıktan sonra, saldırganların kendilerini Adobe’nin InDesign hizmetinde barındırılan sahte bir SharePoint belgesine gönderecek olan kimlik avı e-postasını nihayet görebilirler.

Oradan, “Belgeyi Görüntülemek İçin Burayı Tıklayın”ı tıklamak, boş bir sayfa görüntüleyen son hedefe ve başlık çubuğunda kötü amaçlı bir komut dosyasının çeşitli sistemleri toplamasına izin vermek için bir tuzak görevi gören “Yükleniyor… Bekleyin” mesajına götürür. bilgi.

Toplanan veriler arasında ziyaretçi kimliği, bağlantı belirteci ve hash, video kartı oluşturucu bilgileri, sistem dili, cihaz belleği, donanım eşzamanlılığı, yüklü tarayıcı eklentileri, tarayıcı penceresi ayrıntıları ve işletim sistemi mimarisi yer alır.

Komut dosyası hedeflerin verilerini toplamayı bitirdiğinde, sayfada girilen kullanıcı adlarını ve parolaları saldırganın kontrolündeki sunuculara gönderecek klonlanmış bir Microsoft 365 oturum açma formu gösterilir.

Trustwave araştırmacılarının gözlemlediği gibi, bu tür kimlik avı saldırılarını tespit etmek ve bunlara karşı koymak, düşük hacimleri ve hedefli yapıları nedeniyle oldukça zor olabilir.

Ayrıca, saldırganların kimlik avı e-postaları göndermek ve içerik barındırmak için Microsoft ve Adobe gibi güvenilir bulut hizmetlerini kullanması, ek bir karmaşıklık ve güvenilirlik katmanı ekler.

Şifrelenmiş RPMSG ekleri, e-posta tarama ağ geçitlerinden gelen kimlik avı mesajlarını da gizler, çünkü ilk kimlik avı e-postasındaki tek köprü potansiyel kurbanları meşru bir Microsoft hizmetine yönlendirir.

Trustwave, “Kullanıcılarınızı tehdidin doğası konusunda eğitin ve dış kaynaklardan gelen beklenmeyen mesajların şifresini çözmeye veya kilidini açmaya çalışmayın.”

“Microsoft 365 hesaplarının güvenliğinin ihlal edilmesini önlemeye yardımcı olmak için Multi-Factor Authentication’ı (MFA) etkinleştirin.”