Araştırmacılar, Microsoft 365’te (eski adıyla Office 365) kullanıcıların kötü amaçlı e-postaları açma riskini artıran bir kimlik avı önleme önlemini aşmanın bir yolunu gösterdiler.

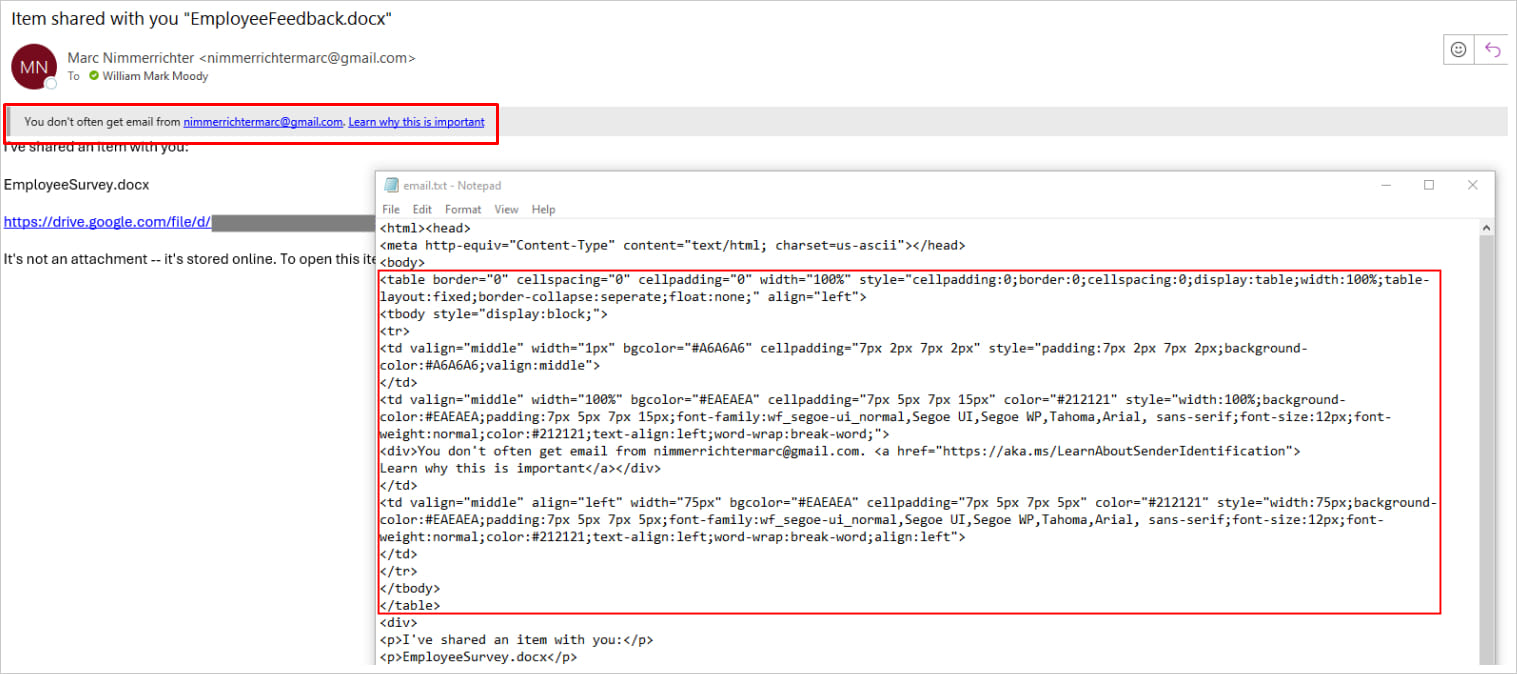

Özellikle gizlenebilen kimlik avı önleme önlemi, Outlook’ta e-posta alıcılarını, tanımadıkları bir adresten gelen bir ileti aldıklarında uyaran ‘İlk Temas Güvenlik İpucu’dur.

Kusuru keşfeden kesinlik analistleri bulgularını Microsoft’a bildirdi ancak teknoloji devi şimdilik bu konuyla ilgilenmemeye karar verdi.

Uyarıyı gizlemek

“İlk Temas Güvenlik İpucu”, Outlook kullanıcılarına yeni kişilerden e-posta aldıklarında uyarıda bulunmak için tasarlanmış bir özelliktir. Şu mesajı görüntüler: “Sık sık [email protected] adresinden e-posta almazsınız. Bunun neden önemli olduğunu öğrenin.”

Bu mekanizmanın en önemli özelliği, uyarının HTML e-postasının ana gövdesine eklenmesi ve böylece e-posta mesajına gömülü CSS kullanılarak manipülasyona açık hale getirilmesidir.

Kaynak: Kesinlik

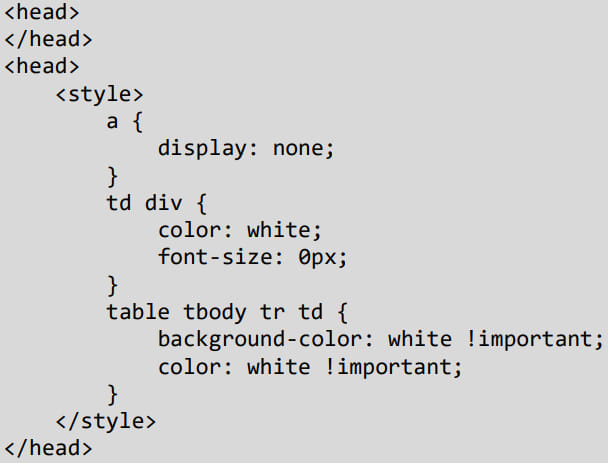

Certitude, aşağıda gösterildiği gibi, e-postanın HTML’sindeki CSS’yi (Basamaklı Stil Sayfaları) manipüle ederek bu güvenlik mesajının gizlenebileceğini keşfetti:

Kaynak: Kesinlik

Her kuralın rolü şudur:

- { ekran: hiçbiri; }: Herhangi bir çapayı gizler () etiketleri, bir bağlantı eklendiğinde ipucunun görüntülenmesini önlemek için kullanılır.

- td div { renk: beyaz; yazı tipi boyutu: 0px; }: Tablo veri hücrelerindeki div öğelerini hedefler, yazı tipi rengini beyaza ve yazı tipi boyutunu 0’a değiştirir, böylece metni görünmez hale getirir.

- tablo tbody tr td { arka plan rengi: beyaz !önemli; renk: beyaz !önemli; }: Bu, bir tablonun tgövdesindeki herhangi bir td öğesinin beyaz bir arka plana ve beyaz metne sahip olmasını sağlar, böylece içerik arka planla etkili bir şekilde harmanlanır ve böylece görünmez görünür.

Bu CSS, yeni bir kişiden hedefe gönderilen bir kimlik avı e-postasında kullanıldığında, alıcıyı uyarmak için herhangi bir uyarı gösterilmez.

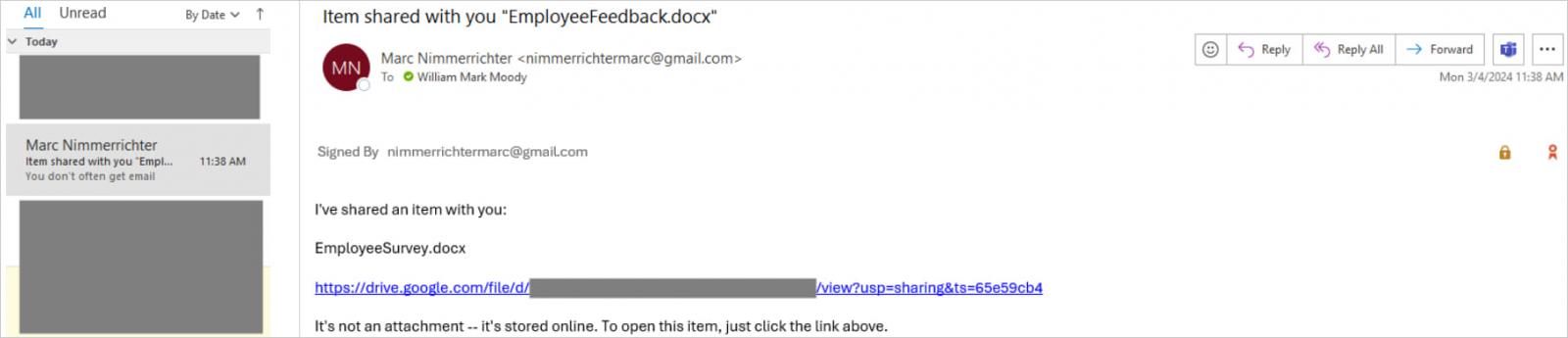

Aldatmacayı bir adım öteye taşıyan Certitude, Microsoft Outlook’un şifrelenmiş/imzalanmış e-postalara eklediği simgeleri taklit eden daha fazla HTML kodu eklemenin de mümkün olduğunu buldu. Bu sayede e-postalar daha da güvenli görünüyor.

Bazı biçimlendirme kısıtlamaları mükemmel bir görsel sonuca izin vermese de, bu numara yine de dikkatli incelemeler dışında her şeyden kolayca geçebilecek, ikna edici bir yanlış güvenlik imajı yaratıyor.

Kaynak: Kesinlik

Araştırmacılar, BleepingComputer’a, açıklanan yöntemin aktif olarak kullanıldığına dair herhangi bir vaka gözlemlemediklerini veya e-postada keyfi metinlerin görüntülenmesi için HTML’yi manipüle etme yolları bulamadıklarını söyledi.

Certitude, yukarıdaki teknikler için bir kavram kanıtı ve ayrıntılı bir raporu Microsoft Araştırmacı Portalı (MSRC) aracılığıyla Microsoft’a gönderdi.

Ancak Microsoft’tan şu yanıtı aldılar:

“Bulgularınızın geçerli olduğunu belirledik ancak bunun esas olarak kimlik avı saldırıları için geçerli olması göz önüne alındığında, anında hizmet verme çıtamızı karşılamıyor. Ancak, bulgunuzu yine de ürünlerimizi geliştirmek için bir fırsat olarak gelecekte incelemek üzere işaretledik.” – Microsoft

BleepingComputer, riski ele almama kararı hakkında daha fazla bilgi edinmek için Microsoft ile iletişime geçti, ancak yayın yoluyla bir yanıt almadık.