Devam eden bir kimlik avı kampanyası, Microsoft 365’te e -posta güvenliği ve çalma kimlik bilgileri ile algılamadan kaçmak için “Doğrudan Gönder” adlı az bilinen bir özelliği kötüye kullanıyor.

Direct Send, bir kiracının akıllı ana bilgisayar aracılığıyla kuruluşun alanından kaynaklanıyormuş gibi e -posta göndermesine izin veren bir Microsoft 365 özelliğidir. Şirket adına mesaj göndermesi gereken yazıcılar, tarayıcılar ve diğer cihazlar tarafından kullanılmak üzere tasarlanmıştır.

Bununla birlikte, özellik, herhangi bir kimlik doğrulaması gerektirmediğinden, uzak kullanıcıların şirket alanından dahili görünümlü e -postalar göndermesine izin verdiği için bilinen bir güvenlik riskidir.

Microsoft, güvenliği Microsoft 365’in doğru yapılandırılıp yapılandırılmadığına ve akıllı ana bilgisayarın düzgün bir şekilde kilitli olup olmadığına bağlı olduğundan, yalnızca gelişmiş müşterilerin özelliği kullanmasını önerir.

Microsoft, “Yalnızca e -posta sunucusu yöneticilerinin sorumluluklarını üstlenmek isteyen gelişmiş müşteriler için doğrudan göndermenizi öneririz.”

“İnternet üzerinden e -posta göndermek için en iyi uygulamaları kurmaya ve takip etmeye aşina olmanız gerekir. Doğru yapılandırıldığında ve yönetildiğinde, Doğrudan Gönder güvenli ve uygulanabilir bir seçenektir. Ancak müşteriler, posta akışını bozan veya iletişimlerinin güvenliğini tehdit eden yanlış yapılandırma riski taşır.”

Şirket, makalede daha sonra açıklanan özelliği devre dışı bırakmanın yollarını paylaştı ve bu özelliği kullanımdan kaldırma yolunda çalıştıklarını söylüyor.

Doğrudan Gönder Bir Kimlik Yardım Kampanyasında İstismar

Kimlik avı kampanyası, BleepingComputer’a tüm endüstrilerde 70’den fazla kuruluşu hedeflediğini ve kurbanların% 95’i Amerika Birleşik Devletleri’nde bulunan kurbanların% 95’i olduğunu söyleyen Varonis Yönetilen Veri Tespit ve Yanıt (MDDR) ekibi tarafından keşfedildi.

Varonis, kampanyanın Mayıs 2025’te başladığını ve hedeflenen şirketlerin% 95’inden fazlasının ABD merkezli olduğunu söyledi.

Güvenlik Operasyonları ve Adli Tıp Grubu lideri Joseph Avanzato, “Mağdurlar çok çeşitli iş sektörlerini işgal ediyor, ancak tanımlanan hedeflerin% 90’ından fazlası finansal hizmetler, inşaat, üretim, sağlık ve sigorta alanı içinde faaliyet gösteriyor.” Dedi.

“Finansal hizmetler en yaygın hedefti ve bunu imalat, inşaat/mühendislik ve sağlık/sigorta izledi.”

Varonis raporu, saldırıların PowerShell aracılığıyla hedeflenen bir şirketin akıllı sunucusu (Company-com.mail.protection.outlook.com) kullanılarak teslim edildiğini ve bir saldırganın harici IP adreslerinden dahili görünümlü mesajlar göndermesini mümkün kıldığını açıklıyor.

Doğrudan Gönder özelliği aracılığıyla e -posta gönderebilen bir PowerShell komutu:

Send‑MailMessage -SmtpServer company‑com.mail.protection.outlook.com -To [email protected] -From [email protected] -Subject "New Missed Fax‑msg" -Body "You have received a call! Click on the link to listen to it. Listen Now" -BodyAsHtml

Bu yöntem çalışır, çünkü akıllı ana bilgisayarla doğrudan göndermek kimlik doğrulaması gerektirmez ve göndereni dahili olarak ele alır ve tehdit aktörlerinin SPF, DKIM, DMARC ve diğer filtreleme kurallarını atlamasına izin verir.

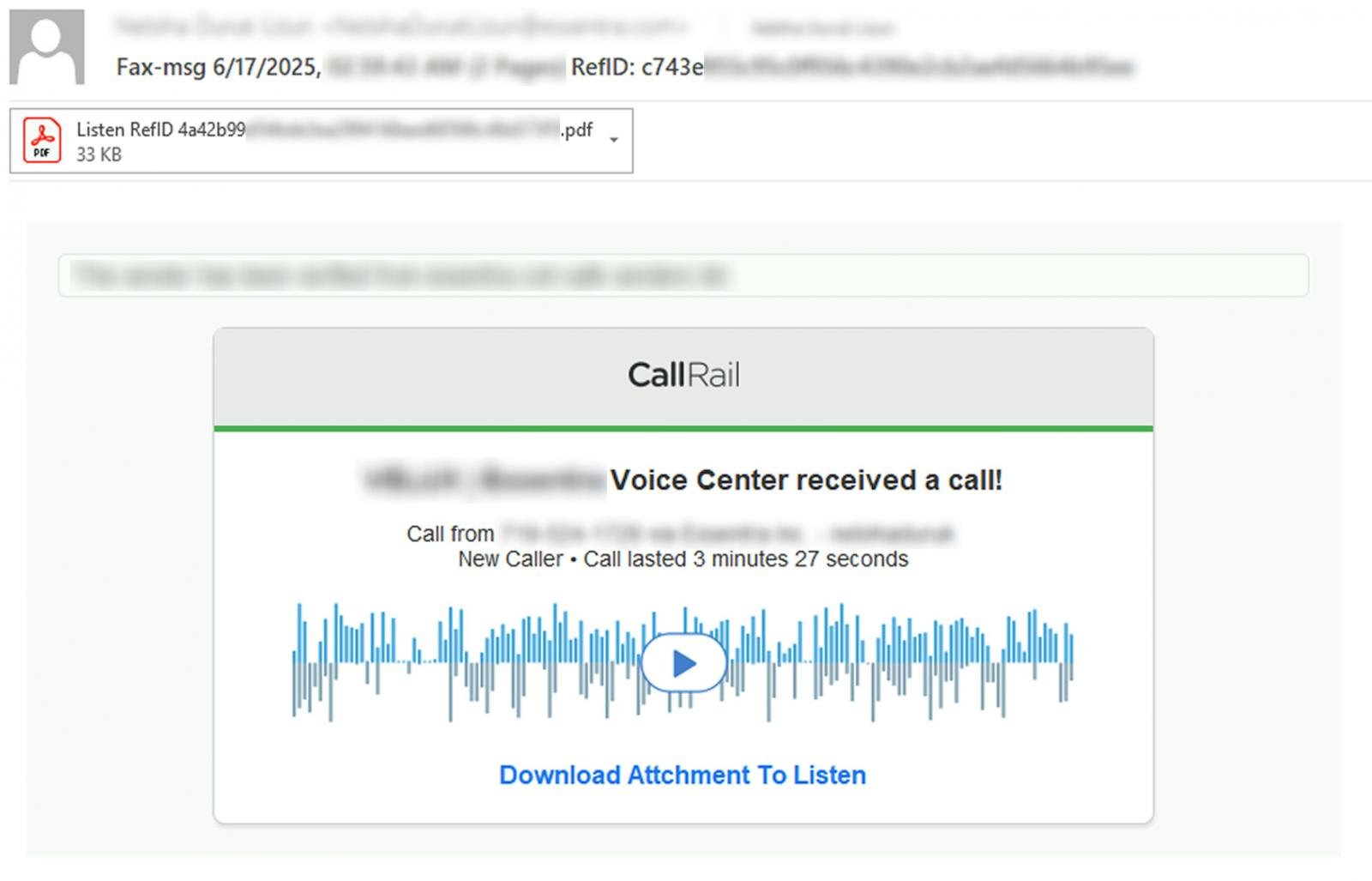

E -posta kampanyaları, “arayan VM mesajı” e -posta konularıyla sesli mesaj veya faks bildirimlerini taklit eder. E-postalara ‘FAX-MSG’, ‘Arayan sol VM Mesajı’, ‘Play_vm-Now’ veya ‘Dinle’ başlıklı PDF ekleri eklenir.

Kaynak: Bir Kahraman

Kampanya hakkında olağandışı olan, PDF eklerinin kimlik avı sayfalarına bağlantılar içermemesidir.

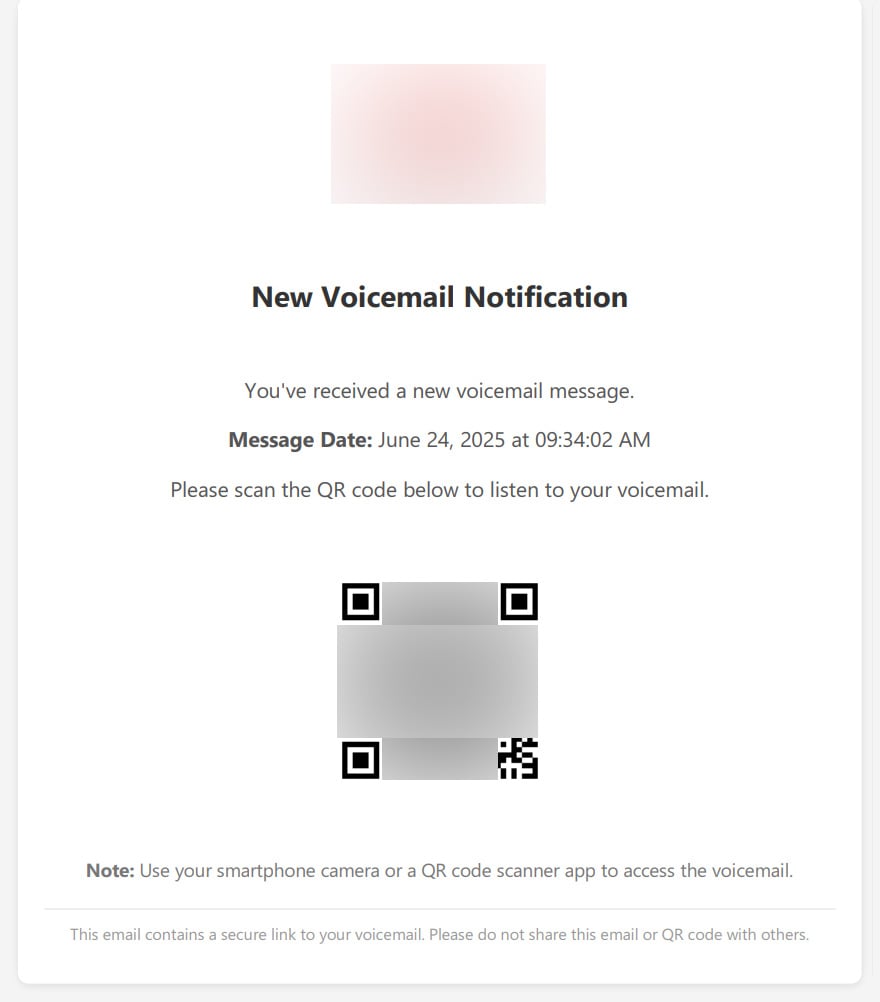

Bunun yerine, belgeler hedeflere sesli mesajı dinlemek için akıllı telefon kameralarıyla bir QR kodu taramasını söyler. PDF belgeleri, daha meşru görünmeleri için şirket logosu ile de markalıdır.

Kaynak: BleepingComputer

QR kodunu taramak ve bağlantıyı açmak sizi çalışanın kimlik bilgilerini çalmak için kullanılacak sahte bir Microsoft giriş formu görüntüleyen bir kimlik avı sitesine getirir.

Bir şirketin anormal davranış uyarıları aldığı Varonis tarafından görülen bir durumda, tehdit aktörleri PowerShell’i akıllı ev sahibi aracılığıyla 139.28.36’lık bir Ukrayna IP adresinden e -posta göndermek için kullandı.[.]230 ve aynı aralıktaki diğerleri.

Bu mesajlar SPF ve DMARC kontrollerinde başarısız oldu, ancak dahili akıllı ana bilgisayardan geldikleri için güvenilir iç trafik olarak değerlendirildi.

BleepingComputer tarafından görülen bu kampanyadan başka bir e -postada, e -posta dahili bir e -posta adresinden gelmiş gibi görünüyordu ve SPF, DKIM ve DMARC’ın başarısız olmasına rağmen kuruluşun akıllı sunucusu aracılığıyla teslim edildi. Bu e -posta, IP adresinden kaynaklandı 51.89.86[.]105.

Varonis, kampanyada kullanılan alanlar da dahil olmak üzere raporlarında daha fazla uzlaşma (IOCS) göstergesini paylaştı.

Doğrudan Doğrudan Kimlik Yardım Saldırılarını Hakkal Etme

Bu tehdidi azaltmak için Varonis, Microsoft’un Nisan 2025’te tanıttığı Exchange Yönetici Merkezi’ndeki “Doğrudan Gönder” ayarının sağlanmasını önerir.

Microsoft, şirketlerin potansiyel yönlendirme hatalarını önlemek için SPF Yumuşak Şifa etkinleştirmesini önerdikleri için bu özelliği tanıttı. Ancak bu, doğrudan gönderme yoluyla gönderilen e -postayı engellemeyi imkansız hale getirdi.

Microsoft, “SPF alanlarınızın sahtekarlığından korunma sağlarken, müşterilerin geçerli yönlendirme senaryolarının SPF arızalarından faul düşme olasılığı nedeniyle yumuşak bir başarısız SPF yapılandırması kullanmanızı öneririz.”

“Bu nedenle, kullanmaya gerek olmayan birçok müşteri için doğrudan gönderme trafiğini engellemek için hiçbir özellik yoktu. Bu amaçla, Exchange için Reddet Doğrudan Gönder ayarını geliştirdik ve bugün bu özellik için genel önizlemeyi duyurduk.”

Varonis ayrıca katı bir DMARC politikasının (P = Reddet) uygulanmasını, inceleme veya karantina için kimlik doğrulanmamış dahili mesajları işaretlemenizi, Exchange çevrimiçi koruması içinde SPF hardfail’i zorlamayı, anti -oforing politikalarını sağlama ve çalışanların QR kimlik avı girişimlerini tespit etmelerini önerir.

Varonis, “Doğrudan gönderim güçlü bir özelliktir, ancak yanlış ellerde tehlikeli bir saldırı vektörü haline geliyor,” diyor Varonis.

Diyerek şöyle devam etti: “Sahtekâr dahili e -postaları aktif olarak izlemiyorsanız veya bu korumaları etkinleştirmediyseniz, şimdi tam zamanı. İç araçları güvenli varsaymayın.”

Yama, karmaşık senaryolar, uzun saatler ve sonsuz yangın tatbikatları anlamına gelir. Artık değil.

Bu yeni kılavuzda Tines, modern BT kuruluşlarının otomasyonla nasıl dengelendiğini bozuyor. Daha hızlı yama, ek yükü azaltın ve stratejik çalışmaya odaklanın – karmaşık komut dosyaları gerekmez.