Güvenlik araştırmacıları, algılama ve analizden güvenilir bir şekilde kaçınırken Remcos RAT’ı dağıtmak için gizlenmiş Visual Basic Komut Dosyası (VBS) yürütmesini, esnek PowerShell aşamalandırıcılarını, yalnızca metin yükü dağıtım mekanizmalarını ve .NET Reactor korumalı bellek içi yükleyicileri bir araya getiren SHADOW#REACTOR adlı karmaşık, çok aşamalı bir kötü amaçlı yazılım kampanyası belirlediler.

İlk bulaşma, kullanıcıların kötü amaçlı bir VBS komut dosyasını çalıştırmasıyla başlar; bu komut dosyası, genellikle sosyal mühendislikle tasarlanmış yemler yoluyla gönderilir ve bu, son Remcos yükünü tamamen bellekte yeniden yapılandırmak ve gerçekleştirmek için tasarlanan bir dizi yürütme aşamasının ilkini başlatır.

Bulaşma, tehlikeye atılmış bir altyapıda barındırılan karmaşık bir Visual Basic Komut Dosyasının alınması ve yürütülmesiyle başlar.

Betik, wscript.exe aracılığıyla hata bastırmayla yürütülür ve yer tutucu karakterler yoluyla kasıtlı bozulmayla yoğun şekilde gizlenmiş, base64 kodlu bir PowerShell yükü oluşturur.

VBS, kötü amaçlı işlevleri doğrudan gömmek yerine minimal bir yürütme köprüsü görevi görür ve PowerShell’i normalleştiren, kodunu çözen ve bir sonraki aşamayı tamamen bellekte yürüten satır içi komutlarla başlatır.

İzinsiz giriş zinciri, tehdit aktörlerinin kurumsal ve küçük-orta ölçekli işletme ortamlarında dayanak oluşturmak için ticari kodlama dillerini modern gizleme ve arazide yaşayan ikili (LOLBin) kötüye kullanımıyla birlikte nasıl silah haline getirmeye devam ettiğini gösteriyor.

Bu çok katmanlı önyükleme, wscript.exe’nin powershell.exe’yi alışılmadık derecede büyük komut dizeleriyle oluşturmasını sağlarken VBS’nin kendisinde minimum statik göstergeler bırakır.

Dayanıklı PowerShell Aşamalandırma Boru Hattı

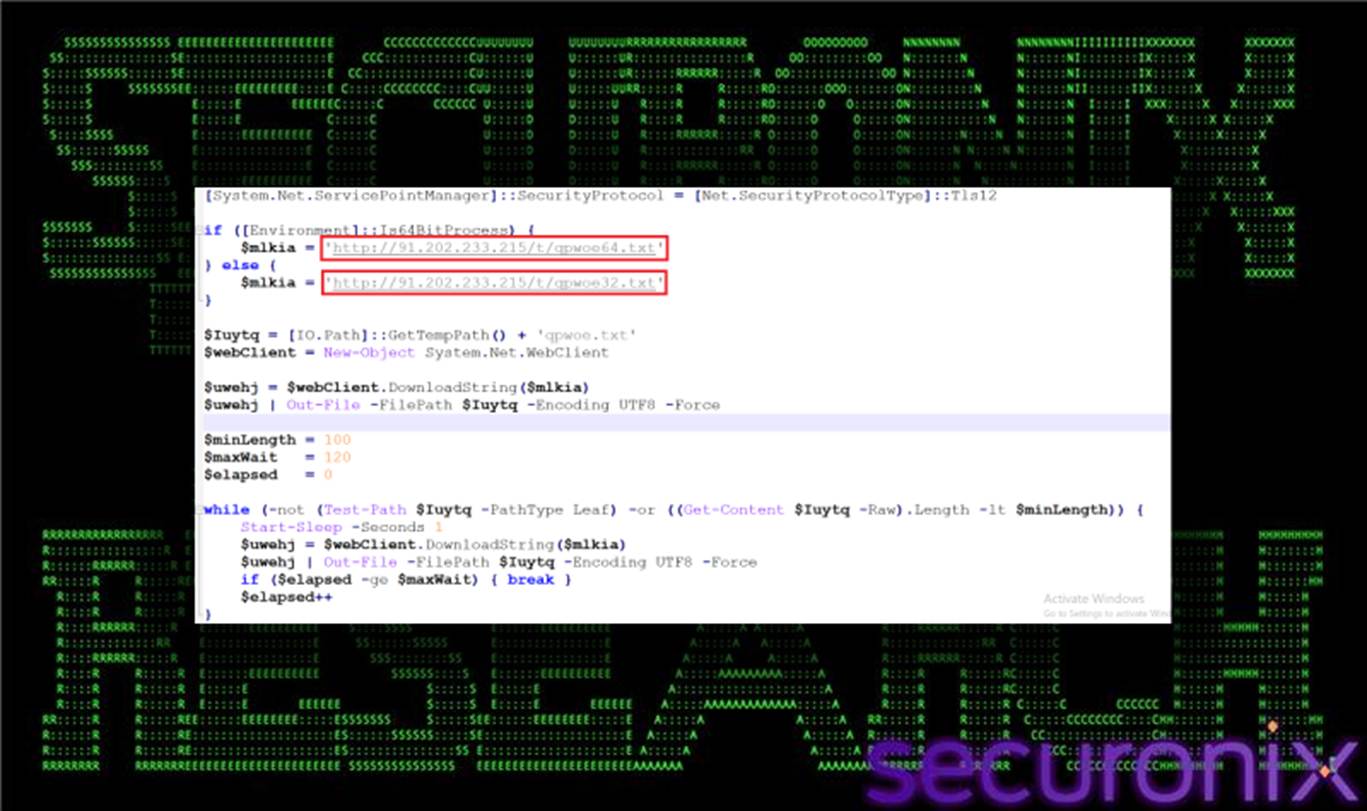

Kodu çözülmüş PowerShell aşamalandırıcı, önceden tanımlanmış bir minimum boyut eşiğine ulaşana kadar uzak içeriği tekrar tekrar getiren kontrollü bir indirme ve doğrulama döngüsü uygular.

Bu yaklaşım, kısmi veya başarısız indirmelere izin verirken veri yükü güncellemelerinin uzaktan yönetilmesine olanak tanır.

Stager, saldırgan altyapısından 64 bit işlemler için qpwoe64.txt ve 32 bit işlemler için qpwoe32.txt mimariye özgü kaynakları seçer ve indirilen içeriği UTF-8 kodlamasını kullanarak %TEMP% dizinine yazar.

Qpwoe dosyaları beklenen boyut kriterlerini karşıladığında, aşamalandırıcı dinamik olarak aşama dosyasını okuyan, özel dönüşümler uygulayan, içeriğin base64 kodunu bir bayt dizisine çözen ve yerleşik yansıma API’lerini kullanarak ortaya çıkan .NET derlemesini yansıtıcı olarak yükleyen ikincil bir PowerShell betiği (jdywa.ps1) oluşturur.

Bu katman, sonraki yürütme davranışını kontrol eden parametrelerle merkezi orkestratör yöntemi MyLibrary.Helper.Ruseysn()’i çağırır.

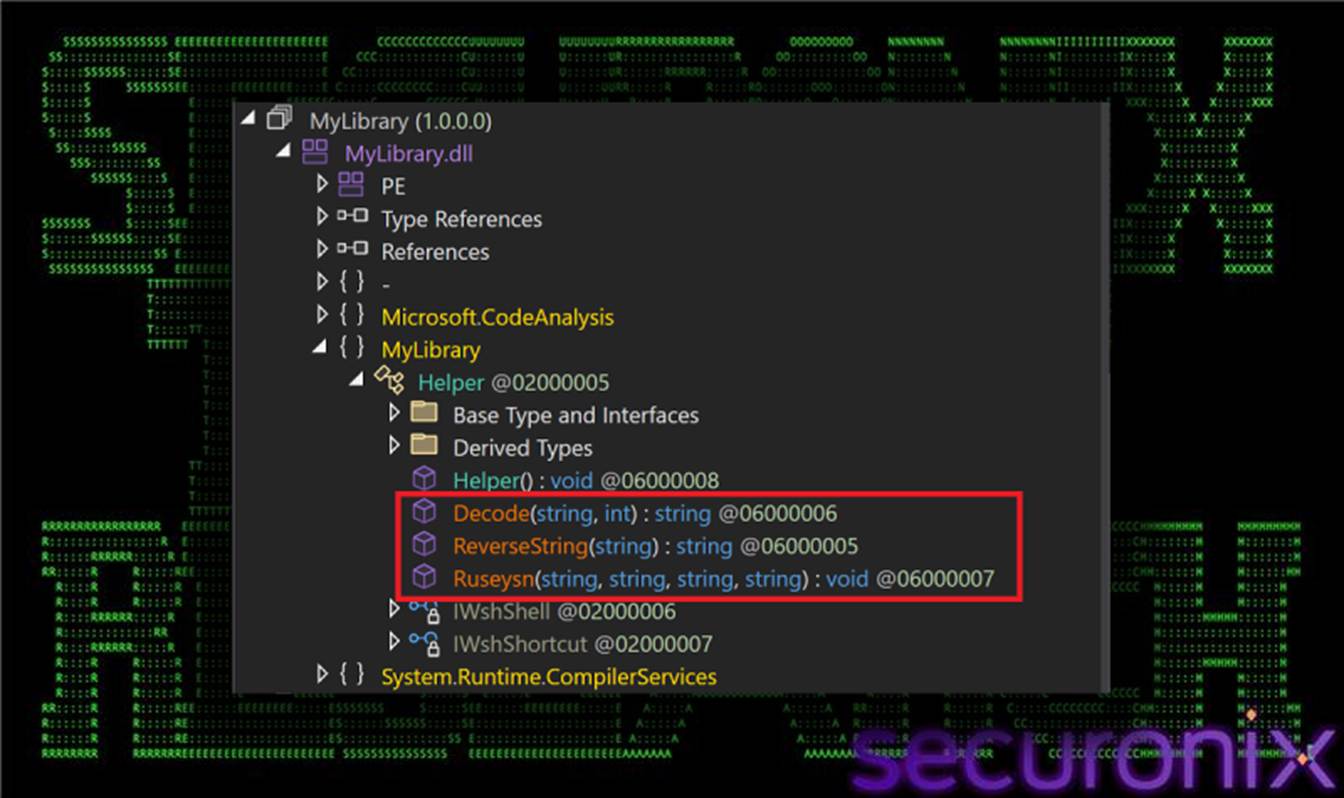

Dönüştürülen içerik, kontrol akışı gizleme, dize şifreleme ve kurcalamaya karşı koruma kontrolleri uygularken ara dil kodunu yerel makine koduna dönüştüren ticari bir kod koruma aracı olan .NET Reactor ile korunan bir .NET derlemesine çözümlenir.

Bu koruma, statik analizi önemli ölçüde zorlaştırır ve otomatik sanal alan analizini karmaşık hale getirir.

Reactor korumalı yükleyici, sonraki tüm eylemlerin koordinasyonundan sorumlu bir orta aşama yürütme denetleyicisi olarak işlev görür. İnsanların okuyabildiği tüm dizeler, dönen anahtarla tohumlanmış XOR şifrelemesi uygulayan özel dize şifre çözme kullanılarak gizlenir.

Yükleyici, yol gizliliğini kaldırma, isteğe bağlı analiz önleme kontrolleri gerçekleştirir ve teste32.txt veya teste64.txt kaynakları aracılığıyla saldırganın altyapısından bir sonraki bellek içi .NET aşamasını alır.

Yapılandırma verileri, aurie parametresi olarak iletilen karartılmış bir URL aracılığıyla ayrı olarak alınır.

Nihai Yük ve MSBuild Aktarımı

Şifresi çözülmüş yapılandırma verilerinin analizi, son yükün, tehdit aktörleri tarafından kötü amaçlarla başka amaçlara yönelik olarak yeniden tasarlanan, piyasada satılan bir uzaktan yönetim aracı olan Remcos RAT olduğunu doğruladı.

Yükleyici, MSBuild.exe dosyasının tam yolunu oluşturur ve hem kodu çözülmüş .NET derlemesini hem de yapılandırma blobunu parametreler olarak MyApp.Program.wibqqw() öğesine iletir ve MSBuild’i, normal sistem etkinliği kisvesi altında son yükü yürütmek için güvenilir bir Microsoft imzalı bileşen olarak kullanır.

Eksiksiz SHADOW#REACTOR çerçevesi, gizlilik ve savunma sürtünmesini önemli ölçüde artırmak için nispeten yaygın ticari araçların oldukça modüler yükleyici yığınları içinde nasıl işlevsel hale getirilebileceğini gösteriyor.

Her aşama, saldırganlara bireysel bileşenleri bağımsız olarak güncelleme esnekliği verirken, artan karmaşıklık da ekleyerek kampanyanın fırsatçı, sosyal olarak tasarlanmış dağıtım mekanizmaları aracılığıyla kurumsal ortamlara göre uygun ölçekte çalışmasına olanak tanır.

Anında Güncellemeler Almak ve GBH’yi Google’da Tercih Edilen Kaynak Olarak Ayarlamak için bizi Google Haberler, LinkedIn ve X’te takip edin.