Oligo araştırma ekibi, Meta’nın yaygın olarak kullanılan Lama-Stack çerçevesinde kritik bir güvenlik açığını açıkladı.

CVE-2024-50050 olarak izlenen bu güvenlik açığı, uzak saldırganların Lama-Stack çerçevesini çalıştıran sunucularda keyfi kod yürütmesine izin verir.

Potansiyel etkisi nedeniyle, kusur eleştirel 9.3 (V4.0) ve 9.8 (V3.1) CVSS skoru ile.

Meta Llama çerçevesi ve önemi

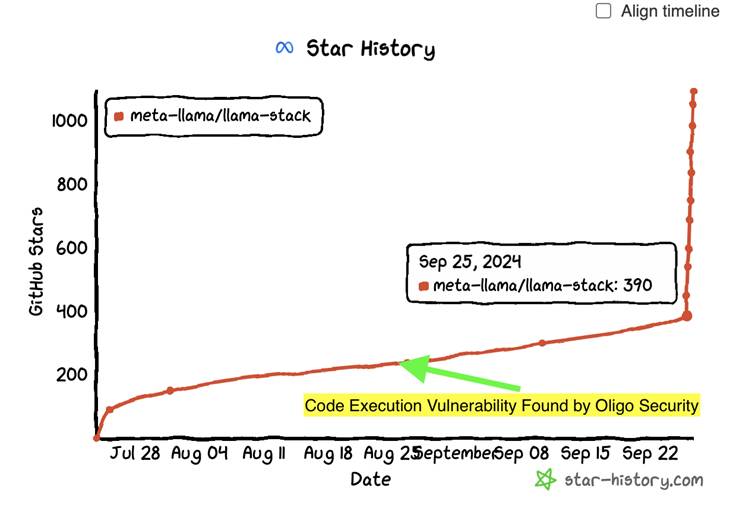

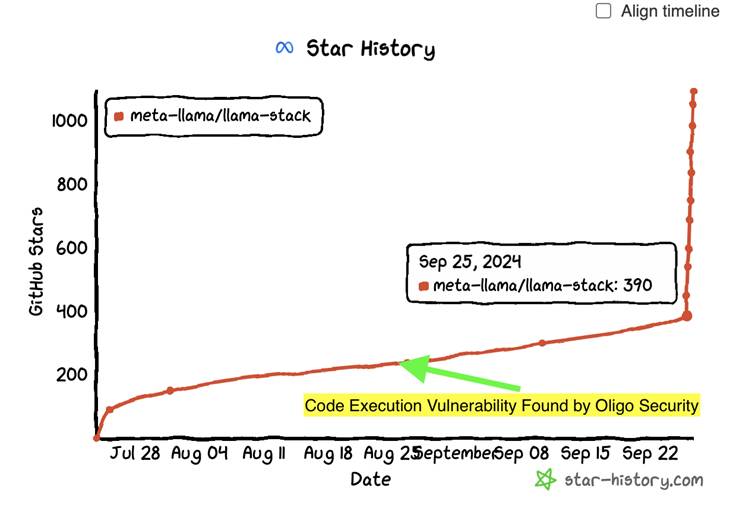

Meta, Lama-Stack çerçevesini Temmuz 2024’te, büyük dil modelleri (LLMS) Lama ailesine dayanan üretken AI (GENAI) uygulamalarının geliştirilmesini ve yerleştirilmesini basitleştirmek için açık kaynaklı bir çözüm olarak tanıttı.

Bu çerçeve, AI modelleri verimli bir şekilde antrenman yapmak, dağıtmak ve işletmek için geliştiricilere araçlar ve API’ler sunarak AI ile çalışan uygulamalarda daha hızlı yenilik sağlıyor.

Investigate Real-World Malicious Links & Phishing Attacks With Threat Intelligence Lookup - Try for Free

AWS, Nvidia ve Dell gibi endüstri devlerinin desteğiyle Lama-Stack çerçevesinin benimsenmesi hızla büyüdü.

Ayrıca, GitHub’da 6.000’den fazla yıldız biriktirerek dünya çapında geliştiriciler arasında çekiş kazandı. Bununla birlikte, bu popülerlik şimdi çerçevenin koduna yerleştirilmiş öngörülemeyen güvenlik risklerine dikkat çekmiştir.

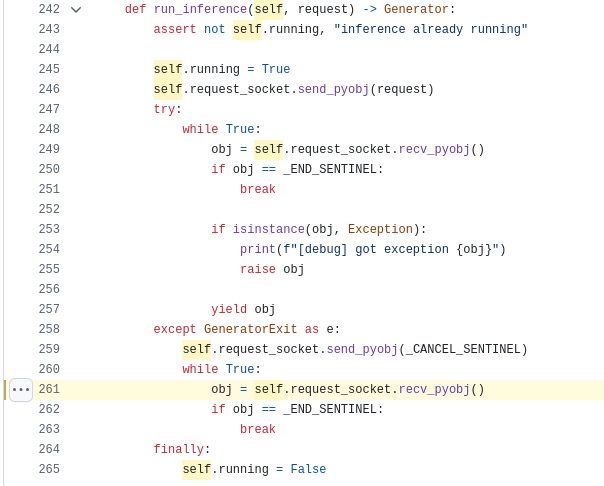

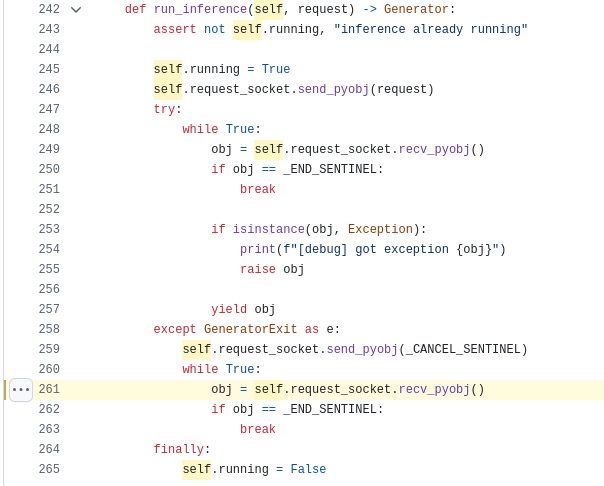

Kusur, Lama-Stack çerçevesinin varsayılan Python Etkinlik Sunucusunda kullanılan bir python yöntemi olan Recv_pyobj’de bulunur.

Bu yöntem, bir ağ soketi aracılığıyla alınan serileştirilmiş nesneleri sazelleştirmek için Python’un turşu modülünü kullanır.

Turşu modülü, güçlü olsa da, güvenilmeyen verilerle kullanıldığında kötü şöhretsizdir, çünkü seans oluşturma işlemi sırasında keyfi komutlar yürütebilir.

Bu güvenlik açığından yararlanan saldırganlar, kötü bir şekilde hazırlanmış verileri bir lama yığın sunucusuna gönderebilir. Sunucu bu verileri RECV_PYOBJ kullanarak stajyerleştirdiğinde, saldırganın komutlarını yürütür ve potansiyel olarak sunucu üzerinde tam kontrol sağlar.

Bu, kaynak hırsızlığı, veri ihlalleri ve barındırılan AI modelleriyle kurcalama gibi çeşitli kötü niyetli faaliyetlerin kapısını açar.

Güvenlik açığı, Zeromq mesajlaşma protokolünün bir Python uygulaması olan Pyzmq kütüphanesinin kullanımından kaynaklanmaktadır.

PYZMQ’nun RECV_PYOBJ yöntemi verimli olsa da, kütüphanenin kendisi güvensiz turşuya olan güvenine bağlı olarak güvenilmeyen kaynaklarla güvensiz kullanımına karşı uyarır.

Meta’nın varsayılan çıkarım uygulaması, bu işlevi ağ üzerinden uygunsuz bir şekilde ortaya koydu ve bu da sömürüye duyarlı kaldı.

Kavram Kanıtı

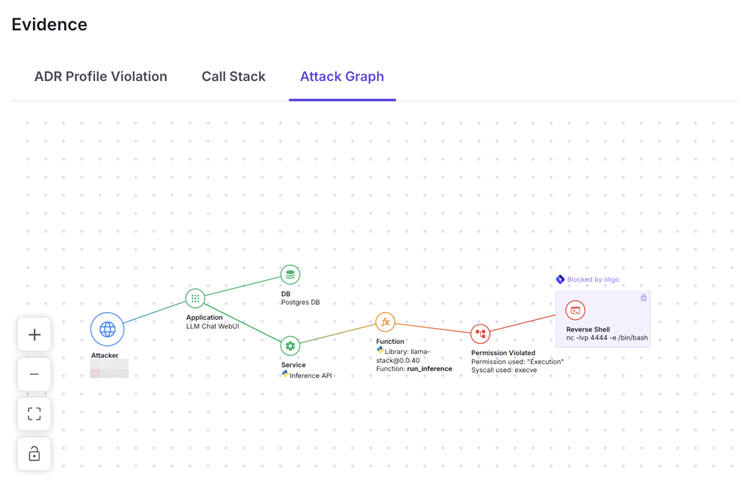

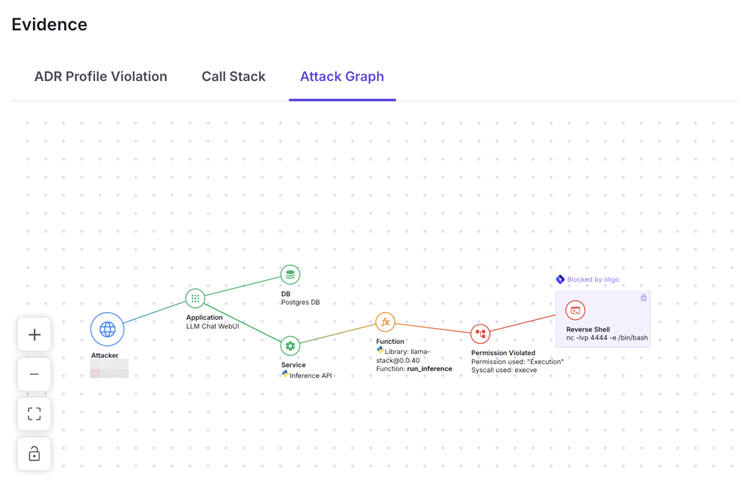

Oligo’dan güvenlik araştırmacıları, güvenlik açığının nasıl kullanılabileceğini gösterdi. Llama yığınını çalıştıran sistemlerde açık bağlantı noktaları tarayarak ve özel hazırlanmış kötü amaçlı bir yük göndererek uzaktan kod yürütme (RCE) elde ettiler.

class RCE:

def __reduce__(self):

import os

cmd = 'touch /tmp/pickle_rce_created_this_file.txt && echo RCE'

return os.system, (cmd,)Örneğin, saldırganlar, kabuk komutlarını yürütmek için bir yöntem tanımlayan özel bir Python sınıfı kullanarak tehlikeye atılan sunucuda keyfi komutlar çalıştırabilir.

Oligo, 29 Eylül 2024’te Meta’ya karşı savunmasızlığı sorumlu bir şekilde açıkladı. Meta derhal yanıt verdi ve iki hafta içinde bir yama yayınladı ve sorunu Lama-Stack çerçevesinin 0.0.41 sürümündeki sorunu ele aldı.

Düzeltme, savunmasız turşu tabanlı serileştirmeyi, tip güvenliğini uygulayan ve keyfi kod yürütme riskini ortadan kaldıran Pydantic kütüphanesini kullanarak daha güvenli bir JSON tabanlı uygulama ile değiştirdi.

PYZMQ’nun bakımı, geliştiricilere gelecekte güvenilmeyen verilerle RECV_PYOBJ kullanmaya karşı tavsiyelerde bulunarak belgelerde uyarılar getirdi.

- Hemen yükseltme: Bu kritik güvenlik açığına karşı korumak için, Lama-Stack çerçevesinin tüm kullanıcılarına 0.0.41 veya daha yüksek sürümlere yükseltilmeleri istenir.

- Güvenli Tasarım Uygulamaları: Güvenilmeyen verileri sazipleştirmek için turşu gibi modülleri kullanmaktan kaçının. JSON veya Pydantic gibi daha güvenli alternatifleri tercih edin.

- Açık bağlantı noktalarını izleyin: Potansiyel sömürü girişimlerini tespit etmek için açık bağlantı noktaları için düzenli olarak tarayın ve ağ etkinliğini izleyin.

CVE-2024-50050’nin keşfi, yaygın olarak benimsenen çerçevelerin bile kritik güvenlik açıklarını barındırabileceği açık kaynaklı gelişmede doğal riskleri vurgulamaktadır.

Meta’nın hızlı yanıtı, AI ekosisteminin güvenliğini koruma taahhüdünün altını çiziyor.

Jenkins & Jira -> Ücretsiz Web Semineri kullanarak uygulama güvenliğini CI/CD iş akışlarınıza entegre etmek