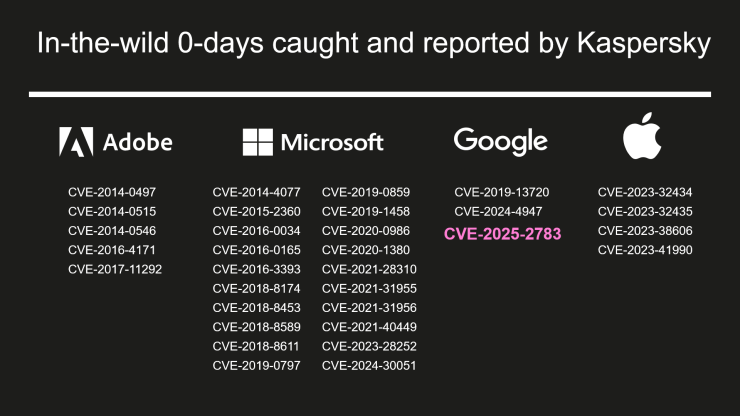

Mart 2025’te Kaspersky’deki güvenlik araştırmacıları, yüksek profilli hedeflere gelişmiş casus yazılımlar göndermek için Chrome’da önceden bilinmeyen bir güvenlik açığından yararlanan karmaşık bir kampanya tespit etti.

ForumTroll Operasyonu olarak adlandırılan saldırı, medya kuruluşları, üniversiteler, araştırma merkezleri, devlet kurumları ve finans kurumları da dahil olmak üzere Rusya genelindeki risk altındaki kuruluşlara yönelik kişiselleştirilmiş kimlik avı bağlantılarından yararlandı.

Kötü amaçlı bir bağlantıya tek bir tıklama, Google Chrome veya Chromium tabanlı herhangi bir web tarayıcısı aracılığıyla bulaşmayı tetiklemek için yeterliydi.

Saldırganlar, tespit sistemlerinden kaçmak için tasarlanmış son derece kısa ömürlü kişiselleştirilmiş bağlantılar oluşturarak olağanüstü operasyonel güvenlik sergilediler.

Ancak Kaspersky’nin tehdit istihbarat ekibi, enfeksiyon zincirine yerleştirilmiş karmaşık bir sıfır gün sanal alandan kaçış açığını tespit etti.

CVE-2025-2783 olarak takip edilen güvenlik açığı daha sonra Google’a bildirildi ve Chrome 134.0.6998.177/.178’de yaması uygulandı.

Keşif, modern tarayıcı mimarisinde, tehdit aktörlerinin kritik altyapılara ve devlet kurumlarına karşı aktif olarak silah haline getirdiği, daha önce bilinmeyen bir saldırı yüzeyini vurguluyor.

Saldırı Altyapısı

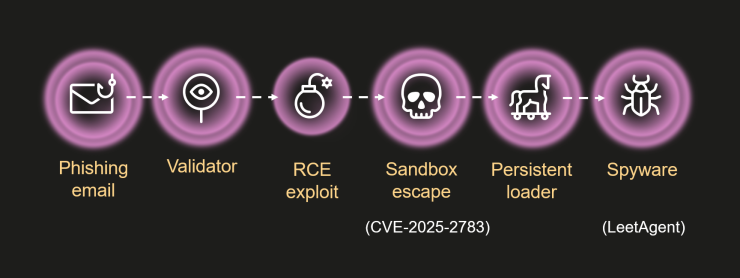

ForumTroll Operasyonu, prestijli Primakov Okumaları forumuna davetiye gibi görünen ikna edici hedef odaklı kimlik avı e-postalarıyla başlayan çok aşamalı bir enfeksiyon zinciri kullandı.

Bu yemler, kurbanları, istismarı gerçekleştirmeden önce hedefleri doğrulayan kötü amaçlı web sitelerine yönlendiren kişiselleştirilmiş bağlantılar içeriyordu.

Saldırganlar, gelişmiş gizleme teknikleri kullanarak ve komuta ve kontrol sunucularını barındırmak için meşru altyapı sağlayıcılarından yararlanarak gelişmişlik sergilediler.

Bulaşma süreci, kötü amaçlı bağlantıya tıklamanın ötesinde hiçbir ek kullanıcı etkileşimi gerektirmedi. Bir kurban ele geçirilen web sitesini ziyaret ettiğinde, saldırı zinciri otomatik olarak başlatılarak Chrome’un sanal alan korumalarından sessizce kurtuldu ve virüslü sisteme kalıcı erişim sağladı.

Kaspersky araştırmacıları, soruşturma başladığında saldırganların dağıtım sunucularını temizlemiş olması nedeniyle, kötüye kullanım kodunu ele geçirilen altyapıdan tam olarak kurtaramadı.

Ancak ilk enfeksiyon dalgalarından elde edilen telemetri, saldırı metodolojisini yeniden yapılandırmak için yeterli yapıyı sağladı.

Sandbox Kaçışının Maskesini Kaldırma

CVE-2025-2783, son yıllarda keşfedilen en ilgi çekici sanal alan kaçış güvenlik açıklarından birini temsil ediyor.

Bu istismar, Chrome güvenlik mimarisinin çözemediği belirsiz bir Windows işletim sistemi tuhaflığından yararlandı.

Güvenlik açığı, sözde tanıtıcıların (GetCurrentThread ve GetCurrentProcess gibi Windows API işlevleri tarafından döndürülen ve çekirdek tarafından standart işlem tanıtıcılarından farklı şekilde yorumlanan özel sabitler) yanlış işlenmesinden kaynaklanıyordu.

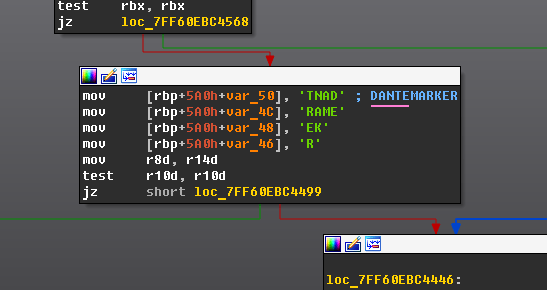

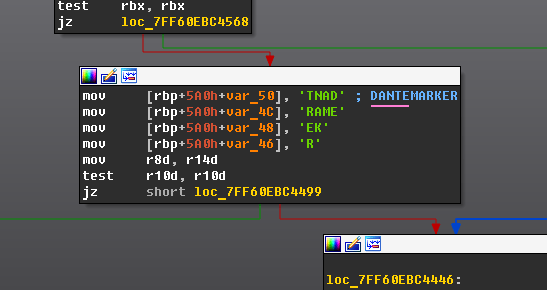

VMProtect’in hata ayıklamayı önleme tekniklerine ek olarak Dante, hata ayıklayıcıları tespit etmek için bazı yaygın yöntemler kullanır.

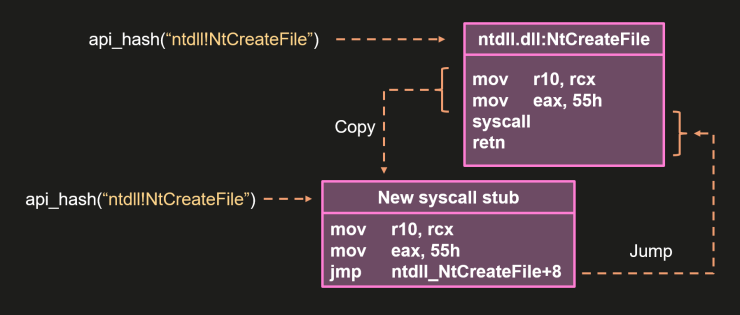

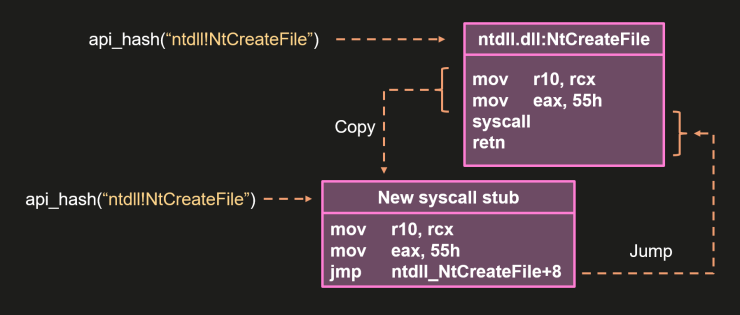

Chrome’un IPC kodu daha önce -1 (INVALID_HANDLE_VALUE) değerindeki sözde tanıtıcıları kontrol etmişti, ancak geliştiriciler mevcut iş parçacığını temsil eden -2 sabitini gözden kaçırdılar.

Bu gözetim, saldırganların Chrome’un mesaj aktarma sistemi aracılığıyla sözde tanıtıcıları aktarmasına olanak tanıdı; burada aracı, -2 sabitini tarayıcı işleminin kendisine ait gerçek bir iş parçacığı tanıtıcısına dönüştürdü.

Oluşturucu işlemi daha sonra tüm sanal alan kısıtlamalarını atlayarak tarayıcının ana iş parçacığına yasal bir tanıtıcı aldı.

Bu istismar, IPC komisyoncusu ile iletişim kurmak için statik olarak derlenmiş Mojo ve ipcz kitaplıklarını kullanarak olağanüstü bir teknik gelişmişlik sergiledi ve manuel mesaj hazırlama ihtiyacını ortadan kaldırdı.

Saldırganlar daha sonra ele geçirilen iş parçacığını askıya alarak, kayıt değerlerini değiştirerek ve yürütmeyi sürdürerek ayrıcalıklı tarayıcı işlemi içinde isteğe bağlı kabuk kodu çalıştırabilir.

Kaspersky’nin araştırması, ForumTroll kampanyasının izini 2022 yılına kadar sürdü ve daha önce Hacking Team olarak bilinen İtalyan şirketi Memento Labs tarafından geliştirilen bir araç setini ortaya çıkardı.

Araştırmacılar, Hacking Team’in yeniden markalanmasının ardından yıllar boyunca tespit edilemeyen Dante adlı daha önce bilinmeyen ticari casus yazılımları tespit etti.

Kod modellerindeki benzerlikler, ForumTroll Operasyonu’nun özel yararlanma özelliklerinin yanı sıra Dante araç setinin tamamını kullandığını güçlü bir şekilde ortaya koyuyor.

Keşif, ticari casus yazılım satıcılarının hükümet ve organizasyon güvenliğine yönelik oluşturduğu kalıcı tehdidi vurguluyor.

Firefox geliştiricileri daha sonra IPC kodlarında benzer güvenlik açığı modellerini tespit ederek benzer sorunları gidermek için CVE-2025-2857 yamasını yayınladı.

Kuruluşlar, Chromium tabanlı tüm tarayıcıları derhal güncellemeli ve Mart 2025 veya öncesinden kaynaklanan şüpheli etkinliklere karşı ağ günlüklerini incelemelidir.

Anında Güncellemeler Almak ve GBH’yi Google’da Tercih Edilen Kaynak Olarak Ayarlamak için bizi Google Haberler, LinkedIn ve X’te takip edin.