Meksika menşeli bir e-suç aktörü, Haziran 2021’den Nisan 2023’e kadar küresel olarak finansal kurumları hedef alan ancak özellikle İspanyol ve Şili bankalarına odaklanan bir Android mobil kötü amaçlı yazılım kampanyasıyla ilişkilendirildi.

Etkinlik, kod adlı bir aktöre atfediliyor. Neo_Net, güvenlik araştırmacısı Pol Thill’e göre. Bulgular, SentinelOne tarafından vx-underground ile işbirliği içinde yürütülen bir Kötü Amaçlı Yazılım Araştırma Yarışmasının ardından yayınlandı.

Thill, “Nispeten karmaşık olmayan araçlar kullanmasına rağmen, altyapısını belirli hedeflere uyarlayarak yüksek bir başarı oranı elde etti, bu da kurbanların banka hesaplarından 350.000 Euro’nun üzerinde çalınmasına ve binlerce kurbanın Kişisel Olarak Tanımlanabilir Bilgilerinin (PII) tehlikeye atılmasına neden oldu.” söz konusu.

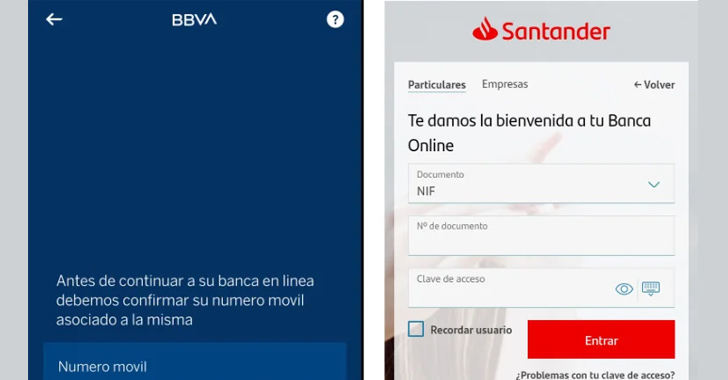

Ana hedeflerden bazıları Santander, BBVA, CaixaBank, Deutsche Bank, Crédit Agricole ve ING gibi bankaları içeriyor.

Meksika’da ikamet eden İspanyolca konuşan bir aktörle bağlantılı olan Neo_Net, kimlik avı panelleri satışı, üçüncü taraflara tehlikeye atılan kurban verileri ve Ankarex adlı bir hizmet olarak parçalama teklifiyle uğraşan deneyimli bir siber suçlu olduğunu kanıtladı. dünya çapında bir dizi ülkeyi hedeflemek için tasarlanmıştır.

Çok aşamalı saldırı için ilk giriş noktası, tehdit aktörünün, kimlik bilgilerini bir Telegram botu aracılığıyla toplamak ve sızdırmak için farkında olmayan alıcıları sahte açılış sayfalarına tıklamaları için kandırmak için çeşitli korkutma taktikleri kullandığı SMS kimlik avıdır.

Thill, “Kimlik avı sayfaları, Neo_Net’in panelleri PRIV8 kullanılarak titizlikle oluşturuldu ve mobil olmayan kullanıcı aracılarından gelen isteklerin engellenmesi ve sayfaların botlardan ve ağ tarayıcılarından gizlenmesi dahil olmak üzere çok sayıda savunma önlemi uygulandı” dedi.

“Bu sayfalar, gerçek bankacılık uygulamalarına çok benzeyecek şekilde tasarlandı ve inandırıcı bir cephe oluşturmak için animasyonlarla tamamlandı.”

Tehdit aktörlerinin, banka müşterilerini, kurulduktan sonra banka tarafından gönderilen SMS tabanlı iki faktörlü kimlik doğrulama (2FA) kodlarını yakalamak için SMS izinleri isteyen güvenlik yazılımı kisvesi altında hileli Android uygulamaları yüklemeleri için kandırdıkları da gözlemlendi.

Ankarex platformu ise Mayıs 2022’den beri aktif. Yaklaşık 1.700 abonesi olan bir Telegram kanalında aktif olarak tanıtılıyor.

“Hizmetin kendisine ankarex’ten erişilebilir.[.]Thill, “Kayıt olduktan sonra, kullanıcılar kripto para transferlerini kullanarak para yükleyebilir ve SMS içeriğini ve hedef telefon numaralarını belirterek kendi Smishing kampanyalarını başlatabilir” dedi.

Gelişme, ThreatFabric’in Mart 2023’ün başından beri ABD, İngiltere, Almanya, Avusturya ve İsviçre’deki bankacılık müşterilerini hedefleyen yeni bir Anatsa (namı diğer TeaBot) bankacılık truva atı kampanyasını detaylandırmasıyla geldi.