Medusa olarak bilinen bir fidye yazılımı operasyonu, 2023’te hız kazanmaya başladı ve milyon dolarlık fidye talepleriyle dünya çapındaki kurumsal kurbanları hedef aldı.

Medusa operasyonu Haziran 2021’de başladı, ancak nispeten düşük aktiviteye sahipti ve birkaç kurban vardı. Ancak 2023’te fidye yazılımı çetesinin etkinliği arttı ve fidye ödemeyi reddeden kurbanların verilerini sızdırmak için kullanılan bir “Medusa Blogu” başlattı.

Medusa, Minneapolis Devlet Okulları (MPS) bölgesine düzenlenen bir saldırının sorumluluğunu üstlenip çalınan verilerin bir videosunu paylaştıktan sonra bu hafta medyanın ilgisini çekti.

Gerçek Medusa lütfen ayağa kalkar mı?

Fidye yazılımı özelliklerine sahip Mirai tabanlı bir botnet, bir Medusa Android kötü amaçlı yazılımı ve yaygın olarak bilinen MedusaLocker fidye yazılımı operasyonu dahil olmak üzere birçok kötü amaçlı yazılım ailesi kendilerini Medusa olarak adlandırır.

Yaygın olarak kullanılan ad nedeniyle, bu fidye yazılımı ailesi hakkında bazı kafa karıştırıcı raporlar var ve birçoğu bunun MedusaLocker ile aynı olduğunu düşünüyor.

Ancak, Medusa ve MedusaLocker fidye yazılımı işlemleri tamamen farklıdır.

MedusaLocker operasyonu, 2019’da çok sayıda bağlı kuruluşla bir Hizmet Olarak Fidye Yazılımı olarak başlatıldı. How_to_back_files.htmlve şifrelenmiş dosyalar için çok çeşitli dosya uzantıları.

MedusaLocker işlemi, görüşme için qd7pcafncosqfqu3ha6fcx4h6sr7tzwagzpcdcnytiw3b6varaeqv5yd.onion adresindeki bir Tor web sitesini kullanır.

Bununla birlikte, Medusa fidye yazılımı operasyonu Haziran 2021 civarında başlatıldı ve şu an bir fidye notu kullanıyor. !!!READ_ME_MEDUSA!!!.txt ve bir statik şifreli dosya uzantısı .MEDUSA.

Medusa operasyonu ayrıca fidye müzakereleri için bir Tor web sitesi kullanıyor, ancak onlarınki medusacegu2ufmc3kx2kkqicrlcxdettsjcenhjena6uannk5f4ffuyd.onion adresinde bulunuyor.

Medusa, Windows cihazlarını nasıl şifreler?

BleepingComputer, yalnızca Windows için Medusa şifreleyicisini analiz edebildi ve şu anda Linux için bir şifreleri olup olmadığı bilinmiyor.

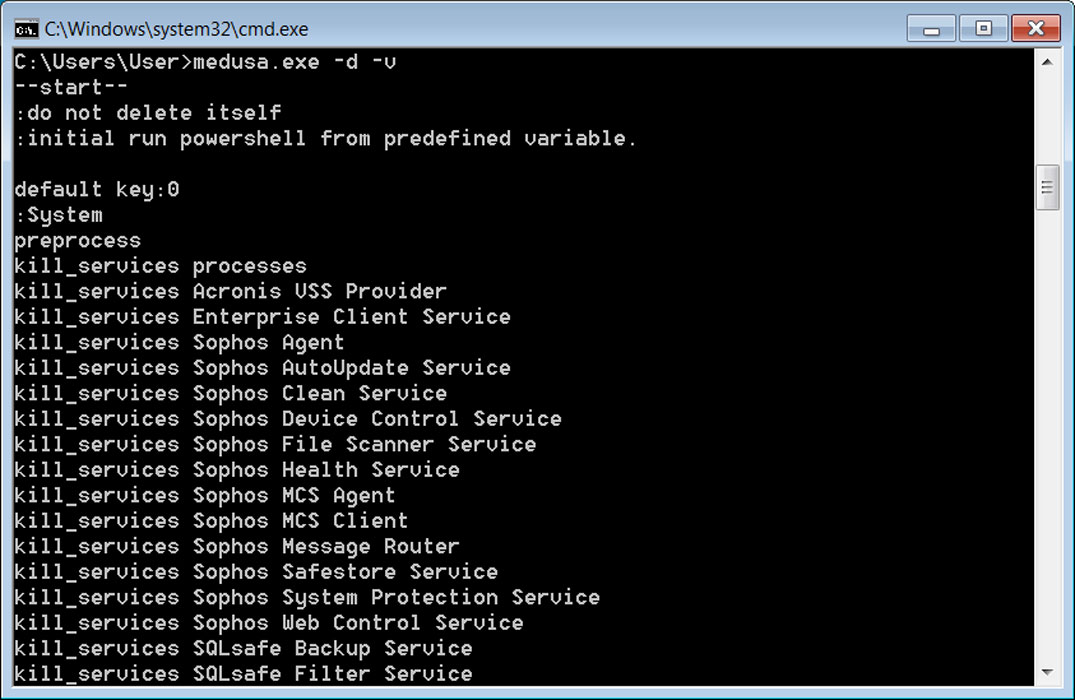

Windows şifreleyici, aşağıda gösterildiği gibi, tehdit aktörünün aygıtta dosyaların nasıl şifreleneceğini yapılandırmasına izin veren komut satırı seçeneklerini kabul edecektir.

# Command Line

Option | Description

---------------------

-V | Get version

-d | Do not delete self

-f | Exclude system folder

-i | In path

-k | Key file path

-n | Use network

-p | Do not preprocess (preprocess = kill services and shadow copies)

-s | Exclude system drive

-t | Note file path

-v | Show console window

-w | Initial run powershell path (powershell -executionpolicy bypass -File %s)

Örneğin, -v komut satırı bağımsız değişkeni, fidye yazılımının bir cihazı şifrelerken durum mesajlarını gösteren bir konsol görüntülemesine neden olur.

Kaynak: BleepingComputer

Medusa fidye yazılımı, komut satırı bağımsız değişkenleri olmadan düzenli bir çalıştırmada, dosyaların şifrelenmesini engelleyebilecek programlar için 280’den fazla Windows hizmetini ve işlemini sonlandırır. Bunlar, posta sunucuları, veritabanı sunucuları, yedekleme sunucuları ve güvenlik yazılımı için Windows hizmetlerini içerir.

Fidye yazılımı daha sonra dosyaları kurtarmak için kullanılmalarını önlemek için Windows Gölge Birim Kopyalarını siler.

deletes shadow volume copies

vssadmin Delete Shadows /all /quiet

vssadmin resize shadowstorage /for=%s /on=%s /maxsize=unbounded

Fidye yazılımı uzmanı Michael Gillespie ayrıca şifreleyiciyi analiz etti ve BleepingComputer’a dosyaları BCrypt kütüphanesini kullanarak AES-256 + RSA-2048 şifreleme kullanarak şifrelediğini söyledi.

Gillespie ayrıca Medusa’da kullanılan şifreleme yönteminin MedusaLocker’da kullanılandan farklı olduğunu doğruladı.

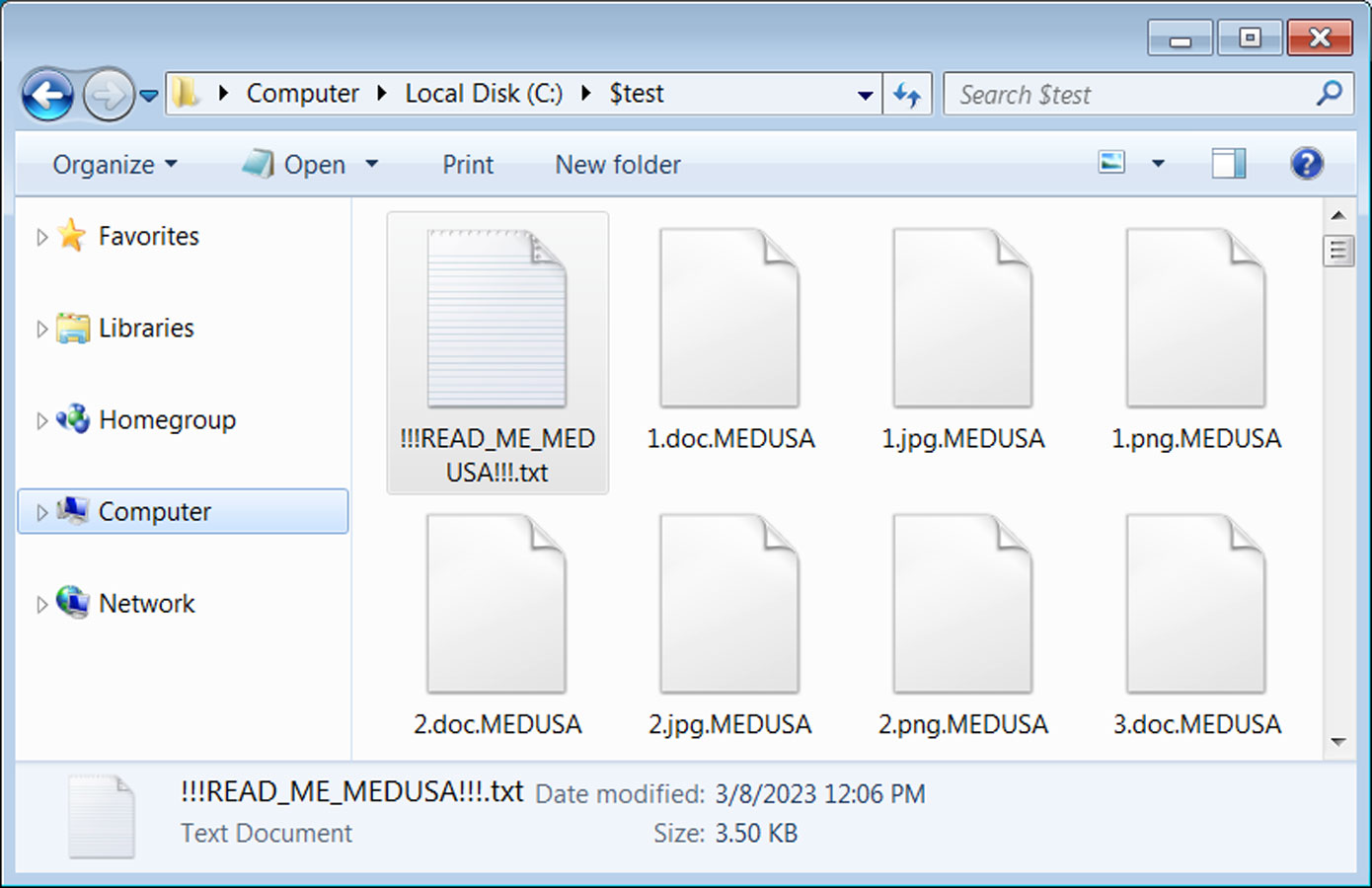

Dosyaları şifrelerken, fidye yazılımı .MEDUSA uzantısını aşağıda gösterildiği gibi şifrelenmiş dosya adlarına dönüştürün. Örneğin, 1.doc şifrelenir ve 1.doc.MEDUSA olarak yeniden adlandırılır.

Kaynak: BleepingComputer

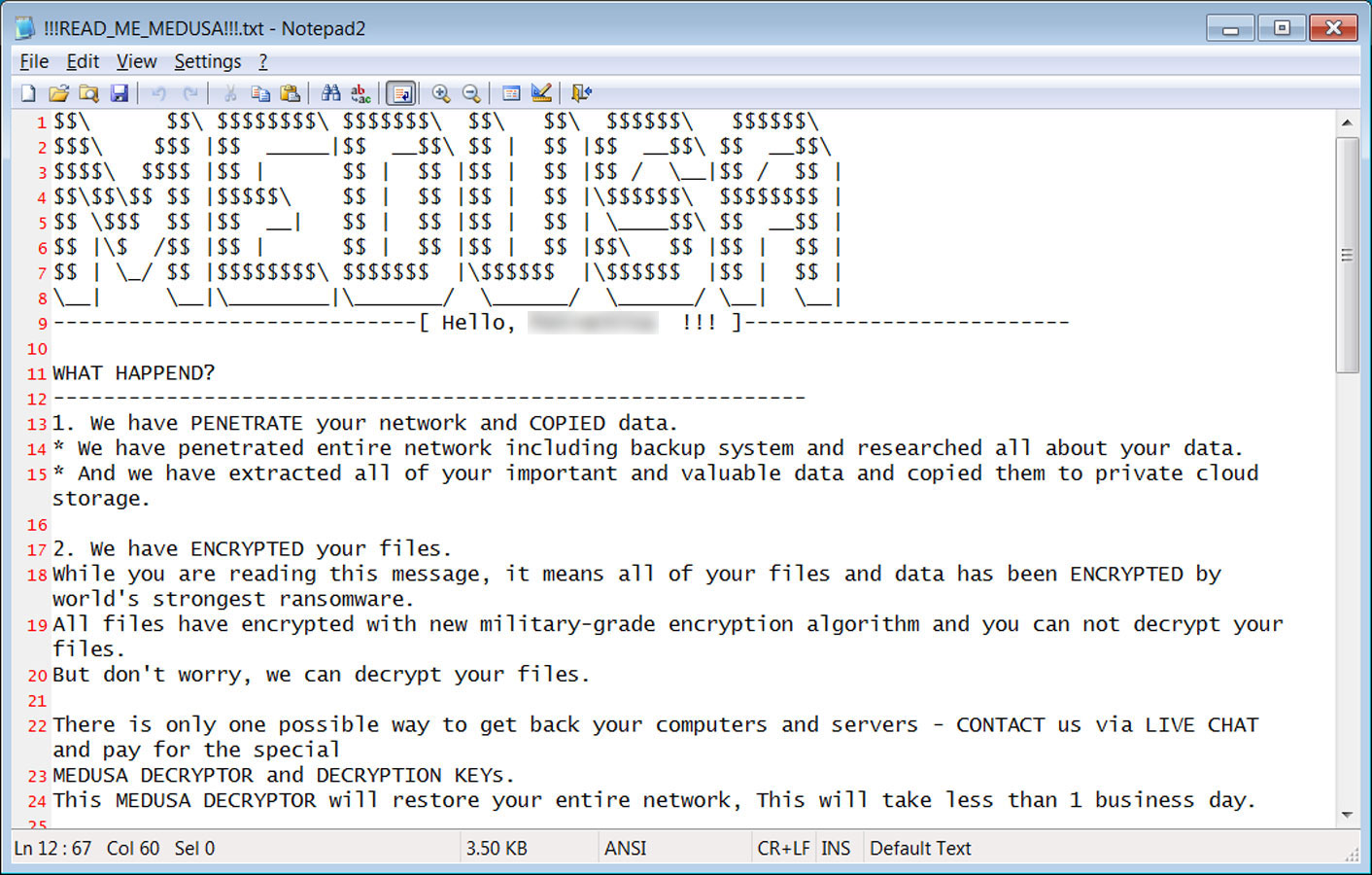

Fidye yazılımı her klasörde, adında bir fidye notu oluşturur. !!!READ_ME_MEDUSA!!!.txt kurbanın dosyalarına ne olduğu hakkında bilgi içeren.

Fidye notu ayrıca bir Tor veri sızıntısı sitesi, bir Tor müzakere sitesi, bir Telegram kanalı, bir Tox Kimliği ve [email protected] e-posta adresi dahil olmak üzere uzantı iletişim bilgilerini içerecektir.

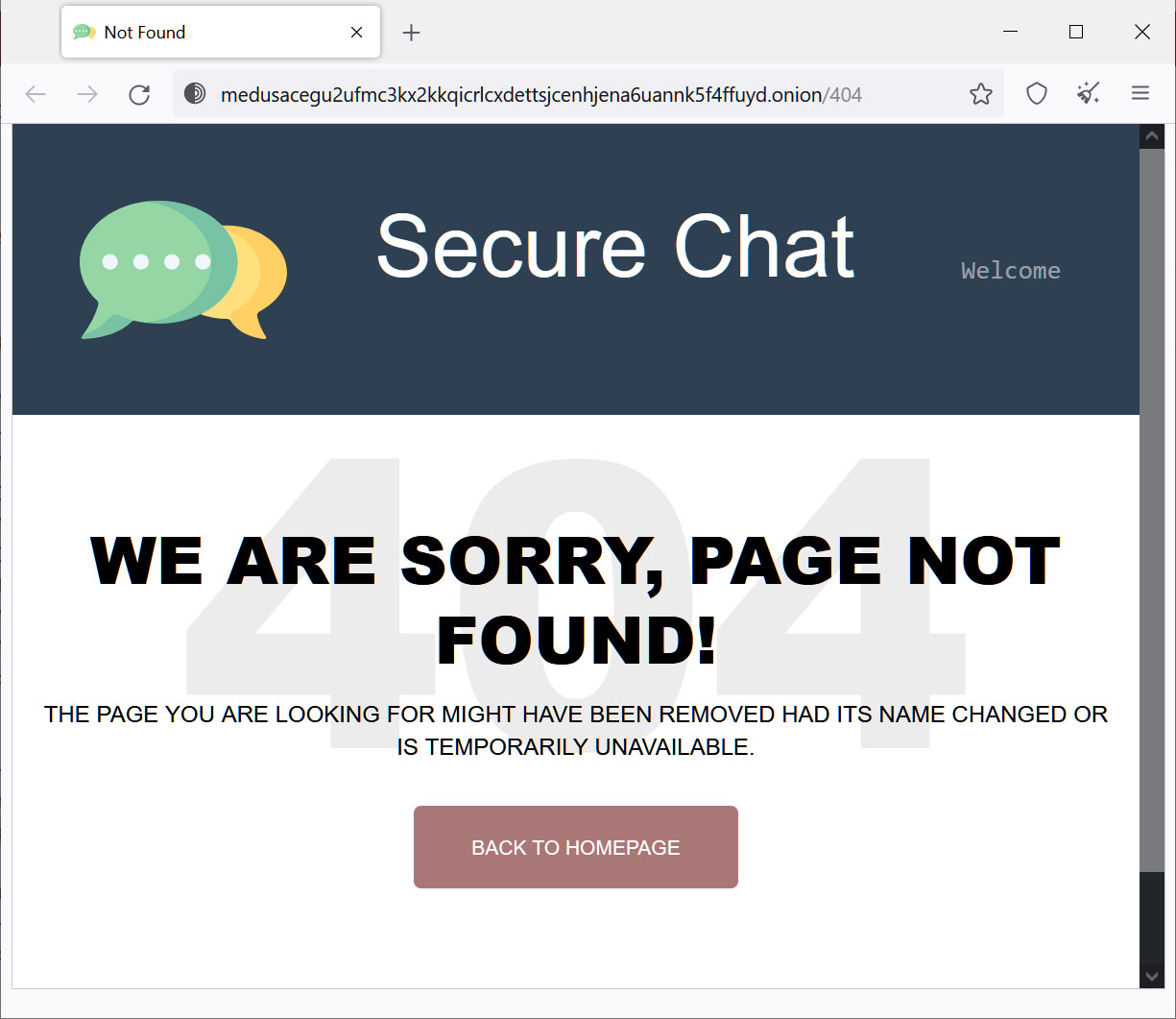

Tor anlaşma sitesi http://medusacegu2ufmc3kx2kkqicrlcxdettsjcenhjena6uannk5f4ffuyd.onion adresindedir.

Kaynak: BleepingComputer

Dosyaların yedeklerden geri yüklenmesini önlemek için ek bir adım olarak Medusa fidye yazılımı, Windows Yedekleme gibi yedekleme programlarıyla ilişkili yerel olarak depolanan dosyaları silmek için aşağıdaki komutu çalıştıracaktır. Bu komut, sanal makineler tarafından kullanılan sanal disk sabit sürücülerini (VHD) de siler.

del /s /f /q %s*.VHD %s*.bac %s*.bak %s*.wbcat %s*.bkf %sBackup*.* %sbackup*.* %s*.set %s*.win %s*.dsk

Tor müzakere sitesi, her kurbanın fidye yazılımı çetesiyle iletişim kurmak için kullanılabilecek benzersiz bir kimliği olduğu “Güvenli Sohbet” olarak adlandırıyor.

Kaynak: BleepingComputer

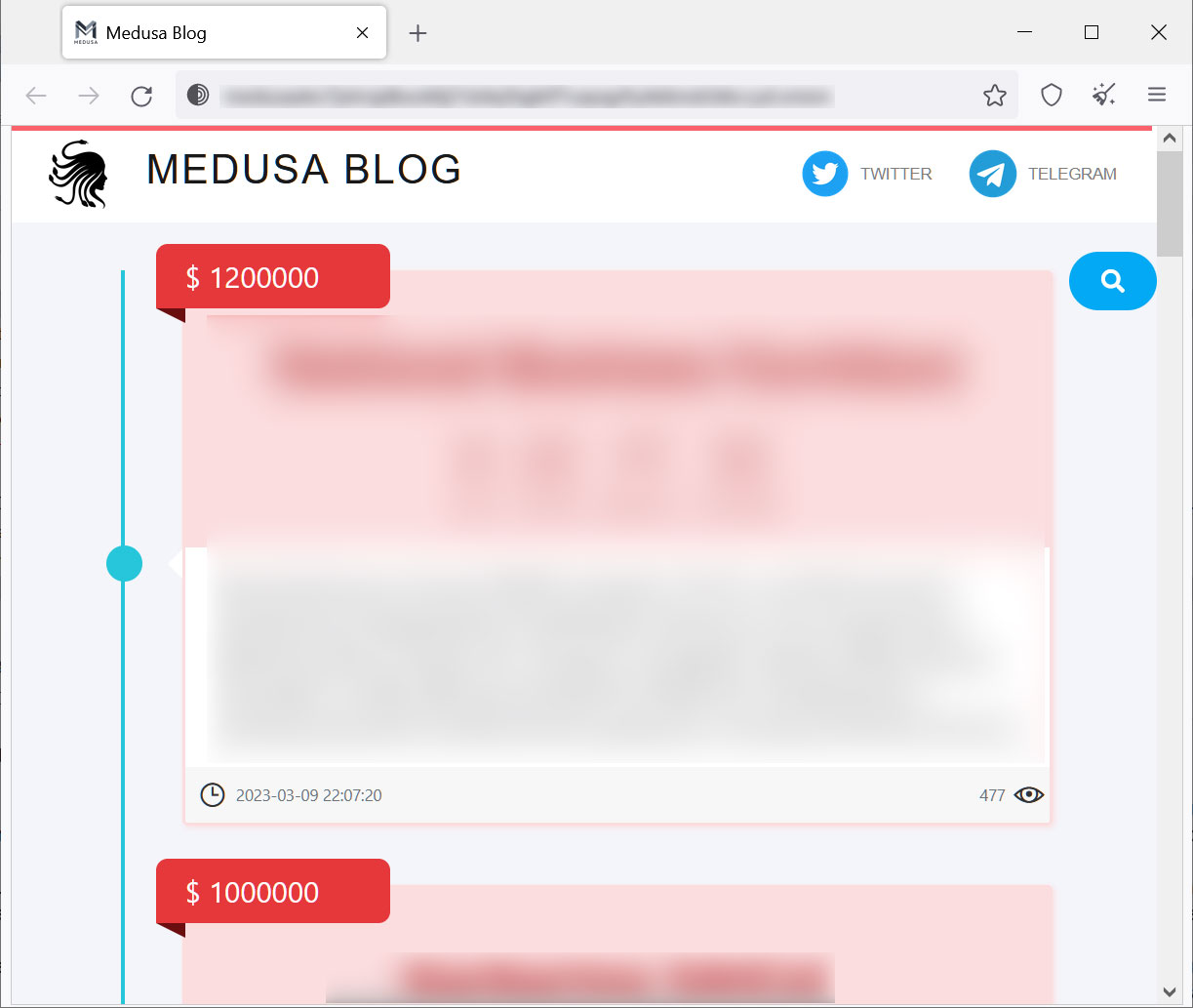

Kurumsal hedefli fidye yazılımı operasyonlarının çoğu gibi, Medusa’nın da ‘Medusa Blog’ adlı bir veri sızıntısı sitesi vardır. Bu site, fidye ödemeyi reddeden kurbanların verilerini sızdırdıkları çetenin çifte şantaj stratejisinin bir parçası olarak kullanılıyor.

Kaynak: BleepingComputer

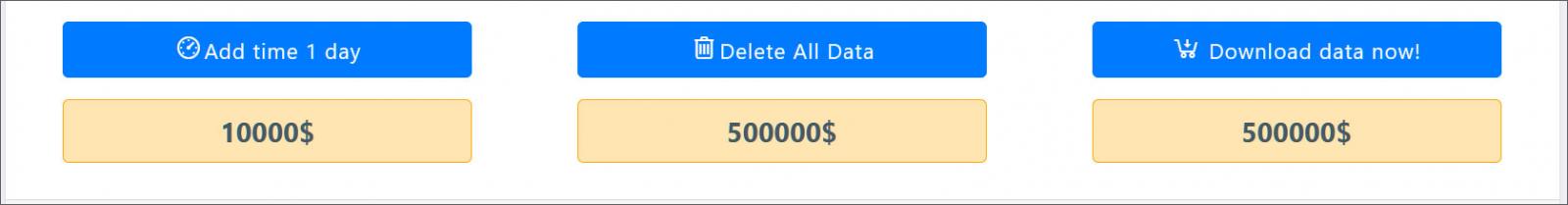

Veri sızıntısına bir kurban eklendiğinde, verileri hemen yayınlanmıyor. Bunun yerine, tehdit aktörleri kurbanlara veriler yayınlanmadan önce geri sayımı uzatmak, verileri silmek veya tüm verileri indirmek için ücretli seçenekler sunar. Bu seçeneklerin her birinin aşağıda gösterildiği gibi farklı fiyatları vardır.

Kaynak: BleepingComputer

Bu üç seçenek, kurbanı fidye ödemeye zorlamak için kurban üzerinde ekstra baskı uygulamak için yapılır.

Ne yazık ki, Medusa Ransomware şifrelemesinde bilinen hiçbir zayıflık, kurbanların dosyalarını ücretsiz olarak kurtarmasına izin vermiyor.

Araştırmacılar şifreleyiciyi analiz etmeye devam edecek ve bir zayıflık bulunursa bunu BleepingComputer’a bildireceğiz.