Apache ActiveMQ sunucusu, uzaktan kod yürütmeye (CVE-2023-46604) karşı savunmasızdır; saldırganlar, harici kaynaklardan kötü amaçlı sınıf yapılandırmaları yüklemek için OpenWire protokolündeki serileştirilmiş sınıf türlerini değiştirerek bu güvenlik açığından yararlanabilirler.

Başarılı bir şekilde yararlanma, saldırganların savunmasız sunucuda rastgele kod yürütmesine olanak tanır ve bu durum, Andariel, HelloKitty ve Cobalt Strike dahil olmak üzere çeşitli tehdit aktörleri tarafından aktif olarak istismar edilen potansiyel sistem güvenliği ihlaline yol açar ve hızlı yama uygulanmasına yönelik kritik ihtiyacın altını çizer.

CoinMiner saldırganları, Frpc kötü amaçlı yazılımını yüklemek için Apache ActiveMQ sunucularındaki bir güvenlik açığından yararlandı; bu güvenlik açığı, tehdit aktörlerinin komutları uzaktan yürütmesine olanak tanıyarak potansiyel olarak daha fazla tehlikeye yol açtı.

KOBİ ve MSP Siber Güvenlik Liderleri için 2024 MITRE ATT&CK Sonuçlarından Yararlanma – Ücretsiz Web Seminerine Katılın

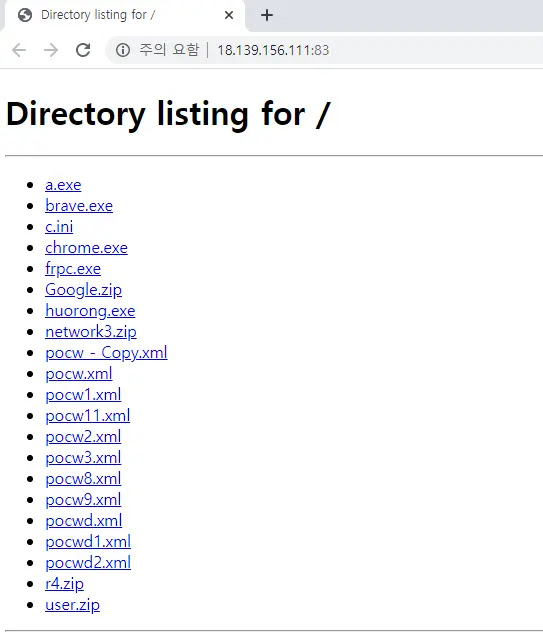

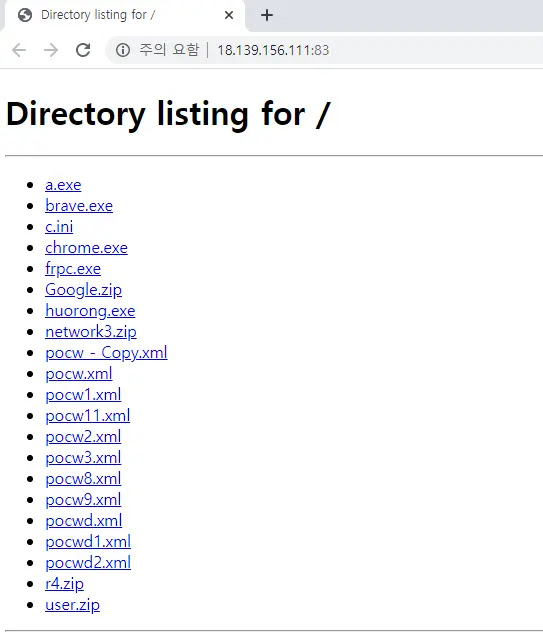

Saldırı, uzak bir sunucudan kötü amaçlı XML yapılandırma dosyalarının indirilmesini ve yürütülmesini içeriyordu; bu dosyalar daha sonra güvenlik açığı bulunan ActiveMQ işlemi tarafından yüklendi.

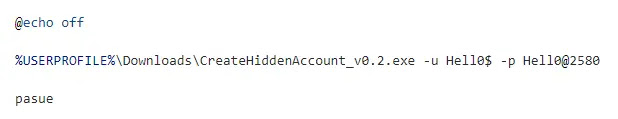

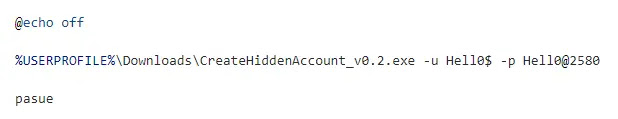

Saldırgan, yönetici ayrıcalıklarına sahip “adminCaloX1” adlı bir arka kapı hesabı ekleyen ve uzak masaüstü erişimini (RDP) etkinleştiren komutları yürütmek için bir ActiveMQ güvenlik açığından yararlanır.

Bunu başarmak için PowerShell cmdlet’leri ve açık kaynak aracı “CreateHiddenAccount”un bir kombinasyonunu kullanıyorlar; bu araç muhtemelen Çin kaynağından geliyor ve ayrıca saldırganın potansiyel geçmişini de ortaya koyuyor.

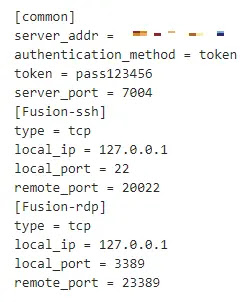

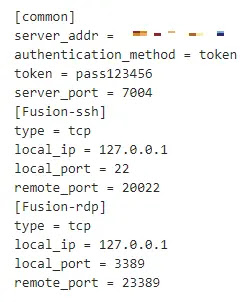

Saldırganın Frpc’yi indirip çalıştırarak özel bir ağ içerisinde RDP erişimini kolaylaştırmaya çalışması mümkündür.

.NET tabanlı açık kaynaklı bir RAT olan Quasar RAT, tehdit aktörlerinin komutları yürütmesine, dosyaları ve kayıt defteri girişlerini değiştirmesine ve keylogging ve hesap toplama yoluyla hassas bilgileri çalmasına olanak tanıyarak kapsamlı uzaktan erişim yetenekleri sağlar.

Quasar RAT’ın bu özel örneği 18.139.156 adresinde bulunan bir C&C sunucusundan yararlandığından, uzak masaüstü aracılığıyla gerçek zamanlı sistem kontrolünü de kolaylaştırır.[.]111:4782, uzak masaüstü kontrolünü ve gizli RAT operasyonlarını birleştiren çift yönlü bir saldırı yaklaşımını öneriyor.

Tehdit aktörü, bir ters proxy aracı olan Frpc’yi ele geçirilen sistemlere dağıtmak için ActiveMQ güvenlik açığından yararlandı ve bu, bir PowerShell komutuyla kolaylaştırıldı.

Frpc’nin birincil amacı, virüs bulaşmış sistemdeki belirli bir bağlantı noktası (bu durumda 3389 numaralı bağlantı noktası) ile harici bir geçiş sunucusu arasında bağlantı kurmaktır; bu, muhtemelen Kore’de bulunan ve güvenliği ihlal edilmiş başka bir sistemdir ve tehdit aktörünün virüslü sisteme uzaktan erişmesine olanak tanır. Potansiyel ağ kısıtlamalarını atlayarak RDP aracılığıyla.

ASEC’e göre, açık kaynaklı bir araç olan Mauri fidye yazılımı, tehdit aktörleri tarafından silah haline getiriliyor. Başlangıçta araştırma amaçlı olmasına rağmen, kamuya açık olması kötü niyetli kullanıma olanak sağlamıştır.

Fidye yazılımı, AES-256 CTR kullanarak çeşitli dosya uzantılarını şifreliyor ve USDT cinsinden fidye talep ediyor. Mevcut C&C sunucusunun yerel ana bilgisayar olmasına rağmen, bu potansiyel testlere işaret eder, değiştirilmiş yapılandırma ise aktif istismara işaret eder.

Apache ActiveMQ sürümleri 5.18.0-5.18.2, 5.17.0-5.17.5, 5.16.0-5.16.6, 5.15.15 ve önceki sürümleri ve Eski OpenWire Modülü sürümleri 5.18.0-5.18.2, 5.17.0- 5.17.5, 5.16.0-5.16.6 ve 5.8.0-5.15.15 saldırılara karşı savunmasızdır.

Tehdit aktörleri CoinMiners, kötü amaçlı yazılım veya fidye yazılımı yüklemek için bu güvenlik açıklarından yararlanır. Riskleri azaltmak için sistem yöneticilerinin en son sürümlere güncelleme yapması, güvenlik duvarları uygulaması ve kötü amaçlı yazılım bulaşmasını önlemek için V3’ü en son sürüme güncellemesi gerekir.

Analyse Real-World Malware & Phishing Attacks With ANY.RUN - Get up to 3 Free Licenses