MATA arka kapı çerçevesinin güncellenmiş bir versiyonu, Ağustos 2022 ile Mayıs 2023 arasında Doğu Avrupa’daki petrol ve gaz firmalarını ve savunma sanayini hedef alan saldırılarda tespit edildi.

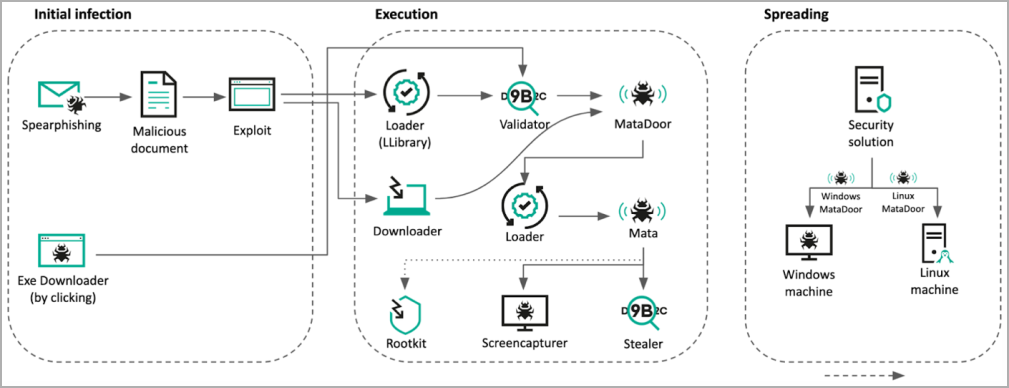

Saldırılarda, enfeksiyon zincirini başlatmak için Internet Explorer’daki CVE-2021-26411’den yararlanan kötü amaçlı yürütülebilir dosyaları indirmeleri için hedefleri kandırmak amacıyla hedef odaklı kimlik avı e-postaları kullanıldı.

Güncellenen MATA çerçevesi, arka kapıyı açmak ve hedeflenen ağlarda kalıcılık kazanmak için bir yükleyiciyi, bir ana truva atını ve bir bilgi hırsızını birleştirir.

Bu saldırılardaki MATA sürümü, Kuzey Koreli Lazarus hack grubuyla bağlantılı önceki sürümlere benzer ancak güncellenmiş yeteneklere sahiptir.

Özellikle, kötü amaçlı yazılımların kurumsal ağın erişilebilir tüm köşelerine yayılması, güvenlik uyumluluğu çözümlerinin ihlal edilmesi ve bunların kusurlarından yararlanılması yoluyla gerçekleşir.

Saldırılarda EDR’nin kötüye kullanılması

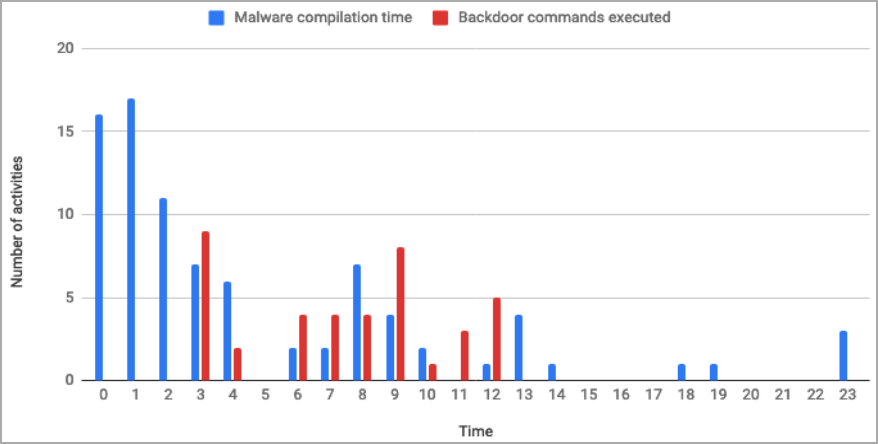

Siber güvenlik şirketi, etkinliği Eylül 2022’de, ihlal edilen organizasyon ağlarındaki komuta ve kontrol sunucuları (C2) ile iletişim kuran iki MATA örneğini inceledikten sonra keşfetti.

Daha ileri analizler, ihlal edilen sistemlerin, hedef kuruluşun çok sayıda yan kuruluşuna bağlı finansal yazılım sunucuları olduğunu ortaya çıkardı.

Soruşturma, bilgisayar korsanlarının nüfuzlarını bir üretim tesisindeki tek bir etki alanı denetleyicisinden tüm kurumsal ağa kadar genişlettiklerini ortaya çıkardı.

Saldırı, bilgisayar korsanlarının biri uç nokta koruması ve diğeri uyumluluk kontrolleri için olmak üzere iki güvenlik çözümü yönetici paneline erişmesiyle devam etti.

Bilgisayar korsanları, kuruluşun altyapısını gözetlemek ve yan kuruluşlarına kötü amaçlı yazılım yaymak için güvenlik yazılımı yönetici paneline erişimi kötüye kullandı.

MATA kötü amaçlı yazılımı güncellendi

Hedeflerin Linux sunucuları olduğu durumlarda saldırganlar, işlevsellik açısından Windows implantının üçüncü nesline benzer görünen, MATA’nın ELF dosyası biçimindeki bir Linux versiyonunu kullandılar.

Kaspersky, MATA kötü amaçlı yazılımının üç yeni sürümünü örneklediğini söylüyor: biri (v3) geçmiş saldırılarda görülen ikinci nesilden geliştirildi, ikincisi (v4) ‘MataDoor’ olarak adlandırıldı ve üçüncüsü (v5) sıfırdan yazılmıştı.

MATA’nın en son sürümü DLL biçiminde gelir ve kapsamlı uzaktan kontrol özelliklerine sahiptir, kontrol sunucularına çoklu protokol (TCP, SSL, PSSL, PDTLS) bağlantılarını destekler ve proxy’yi (SOCKS4, SOCKS5, HTTP+web, HTTP+NTLM) destekler ) sunucu zincirleri.

Beşinci nesil MATA tarafından desteklenen 23 komut; bağlantı kurma, implant yönetimini gerçekleştirme ve bilgi alma eylemlerini içerir.

Vanilla MATA tarafından desteklenen en önemli komutlar şunlardır:

- 0x003: Belirli bir komut setini kullanarak C2 sunucusuna bağlanır.

- 0x001: Buffer-box’tan çeşitli komutları yöneten yeni bir istemci oturumu başlatır.

- 0x006: Belirli gecikmeler ve sıraya alınmış komutlarla yeniden bağlanmayı zamanlar.

- 0x007: Ayrıntılı sistem ve kötü amaçlı yazılım bilgilerini, şifreleme anahtarlarını, eklenti yollarını vb. döndürür.

- 0x00d: Mağdur Kimliği ve bağlantı parametreleri gibi hayati ayarları yapılandırır.

- 0x020: C2 sunucusuna bağlantıyı başlatır ve trafiği iletir.

- 0x022: Verilen C2 sunucularına ve proxy listesine olan aktif bağlantıyı araştırır.

Kötü amaçlı yazılıma yüklenen ek eklentiler, onun bilgi toplama, süreç yönetimi, dosya yönetimi, ağ keşfi, proxy işlevselliği ve uzaktan kabuk yürütme ile ilgili 75 komut daha başlatmasına olanak tanıyor.

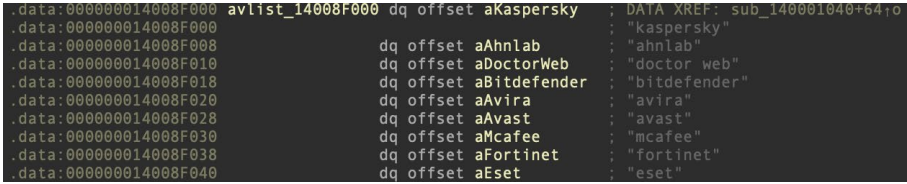

Diğer ilginç bulgular arasında, hava boşluklu sistemlere bulaşmak için USB gibi çıkarılabilir depolama ortamlarından yararlanabilen yeni bir kötü amaçlı yazılım modülü, kimlik bilgilerini, çerezleri, ekran görüntülerini ve pano içeriklerini yakalayabilen çeşitli hırsızlar ve EDR/güvenlik atlama araçları yer alıyor.

Araştırmacılar, bilgisayar korsanlarının, ‘CallbackHell’ olarak adlandırılan, CVE-2021-40449 için halka açık bir açıktan yararlanarak EDR’yi ve güvenlik araçlarını atladığını bildirdi.

Saldırganlar bu aracı kullanarak çekirdek belleğini değiştiriyor ve uç nokta güvenlik araçlarını etkisiz hale getiren belirli geri arama rutinlerini hedef alıyor.

Bu baypas yöntemi başarısız olursa, daha önce belgelenen Kendi Savunmasız Sürücünüzü Getirin (BYOVD) tekniklerine geçtiler.

İlişkilendirme belirsiz

Kaspersky daha önce MATA’yı Kuzey Kore devlet destekli bilgisayar korsanlığı grubu Lazarus ile ilişkilendirse de siber güvenlik firması, yakın zamanda gözlemlenen etkinliği yüksek güvenle ilişkilendirmekte sorun yaşıyor.

Lazarus’un faaliyetleriyle hala belirgin bağlantılar olmasına rağmen, TTLV serileştirmesi, çok katmanlı protokoller ve el sıkışma mekanizmaları gibi daha yeni MATA varyantları ve teknikleri, Mor, Macenta ve Yeşil Lambert gibi ‘Beş Göz’ APT gruplarına daha çok benzemektedir.

Ayrıca, birden fazla kötü amaçlı yazılım çerçevesinin ve MATA çerçeve sürümünün tek bir saldırıda konuşlandırılması çok nadirdir, bu da özellikle iyi kaynaklara sahip bir tehdit aktörünün göstergesidir.

MATA kötü amaçlı yazılımı ve en son saldırılarda kullanılan teknikler hakkında daha fazla teknik bilgi için Kaspersky’nin raporunun tamamına buradan göz atın.