Ödeme kartı devi MasterCard Alan adı sunucusu ayarlarında, herhangi birinin kullanılmayan bir alan adını kaydettirerek şirketin İnternet trafiğini engellemesine veya yönlendirmesine izin verebilecek göze çarpan bir hatayı düzelttik. Yanlış yapılandırma, bir güvenlik araştırmacısı alanı kaydettirmek ve siber suçlular tarafından ele geçirilmesini önlemek için 300 dolar harcayana kadar yaklaşık beş yıl boyunca devam etti.

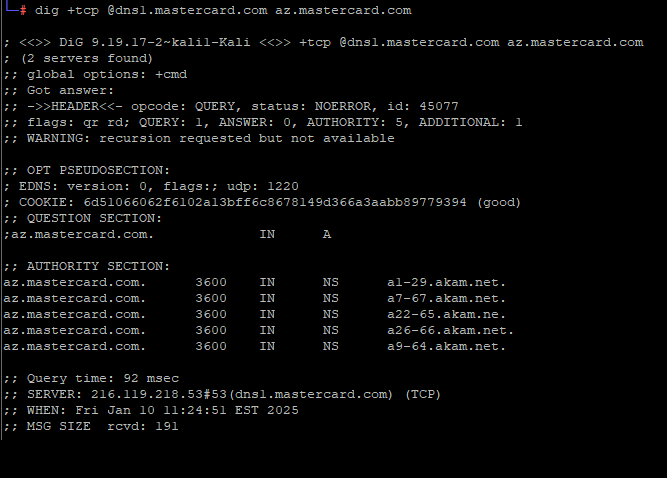

14 Ocak 2025’te az.mastercard.com etki alanında yapılan DNS araması, yanlış yazılmış alan adının a22-65.akam.ne olduğunu gösteriyor.

30 Haziran 2020’den 14 Ocak 2025’e kadar MasterCard’ın mastercard.com ağının bazı bölümlerine yönelik trafiği yönlendirmek için kullandığı temel İnternet sunucularından birinin adı yanlış verildi. MasterCard.com, İnternet altyapı sağlayıcısındaki beş adet paylaşılan Alan Adı Sistemi (DNS) sunucusuna güvenmektedir. Akamai [DNS acts as a kind of Internet phone book, by translating website names to numeric Internet addresses that are easier for computers to manage].

MasterCard’ın kullandığı tüm Akamai DNS sunucu adlarının “akam.net” ile bitmesi gerekiyordu ancak bunlardan biri “alan adına” güvenecek şekilde yanlış yapılandırılmıştı.akam.ne.”

Bu küçük ama potansiyel olarak kritik yazım hatası yakın zamanda keşfedildi. Philippe CaturegliGüvenlik danışmanlığı Seralys’in kurucusu. Caturegli, Batı Afrika ülkesi Nijer’in üst düzey alan adı otoritesinin yetkisi altındaki akam.ne alan adını henüz kimsenin kaydetmediğini tahmin ettiğini söyledi.

Caturegli, alan adını Nijer’deki kayıtla güvence altına almak için 300 dolar ve yaklaşık üç ay beklemenin gerektiğini söyledi. Akam.ne’de bir DNS sunucusunu etkinleştirdikten sonra, her gün dünyanın dört bir yanındaki konumlardan yüz binlerce DNS isteğinin kendi sunucusuna ulaştığını fark etti. Görünen o ki MasterCard, “akam.ne”yi de içeren bir DNS girişi konusunda titiz davranan tek kuruluş değildi, ancak açık ara en büyüğüydü.

Yeni alan adı akam.ne’de bir e-posta sunucusunu etkinleştirmiş olsaydı, Caturegli muhtemelen mastercard.com’a veya etkilenen diğer alanlara yönlendirilen asi e-postalar alacaktı. Erişimini kötüye kullanmış olsaydı, muhtemelen etkilenen web siteleri için web trafiğini kabul etme ve iletme yetkisine sahip web sitesi şifreleme sertifikaları (SSL/TLS sertifikaları) alabilirdi. Hatta etkilenen şirketlerdeki çalışanların bilgisayarlarından Microsoft Windows kimlik doğrulama bilgilerini pasif olarak bile almış olabilir.

Ancak araştırmacı bunların hiçbirini yapmaya çalışmadığını söyledi. Bunun yerine MasterCard’ı, isterlerse alan adının kendilerine ait olacağı konusunda uyardı ve bu yazarı bildirimlerine kopyaladı. Birkaç saat sonra MasterCard hatayı kabul etti ancak operasyonlarının güvenliğine yönelik hiçbir zaman gerçek bir tehdit olmadığını söyledi.

MasterCard sözcüsü, “Konuyu inceledik ve sistemlerimiz için bir risk olmadığını” yazdı. “Bu yazım hatası artık düzeltildi.”

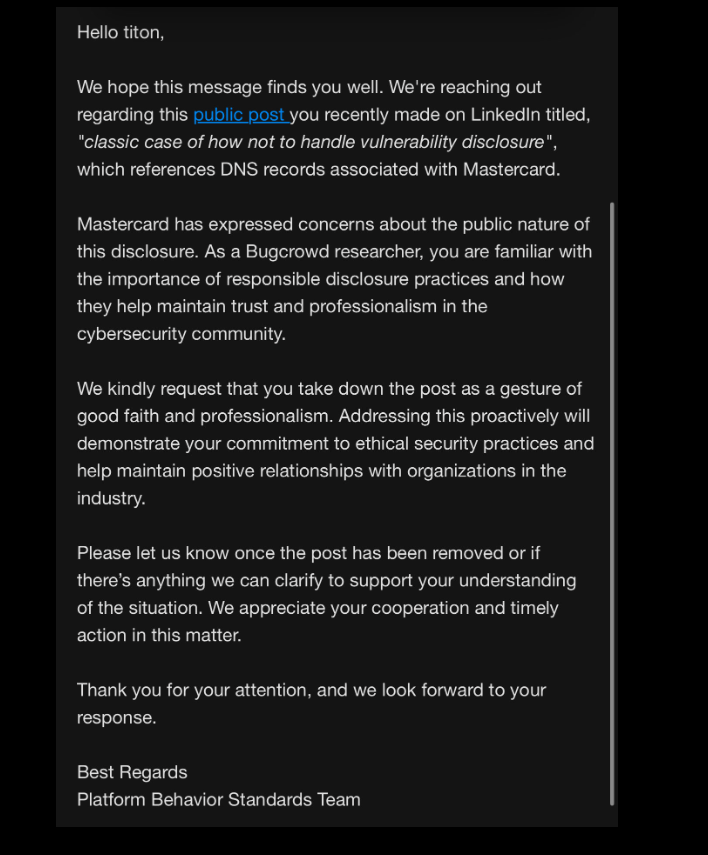

Bu arada Caturegli, aracılığıyla gönderilen bir talep aldı. Böcek kalabalığıkusurları bulan ve bunları düzeltmek için etkilenen satıcıyla özel olarak çalışan güvenlik araştırmacılarına mali ödüller ve takdir sunan bir program. Mesaj, MasterCard DNS hatasını LinkedIn’deki bir gönderi aracılığıyla kamuya açıklamasının (akam.ne alan adını güvence altına aldıktan sonra) etik güvenlik uygulamalarına uygun olmadığını ve MasterCard’dan bu gönderinin kaldırılması yönünde bir talep iletildiğini öne sürüyordu.

MasterCard’ın infosec.exchange’te “Titon” olarak da bilinen Caturegli’den talebi.

Caturegli, Bugcrowd’da bir hesabı bulunduğunu ancak Bugcrowd programı aracılığıyla hiçbir şey göndermediğini ve bu sorunu doğrudan MasterCard’a bildirdiğini söyledi.

Caturegli yanıt olarak “Bu konuyu Bugcrowd aracılığıyla açıklamadım” diye yazdı. “Herhangi bir kamuya açıklama yapmadan önce, etkilenen alan adının istismarı önlemek ve MasterCard veya müşterilerine yönelik her türlü riski azaltmak için kaydedilmesini sağladım. Masrafları bize ait olmak üzere gerçekleştirdiğimiz bu eylem, etik güvenlik uygulamalarına ve sorumlu açıklamalara olan bağlılığımızı gösteriyor.”

Çoğu kuruluşun en az iki yetkili etki alanı adı sunucusu vardır, ancak bazıları o kadar çok DNS isteğini işler ki, yükü ek DNS sunucusu etki alanlarına yaymaları gerekir. MasterCard’ın durumunda bu sayı beştir; dolayısıyla bir saldırgan bu alanlardan yalnızca birinin kontrolünü ele geçirmeyi başarırsa, gelen genel DNS isteklerinin yalnızca beşte birini görebilecektir.

Ancak Caturegli, gerçeğin pek çok İnternet kullanıcısının en azından bir dereceye kadar genel trafik ileticilerine veya DNS çözümleyicilerine güvendiğini söyledi. Bulut parlaması Ve Google.

Caturegli, “Dolayısıyla tek ihtiyacımız olan, bu çözümleyicilerden birinin ad sunucumuzu sorgulaması ve sonucu önbelleğe almasıdır” dedi. DNS sunucusu kayıtlarını uzun bir TTL veya “Yaşam Süresi” (bir ağdaki veri paketlerinin ömrünü ayarlayabilen bir ayar) ile ayarlayan bir saldırganın, hedef etki alanına yönelik zehirli talimatları büyük bulut sağlayıcıları tarafından yayılabilir.

“Uzun bir TTL ile trafiğin 1/5’inden çok daha fazlasını yeniden yönlendirebiliriz” dedi.

Araştırmacı, kredi kartı devinin kendisine teşekkür etmesini veya en azından alan adını satın alma maliyetini karşılamayı teklif etmesini umduğunu söyledi.

Caturegli, MasterCard’ın kamuoyuna yaptığı açıklamayla ilgili LinkedIn’deki bir takip gönderisinde “Bu değerlendirmeye açıkça katılmıyoruz” diye yazdı. “Ama kararı size bırakıyoruz; işte sorunu bildirmeden önce kaydettiğimiz bazı DNS aramaları.”

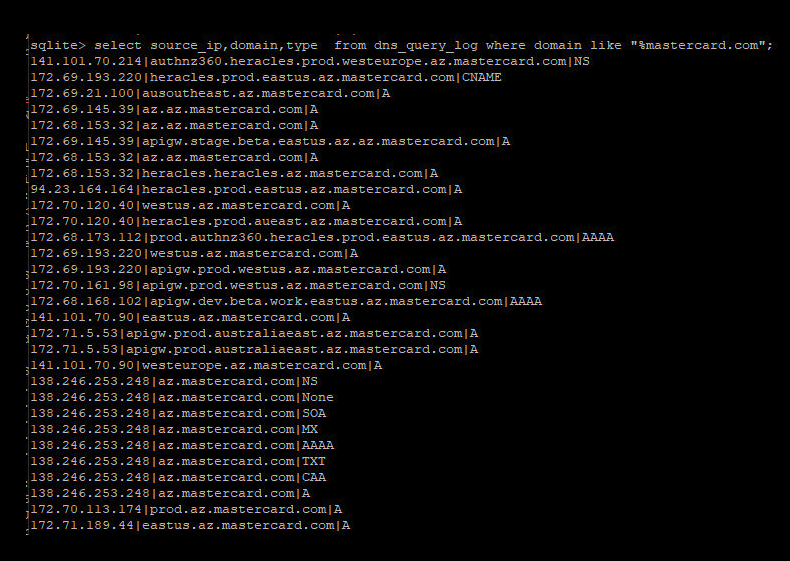

Caturegli, yanlış yapılandırılmış alan adı nedeniyle potansiyel olarak risk altında olan MasterCard alan adlarının bu ekran görüntüsünü yayınladı.

Yukarıdaki ekran görüntüsünün gösterdiği gibi, Caturegli’nin bulduğu yanlış yapılandırılmış DNS sunucusu MasterCard alt alan adını içeriyordu az.mastercard.com. Bu alt alan adının MasterCard tarafından tam olarak nasıl kullanıldığı belli değil ancak adlandırma kuralları, alan adlarının Microsoft’un üretim sunucularına karşılık geldiğini gösteriyor. Azure bulut hizmeti. Caturegli, alan adlarının tamamının Microsoft’taki İnternet adreslerine çözümlendiğini söyledi.

Caturegli, LinkedIn gönderisinde “Mastercard gibi olmayın” diye tamamladı. “Riski göz ardı etmeyin ve pazarlama ekibinizin güvenlik açıklamalarıyla ilgilenmesine izin vermeyin.”

Son bir not: Akam.ne alan adı daha önce Aralık 2016’da [email protected] e-posta adresini kullanan biri tarafından kaydedilmişti. Rus arama devi Yandex, bu kullanıcı hesabının “Ivan I”e ait olduğunu bildirdi. Moskova’dan. DomainTools.com’un pasif DNS kayıtları, alan adının 2016 ile 2018 yılları arasında Almanya’daki bir İnternet sunucusuna bağlı olduğunu ve alan adının süresinin 2018’de dolmaya bırakıldığını gösteriyor.

Caturegli’nin eski bir Cloudflare çalışanının, AWS DNS sunucularını şu şekilde yanlış yazmış olabilecek kuruluşlar için 2017’de kayıtlı benzer bir yazım hatası alanında ortak yazdığı bir rapora bağlantı veren LinkedIn gönderisine yaptığı yorum dikkate alındığında bu ilginçtir: “awsdns-06.ne” yerine “awsdns-06.net.” DomainTools, bu yazım hatası alan adının aynı zamanda bir Yandex kullanıcısına ([email protected]) kayıtlı olduğunu ve aynı Alman ISP – Team Internet’te (AS61969) barındırıldığını bildiriyor.