‘Massjacker’ olarak adlandırılan yeni keşfedilen bir pano kaçırma operasyonu, tehlikeye atılan bilgisayarlardan dijital varlıkları çalmak için en az 778.531 kripto para birimi cüzdanı adresi kullanıyor.

Massjacker kampanyasını keşfeden Cyberark’a göre, operasyona bağlı yaklaşık 423 cüzdan analiz sırasında 95.300 dolar içeriyordu, ancak geçmiş veriler daha önemli işlemler öneriyor.

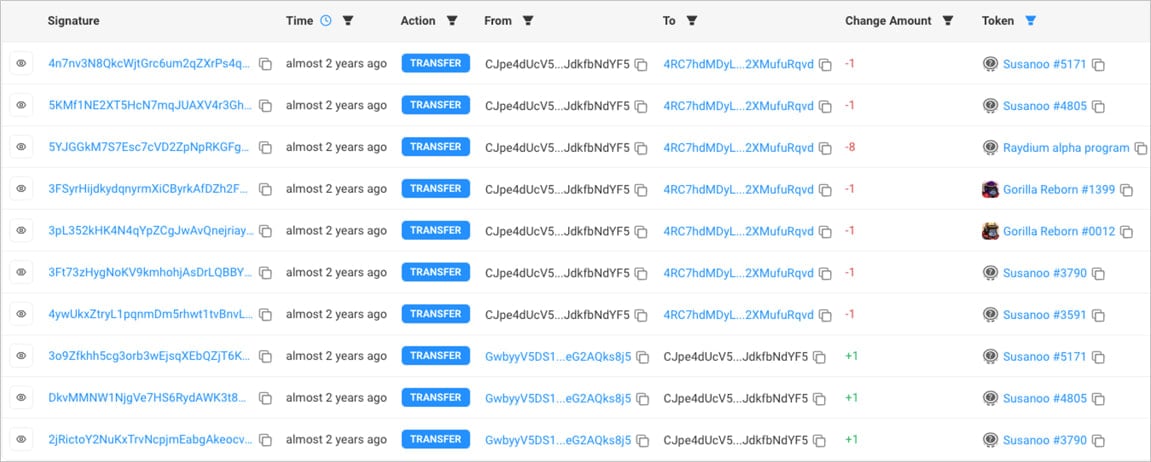

Ayrıca, tehdit aktörlerinin şu ana kadar 300.000 doların üzerinde işlem yapan merkezi bir para kazanma merkezi olarak kullandığı tek bir Solana cüzdanı var.

Cyberark, tüm Massjacker işleminin belirli bir tehdit grubuyla ilişkili olduğundan şüpheleniyor, çünkü komut ve kontrol sunucularından indirilen dosya adları ve dosyaların şifresini çözmek için kullanılan şifreleme anahtarları tüm kampanya boyunca aynı.

Bununla birlikte, operasyon hala merkezi bir yöneticinin çeşitli siber suçlulara erişim sattığı bir hizmet olarak kötü amaçlı yazılım modelini takip ediyor olabilir.

Kaynak: Cyberark

Cyberark, Massjacker’a bir kriptaj operasyonu olarak adlandırılır, ancak bu terim daha sık mağdurun işleme/donanım kaynaklarından yararlanan yetkisiz kripto para madenciliği ile ilişkilidir.

Gerçekte, Massjacker, kopyalanan kripto para cüzdanı adresleri için Windows panosunun izini izleyen ve bunları saldırganın kontrolü altındaki biriyle izleyen bir kötü amaçlı yazılım türü olan Pano Kaçak Kaçak Yazılımına (Clippers) güvenir.

Bunu yaparak, mağdurlar bilmeden saldırganlara para gönderiyorlar, ancak başka birine göndermek istediler.

Clippers, sınırlı işlevselliği ve operasyonel kapsamları nedeniyle tespit edilmesi özellikle zor olan basit ama çok etkili araçlardır.

Teknik detaylar

Massjacker pesktop üzerinden dağıtılır[.]com, korsan yazılımı ve kötü amaçlı yazılımlara ev sahipliği yapan bir site.

Bu siteden indirilen yazılım yükleyicileri, bir amadey bot ve iki yükleyici dosyasını (Packere ve Packerd1) getiren bir PowerShell komut dosyasını tetikleyen bir CMD komut dosyası yürütür.

Amadey, Packere’yi başlatır, bu da Packerd1’i belleğe çözer ve yükler.

PackerD1, tam zamanında (JIT) kancalama, işlev çağrılarını gizlemek için meta veri jeton eşlemesi ve düzenli .net kodu çalıştırmak yerine komut yorumlaması için özel bir sanal makine dahil olmak üzere, kaçınma ve anti-analiz performansını artıran beş gömülü kaynağa sahiptir.

Packerd1, sonunda son yükü, massacker’ı deşifre eden ve çıkaran Packerd2’yi şifresini çözer ve enjekte eder ve onu ‘Instalutil.exe’ ‘meşru Windows işlemine enjekte eder.

.jpg)

Kaynak: Cyberark

Massjacker, Regex desenlerini kullanarak kripto para birimi cüzdanı adreslerinin panosuna girer ve bir eşleşme bulunursa, şifreli bir listeden saldırgan kontrollü bir cüzdan adresi ile değiştirir.

Cyberark, siber güvenlik araştırma topluluğunu Massjacker gibi büyük kriptaj operasyonlarına daha yakından bakmaya çağırıyor, çünkü algılanan düşük finansal hasarlara rağmen, birçok tehdit aktöründe değerli kimlik bilgilerini ortaya çıkarabilirler.

14 metrelik kötü niyetli eylemlerin analizine dayanarak, saldırıların% 93’ünün ve bunlara karşı nasıl savunulacağının arkasındaki en iyi 10 MITER ATT & CK tekniklerini keşfedin.