Cloudflare’nin 2025’in ikinci çeyreği için en son DDOS tehdit raporu, şirketin saniyede (TBPS) eşi görülmemiş 7,3 terabit (TBPS) ve saniye (BPPS) (BPPS) ile zirveye ulaşarak, kaydedilmiş en büyük dağıtılmış hizmet reddi (DDOS) saldırılarını özerk bir şekilde azalttığını ortaya koyuyor.

Dramatik bir şekilde artarak bu hiper-volümetrik saldırılar, kritik altyapıyı hedefleyen saldırı vektörlerinin acımasız evriminin altını çiziyor.

3/4 (L3/4) saldırıları olarak tanımlanan hiper-volümetrik DDOS olayları, saniyede 1 milyar paketi (BPPS) veya 1 tbps’yi aşan http DDOS selinin yanı sıra, 6,500’den fazla olayla günde 71, ortalama 71 talep aşan HTTP DDOS selleri ile birlikte.

Özellikle, 100 milyon pps’i aşan saldırılar çeyrekte% 592 hızla yükselirken, 1 BPP ve 1 tbps ihlal edenler iki katına çıktı ve tehdit aktörlerinin ezici bant genişliği ve işleme kapasitelerine doğru kaymasını vurguladı.

Rekor kıran hacimsel saldırılar

Toplam DDOS saldırılarında üç aylık bir düşüşe rağmen, Cloudflare’nin ağına ve korumalı varlıklara karşı 18 günlük bir kampanyanın durdurulmasından dolayı, 2. çeyrekte 7.3 milyondan 7.3 milyondan 7.3 milyona düşmesine rağmen, bu rakamlar Q2 2024’ten% 44 daha yüksek kalıyor ve HTTP DDOS saldırıları yıldan yıla% 129 artıyor.

L3/4 saldırıları% 81 düşüşle 3.2 milyona düştü, ancak HTTP varyantları BotNet düzenlemesi ile% 9 artışla 4.1 milyona yükseldi.

Haziran, jeopolitik güdülerin ve siber saldırganlığın kesişimini gösteren, LGBTQ Gurur Ayı kapsamında Doğu Avrupa haber kuruluşuna hedeflenen grevler de dahil olmak üzere, Q2 aktivitesinin% 38’ini içeren zirve ayı olarak ortaya çıktı.

Tehdit manzarasına daha derinlemesine giren DNS selleri,%33 oranında L3/4 vektörlerine egemen oldu, bunu%27’de SYN selleri ve%13’te UDP selleri, Teeworlds selleri gibi ortaya çıkan tehditler%385 ve RIPV1 taşkınları%296 oranında yükseldi.

Bu, yansıma ve amplifikasyon için miras protokollerinden yararlanır, sahtekâr kaynaklardan yükseltilmiş trafik oluşturmak için RDP, Demonbot ve VXWorks gibi protokollerdeki güvenlik açıklarından yararlanır.

Gelişmekte olan vektörler

Saldırganların saldırıları durdurmak için ödeme talep ettiği fidye DDOS olayları, çeyrekte% 68’lik bir çeyrek artış gösterdi ve Haziran ayında, ankete katılan müşterilerin üçte biri tehditleri bildiren veya yıllık% 6’lık bir artışa saldırdı.

Ankete katılan, katılımcıların% 71’i failleri tanımlayamıyor; Olabilecekler arasında,% 63’ü özellikle oyun, kumar ve kripto sektörlerinde yarışmacılara atıfta bulunurken,% 21’i devlet destekli aktörlere işaret etti.

Coğrafi olarak, Çin hedeflenen yerleri (müşteri faturalandırma ülkelerine dayanarak), ardından Brezilya ve Almanya’yı izledi ve Vietnam’ın 15 noktalı tırmanışı ve Rusya’nın 40 noktalı dalgalanması gibi dramatik değişimlerle.

Tarım, ilk ona 38 yer sıçradığı için, sektörler, internet hizmetleri, BT, oyun ve kumar tarafından izlenen telekomünikasyon ve servis sağlayıcılarla brunt’u taşıyordu.

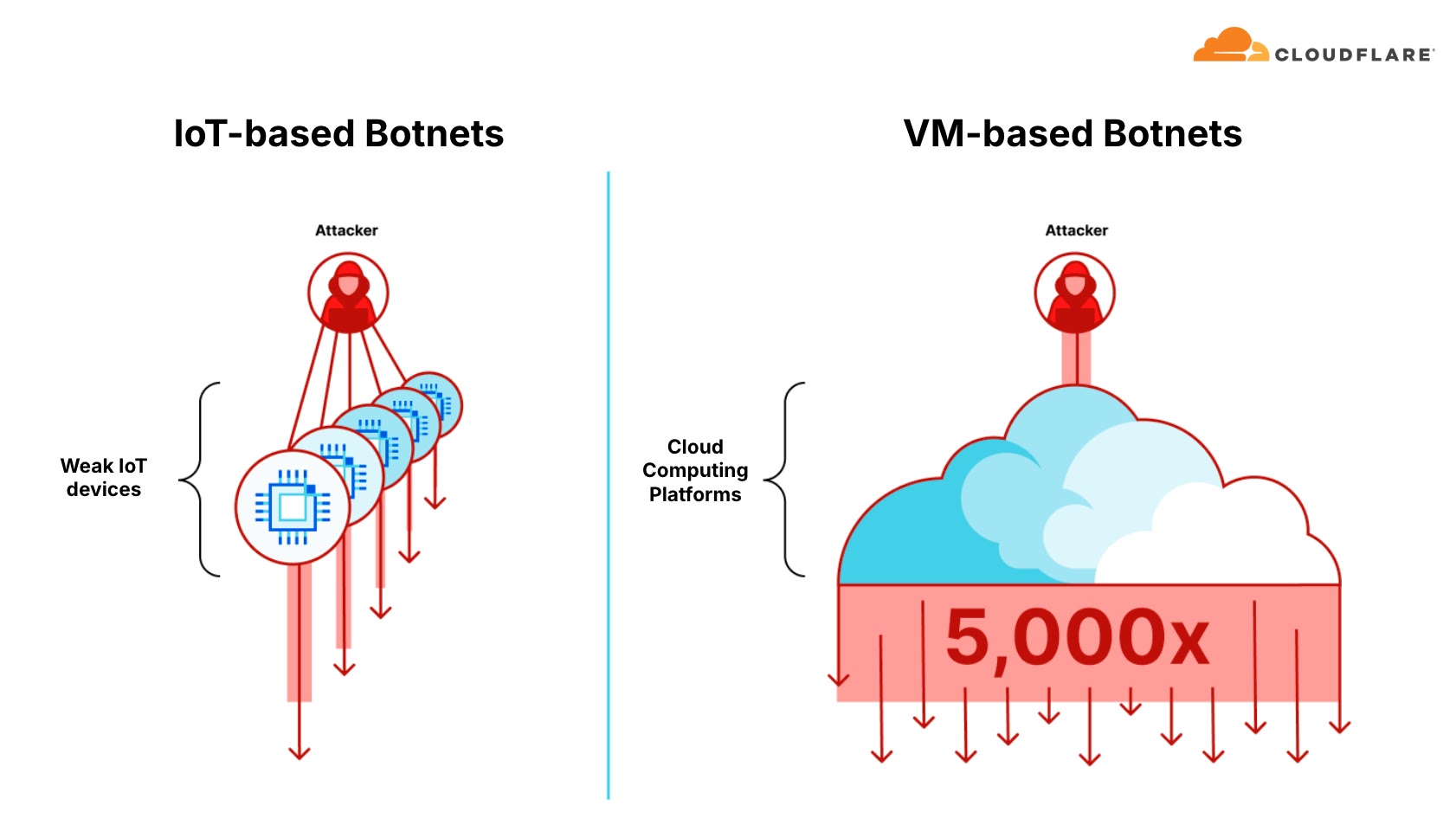

Saldırı kaynakları da değişti, Endonezya önde gelen, Singapur ikinci ve Drei-K-Tech-GmbH (AS200373) ve DigitalOcean (AS14061) gibi Botnet-ağır ASN’ler, VM tabanlı Botnet’ler tarafından beslenen HTTP orijinlerine hakim oldu.

Cloudflare’nin ücretsiz DDOS Botnet Tehdit Yem sağlayıcılarını, istismar edici IP’leri API aracılığıyla temizleyerek topluluk yayından kaldırma işlemlerini teşvik eder.

Savunma zorunlulukları

Saldırı dinamikleri, L3/4 DDOS olaylarının% 94’ünün 50.000 PPS altında 500 Mbps ve% 85’in altında kaldığını, ancak bu “küçük” seller bile 100.000-500.000 pps veya 10.000-100.000 RPS’yi taşıyan korunmasız sunucuları sakatlayabilir.

Bununla birlikte, hiper-volümetrik aykırı değerler yoğunlaştı, HTTP saldırılarının% 6’sı 1 MRP’lerin üzerinde ve L3/4 olaylarında 1 Tbps’yi aşan% 1.150 QOQ artışı.

Süreler, 330’dan fazla şehirdeki küresel ağında botnetleri (HTTP saldırılarının% 71’ini içeren) suçlayan Cloudflare’nin gerçek zamanlı parmak izi gibi anlık, özerk savunmalar talep eden 7.3 Tbps devi sadece saniyeler sürdü.

Azaltma stratejileri, yasal trafiği korumak için UDP/53 veya TCP/3389 gibi bağlantı noktalarındaki battaniye bloklarından kaçınırken, hacimsel emilim için sihirli geçiş, protokole özgü ekranlama spektrumu ve WAF gibi hizmetleri vurgular.

2025, 2024’ün tam yıl DDOS hacmini ortadan kaldırırken, 27.8 milyon saldırı hafifletildiğinde, kuruluşlar bu gelişen, yüksek bahisli siber barajlara karşı koymak için bulut tabanlı, uyarlanabilir korumalara öncelik vermelidir.

Günlük Siber Güvenlik Haberleri’nde güncel olun. Bizi takip edin Google News, LinkedIn ve X’te.