Google Cloud’un bir parçası olan Mandiant, bugün M-Trends 2024 raporunun bulgularını yayınladı. Şu anda 15. yılında olan bu yıllık rapor, Mandiant’ın 2023’te gerçekleştirdiği ön cephe siber saldırı araştırmalarına ve iyileştirmelerine dayanan uzman eğilim analizi sunuyor. 2024 raporu, kuruluşların dünya çapında savunma yeteneklerinde anlamlı iyileştirmeler kaydettiklerine ve kuruluşlarını daha fazla etkileyen kötü niyetli etkinliklerin tespit edildiğine dair kanıtlar ortaya koyuyor. önceki yıllara göre daha hızlı. Rapor aynı zamanda önemli tehdit aktörlerine ve kampanyalara da göz atıyor ve bölgelere göre tehdit faaliyetlerine odaklanmış bir bakış sağlıyor.

“Saldırganlar hedeflerine ulaşmak için taktiklerini, tekniklerini ve prosedürlerini düzenli olarak ayarlarlar ve bu da savunmacılar için zorlayıcı olabilir. Buna rağmen ön saflardaki araştırmacılarımız, kuruluşların 2023’te sistemleri koruma ve güvenlik açıklarını tespit etme konusunda daha iyi bir iş çıkardığını öğrendi.” dedi. Jurgen Kutscher, Başkan Yardımcısı, Google Cloud Mandiant Consulting.

arabacı şöyle devam etti: “Savunucuların gurur duyması gerekir ancak kuruluşların da tetikte kalması gerekir. M-Trends 2024’ün ana temalarından biri, saldırganların tespit edilmekten kaçınmak ve sistemlerde daha uzun süre kalmak için adımlar atması ve bunu başarma yollarından birinin de sıfır gün güvenlik açıklarını kullanmasıdır. Bu, etkili bir tehdit avı programının öneminin yanı sıra bir ihlal durumunda kapsamlı soruşturmalara ve düzeltmelere duyulan ihtiyacı da vurguluyor.”

Küresel Medyan Bekleme Süresi Kaydedilen En Düşük Noktaya Ulaştı

Sıfır gün açıklarının kullanımı artarken M-Trends 2024 raporu, küresel siber güvenlik duruşunda önemli bir iyileşme olduğunu ortaya koyuyor. Küresel medyan bekleme süresi (saldırganların hedef ortamda tespit edilmeden kaldığı süre) on yılı aşkın sürenin en düşük noktasına ulaştı. Kuruluşlar, 2023’te ortalama 10 gün içinde izinsiz giriş tespit etti; bu, 2022’deki 16 güne göre kayda değer bir düşüş. Daha kısa bekleme süreleri, muhtemelen 2022’ye (%18) kıyasla 2023’teki (%23) fidye yazılımı olaylarının daha büyük bir oranından kaynaklanıyor. Mandiant ayrıca, 2022’deki %37’ye kıyasla, 2023’te dahili güvenlik ihlali tespitinde bir iyileşme (%46) gözlemledi. Bu iki eğilim (daha kısa bekleme süreleri ve daha fazla dahili olarak tespit edilen olaylar), küresel olarak savunucuların tespit yeteneklerinin arttığını gösteriyor.

Bölgeye Göre Kalma Süresi

Daha yakından incelendiğinde, ortalama kalma süresinin bölgeye göre değiştiğini ortaya çıkıyor. Asya-Pasifik (JAPAC) bölgesindeki kuruluşlar, 2022’de 33 gün olan ortalama bekleme sürelerini 9 güne düşürerek en dramatik düşüşü yaşadı. Bunun tersine, EMEA bölgesinde (Avrupa, Orta Doğu ve Afrika) hafif bir artış görüldü. Bekleme süresi 20 günden 22 güne çıkarıldı. Bu küçük değişiklik, Mandiant’ın 2022’de Ukrayna’daki çalışmasının dikkate değer kısmının ardından bölgesel verilerin normalleşmesinin bir sonucu olabilir.

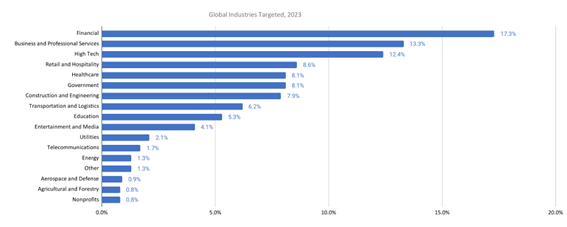

Sektöre Göre Hedefleme Dikey

M-Trends 2024 raporu, siber saldırganların sektör hedeflemesindeki temel eğilimleri vurguluyor. Mandiant, 2023’te en sık finansal hizmet kuruluşlarındaki izinsiz girişlere (%17) müdahale etti. Bu sektörü iş ve profesyonel hizmetler (%13), yüksek teknoloji (%12), perakende ve konaklama (%9) ve sağlık hizmetleri (%8) takip etti. ).

En çok hedeflenen sektörlerin ortak noktası, özel ticari veriler, kişisel olarak tanımlanabilecek bilgiler, korunan sağlık bilgileri ve mali kayıtlar dahil olmak üzere çok sayıda hassas bilgiye sahip olmalarıdır. Bu da onları bu tür hassas verilerden yararlanmaya çalışan saldırganlar için özellikle çekici hedefler haline getiriyor.

Ek rapor çıkarımları şunları içerir:

- Kaçınmaya Artan Odaklanma: Ağlarda kalıcılığı mümkün olduğu kadar uzun süre sürdürmek amacıyla saldırganlar giderek daha fazla uç cihazları hedef alıyor, “karadan yaşama” tekniklerinden yararlanıyor ve sıfır gün güvenlik açıklarından yararlanıyor.

- Çin-Nexus Aktörlerinin Artan Casusluk Çabaları: Çin nexus casusluk grupları, sıfır gün açıklarını ve platforma özel araçları edinmeye öncelik vermeye devam ediyor. Tespit edilmeden ve daha uzun bir süre boyunca tehlikeye girmenin kolaylığı nedeniyle, muhtemelen minimum güvenlik çözümlerine sahip uç cihazları ve platformları hedef alacaklar.

- Yükselişte Sıfır Gün İstismarları: Sıfır gün istismarları artık birkaç seçilmiş aktörle sınırlı değil. Fidye yazılımları ve bunları kullanan veri gaspı grupları, devlet destekli istismarın devam etmesi ve ticari olarak temin edilebilen “anahtar teslimi” istismar kitlerinin yükselişi gibi faktörler nedeniyle kullanılabilirliği artırma eğiliminin devam etmesi bekleniyor. Tehdit aktörlerinin sıfır günleri nasıl kullandığı hakkında daha fazla bilgi için Mandiant ve Google Tehdit Analiz Grubu’nun konuyla ilgili ilk ortak raporuna göz atın.

- Bulut Hedefleme Benimsemeyle Uyumludur: Bulutun benimsenmesi arttıkça, hibrit bulut/şirket içi yapılandırmalar da dahil olmak üzere saldırganların bu ortamları hedeflemesi de artıyor. Kuruluşların, bulut kaynaklarına erişimi yalnızca yetkili kullanıcılarla sınırlandırmak için daha sıkı denetimler uygulaması tavsiye ediliyor.

- Büyük Dil Modelleri (LLM) ve Yapay Zeka ile Kırmızı Ekip Oluşturma Potansiyeli: Diğer siber güvenlik uzmanları gibi Red Teams de çalışmalarında yüksek lisans ve yapay zekadan yararlanabilir. Kullanım örnekleri arasında Red Teams’in model eğitimi için veri oluşturması, yapay zeka geliştiricilerinin ise eğitilmiş modellere erişimi güvence altına almanın yollarını bulması yer alabilir. Bu sinerji, Kırmızı Takım etkinliğini önemli ölçüde artırabilir ve siber tehditlere karşı kurumsal hazırlığı geliştirebilir.

- MFA’yı Atlatmak için Gelişen Taktikler: Çok faktörlü kimlik doğrulama (MFA) standart uygulama haline geldikçe, saldırganlar bunun korumalarını atlatacak yöntemler geliştiriyor. Endişe verici bir eğilim, MFA’yı etkili bir şekilde atlayarak oturum açma oturumu belirteçlerini çalan web proxy ve ortadaki düşman (AiTM) kimlik avı sayfalarının yükselişidir.