Mandiant, Net-NTLMv1 kimlik doğrulama karmalarını kırmak için tasarlanmış kapsamlı gökkuşağı tablolarını halka açık olarak yayınladı ve protokolün kullanımdan kaldırılmasına ve yaygın olarak temelde güvensiz olarak tanınmasına rağmen yirmi yılı aşkın süredir devam eden kritik bir güvenlik açığını ele aldı.

Bu tabloları yayınlama kararı, teknik gereklilikten ziyade kurumsal atalet nedeniyle aktif ortamlarda yaygın olmaya devam eden bu modası geçmiş kimlik doğrulama mekanizmasından uzaklaşmanın aciliyetinin altını çiziyor.

Bu sürüm, güvenlik topluluğunun eski protokol güvenlik açıklarını ele alma biçiminde önemli bir değişikliği temsil ediyor.

Daha önce Net-NTLMv1 karmalarını kırmak, hassas kimlik bilgilerinin üçüncü taraf hizmetlere yüklenmesini veya DES anahtarlarının kaba kuvvetle çalıştırılması için pahalı özel donanımlara yatırım yapılmasını gerektiriyordu.

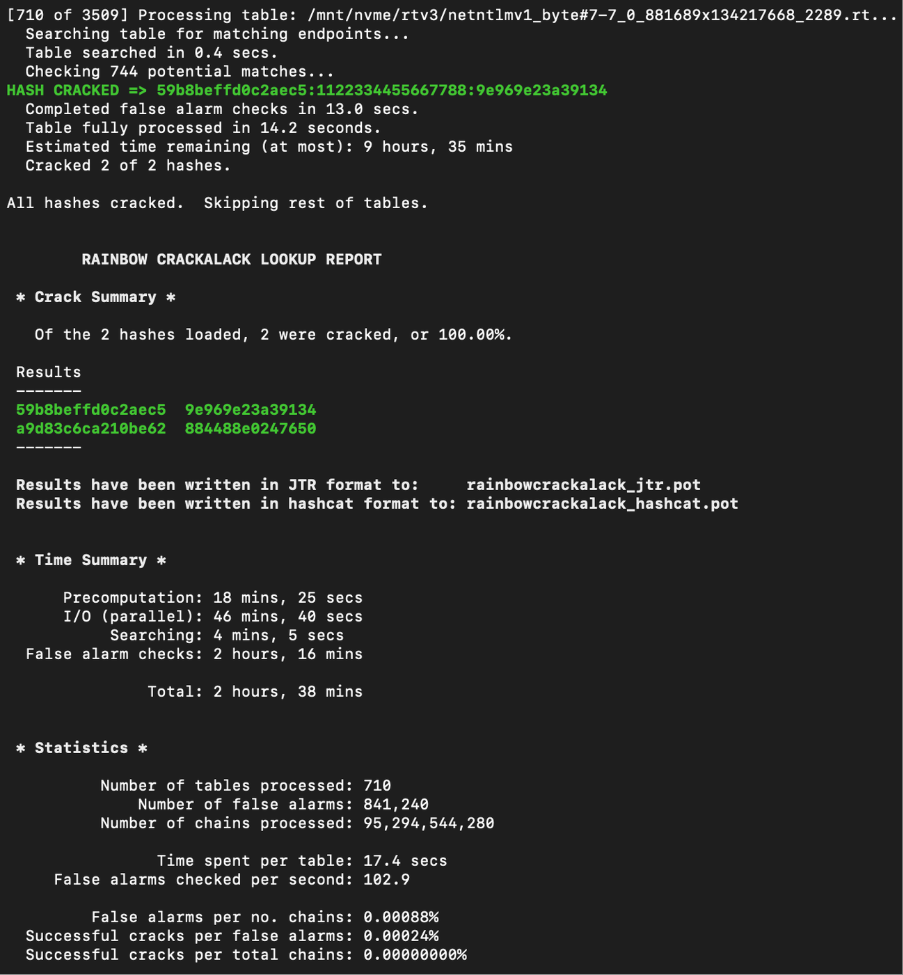

Mandiant’ın veri seti, güvenlik profesyonellerinin, maliyeti 600 ABD dolarından daha düşük olan tüketici sınıfı donanımları kullanarak 12 saatten kısa bir sürede şifreleri kurtarmasına olanak tanıyarak bu engelleri ortadan kaldırıyor.

Güvenlik açığı testlerinin bu şekilde demokratikleştirilmesi, Net-NTLMv1’i teorik bir riskten, kuruluşların artık göz ardı edemeyeceği, kanıtlanabilir bir tehdide dönüştürüyor.

Saldırı Zinciri ve Teknik Güvenlik Açığı

Net-NTLMv1’in temel zayıflığı, bilinen bir düz metin saldırı mekanizmasına bağlı olmasından kaynaklanmaktadır.

Bir saldırgan, Genişletilmiş Oturum Güvenliği etkinleştirilmeden bir Net-NTLMv1 karma değeri elde ettiğinde, genellikle Responder, PetitPotam veya DFSCoerce gibi kimlik bilgisi zorlama araçları aracılığıyla, temeldeki anahtar malzemenin kurtarılmasını garanti eden kriptografik saldırılar gerçekleştirebilir.

Bu anahtar malzemesi, ister kullanıcı hesabı ister bilgisayar makine hesabı olsun, kimlik doğrulaması yapan Active Directory nesnesinin parola karmasına doğrudan karşılık gelir.

Failler yüksek ayrıcalıklı sistemleri hedef aldığında saldırının ciddiyeti artar. Standart bir yararlanma zinciri, bir etki alanı denetleyicisini kimlik doğrulamaya zorlamayı, makine hesabı karmasını kurtarmayı ve Active Directory ortamındaki her hesabı tehlikeye atan DCSync saldırılarını yürütmek için bu erişimden yararlanmayı içerir.

Saldırı, karmaşık sıfır gün açıklarından yararlanmayı veya karmaşık çok aşamalı yükleri gerektirmeyen eksiksiz bir kurumsal uzlaşma yolunu temsil ediyor.

Güvenlik açığının kendisi yeni değil. Temel protokolün kripto analizi 1999 yılına kadar uzanıyor ve Net-NTLMv1’in güvensizliğinin DEFCON sunumlarının ardından 2012 yılında ortaya çıktığı yaygın olarak kabul ediliyor.

Gökkuşağı tablosu metodolojisi 2003 yılında Philippe Oechslin tarafından 1980’deki zaman-bellek değiş tokuşu kavramları üzerine inşa edilerek yayınlandı.

Google tarafından bildirildiği üzere Hashcat, Ağustos 2016’da DES anahtar kırma desteğini ekleyerek istismarın önündeki engelleri daha da azalttı.

Mandiant’ın katkısı yeni saldırılar icat etmek değil, bunun yerine önemli miktarda depolama ve işleme kaynaklarını tüketen ve saldırıların yürütülmesini önemsiz hale getiren hesaplamalı altyapıyı ve önceden hesaplanmış tabloları sağlamaktır.

Gökkuşağı tablolarına Google Cloud’un Araştırma Veri Kümesi portalında ulaşılabilir. Doğrulama için SHA-512 sağlama toplamları ile gsutil komutları kullanılarak indirilebilirler.

Parola kırma topluluğu halihazırda türevler için optimize edilmiş sürümler ve alternatif barındırma düzenlemeleri oluşturarak yaygın kullanılabilirliği sağladı.

Güvenlik araştırmacıları bu tabloları RainbowCrack-NG ve GPU ile hızlandırılmış uygulamalar da dahil olmak üzere çok sayıda araçla entegre edebilir ve çoğu güvenlik operasyon ekibi için entegrasyonu basit hale getirebilir.

Kuruluşların, hem yerel bilgisayar politikalarını hem de Grup İlkesini özel olarak NTLMv2’yi zorunlu kılacak şekilde yapılandırarak Net-NTLMv1 kimlik doğrulamasını derhal kapatması gerekir.

Ancak iyileştirme ek koruma katmanları gerektirir. Yerel yönetim erişimine sahip saldırganlar, başarılı bir güvenlik ihlali sonrasında güvenlik ilkelerini değiştirebilir ve Net-NTLMv1 kullanımını gösteren Olay Kimliği 4624 kimlik doğrulama olaylarının sürekli izlenmesini gerektirir.

Bu çok katmanlı yaklaşım, politika uygulaması, sürekli izleme ve aktif uyarı, Net-NTLMv1’i doğrudan bir saldırı vektöründen tespit edilebilir bir uzlaşma göstergesine dönüştürür.

Bu gökkuşağı tablolarının piyasaya sürülmesi, güvenlik topluluğunun kullanımdan kaldırılan protokolleri ele alma biçiminde belirleyici bir değişime işaret ediyor.

Anında Güncellemeler Almak ve GBH’yi Google’da Tercih Edilen Kaynak Olarak Ayarlamak için bizi Google Haberler, LinkedIn ve X’te takip edin.