Mandiant tarafından hazırlanan yeni bir rapora göre, “FortiJump” olarak adlandırılan ve CVE-2024-47575 olarak takip edilen yeni bir Fortinet FortiManager kusuru, Haziran 2024’ten bu yana 50’den fazla sunucuya sıfır gün saldırılarında kullanıldı.

Geçtiğimiz on gün boyunca, Fortinet’in müşterilerini gelişmiş bir bildirim güvenliği danışmanlığıyla özel olarak bilgilendirmesinin ardından, FortiManager sıfır gününün aktif olarak istismar edildiğine dair söylentiler internette dolaşmaya başladı.

Bugün Fortinet, Fortinet’in “FortiGate’den FortiManager’a Protokolü” (FGFM) API’sini oluşturmasında kimlik doğrulaması yapılmamış saldırganların sunucuda ve yönetilen FortiGate cihazlarında komutlar yürütmesine izin veren eksik bir kimlik doğrulama kusuru olduğunu belirterek FortiManager güvenlik açığını nihayet açıkladı.

Tehdit aktörleri, kendilerini açıktaki herhangi bir FortiManager sunucusuna kaydetmek için saldırgan tarafından kontrol edilen, geçerli sertifikalara sahip FortiManager ve FortiGate cihazlarını kullanarak bu kusurdan yararlanabilir.

Cihazları bağlandığında, yetkisiz bir durumda olsa bile, FortiManager’da API komutlarını yürütmek ve yönetilen cihazlarla ilgili konfigürasyon verilerini çalmak için bu kusurdan yararlanabiliyorlardı.

Fortinet, CVE-2024-47575 için yamalar yayınladı ve yalnızca belirli IP adreslerinin bağlanmasına izin vermek veya bilinmeyen FortiGate cihazlarının set fgfm-deny-unknown enable emretmek.

Haziran ayından bu yana sıfır gün olarak kullanıldı

Bu gece Mandiant, UNC5820 olarak takip edilen bir tehdit aktörünün 27 Haziran 2024’ten bu yana FortiManager cihazlarından yararlandığını bildirdi.

Mandiant’ın yeni raporunda “UNC5820, istismar edilen FortiManager tarafından yönetilen FortiGate cihazlarının yapılandırma verilerini hazırladı ve sızdırdı” ifadesi yer alıyor.

“Bu veriler, yönetilen cihazların yanı sıra kullanıcılar ve onların FortiOS256 karma şifrelerine ilişkin ayrıntılı yapılandırma bilgilerini içerir.”

“Bu veriler UNC5820 tarafından FortiManager’ı daha da tehlikeye atmak, yönetilen Fortinet cihazlarına yanal olarak geçmek ve sonuçta kurumsal ortamı hedeflemek için kullanılabilir.”

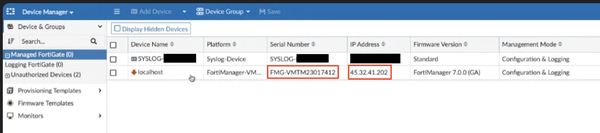

Gözlemlenen ilk saldırının 45.32.41’den geldiği görüldü[.]202, tehdit aktörlerinin yetkisiz bir FortiManager-VM’yi açıkta kalan bir FortiManager sunucusuna kaydettiği zaman.

Bu cihaz, aşağıda gösterildiği gibi “localhost” adıyla listelenmiş ve “FMG-VMTM23017412” seri numarasını kullanmıştır.

Kaynak: Mandiant

Mandiant, saldırının bir parçası olarak dört dosyanın oluşturulduğunu söylüyor:

- /tmp/.tm – Yönetilen FortiGate cihazları hakkında sızdırılmış bilgiler, FortiManager sunucusu hakkında bilgiler ve onun global veritabanını içeren bir gzip arşivi.

- /fds/data/unreg_devices.txt – Kayıtlı olmayan cihazın seri numarasını ve IP adresini içerir.

- /fds/data/subs.dat.tmp – Bilinmiyor

- /fds/data/subs.dat – Bu dosya, saldırganın kontrolündeki cihazın seri numarasını, kullanıcı kimliğini, şirket adını ve e-posta adresini içeriyordu.

Gözlemlenen ilk saldırıda e-posta adresi “[email protected]” ve şirketin adı “Purity Supreme” idi.

Mandiant, güvenliği ihlal edilmiş bir cihazın belleğini analiz ettiklerini ancak kötü amaçlı yüklere veya sistem dosyalarında değişiklik yapıldığına dair hiçbir işaret bulamadıklarını söyledi.

Saldırganlar cihazlardan veri sızdırırken Mandiant, UNC5820’nin bu hassas bilgileri yönetilen FortiGate cihazlarına yanal olarak yaymak veya ağları ihlal etmek için kullandığına dair hiçbir işaret bulunmadığını söylüyor.

Bu noktada Mandiant ve Fortinet’in müşterilere saldırıları bildirdiği gibi çalınan veriler saldırganlar için o kadar değerli olmayabilir. Umarız müşteriler kimlik bilgilerini değiştirmiş ve başka önlemler almıştır.

İlk saldırıların ardından herhangi bir takip faaliyeti olmadığından Mandiant, tehdit aktörünün amacını ve nerede bulunabileceğini tespit edemedi.

Mandiant, “Sonuç olarak, yayınlandığı sırada aktör motivasyonunu veya konumunu değerlendirmek için yeterli veriye sahip değiliz. Araştırmalarımız aracılığıyla ek bilgiler elde edildikçe, Mandiant bu blogun atıf değerlendirmesini güncelleyecektir” diye açıkladı.

Fortinet, CVE-2024-47575 (FG-IR-24-423) tavsiye belgesinde, azaltma ve kurtarma yöntemleri de dahil olmak üzere ek bilgiler paylaştı. Öneri ayrıca, saldırganlar tarafından kullanılan diğer IP adresleri ve güvenliği ihlal edilmiş bir FortiManager sunucusunu tespit etmek için kullanılan günlük girişleri de dahil olmak üzere ek IOC’leri de içerir.