Tehdit aktörlerinin makro sonrası dünyaya iyi uyum sağladıklarının devam eden bir işareti olarak, Microsoft OneNote belgelerinin kimlik avı saldırıları yoluyla kötü amaçlı yazılım dağıtmak için kullanımının arttığı ortaya çıktı.

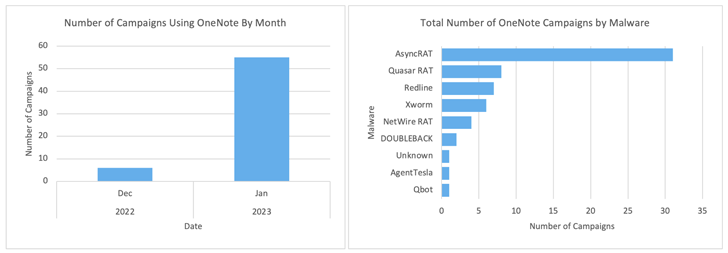

Bu yöntem kullanılarak dağıtılan önemli kötü amaçlı yazılım ailelerinden bazıları arasında AsyncRAT, RedLine Stealer, Agent Tesla, DOUBLEBACK, Quasar RAT, XWorm, Qakbot, BATLOADER ve FormBook bulunmaktadır.

Kurumsal firma Proofpoint, yalnızca Ocak 2023’te OneNote eklerinden yararlanan 50’den fazla kampanya tespit ettiğini söyledi.

Bazı durumlarda, e-posta kimlik avı tuzakları, sırayla, uzak bir sunucudan kötü amaçlı bir ikili dosya almak için bir PowerShell betiğini çağıran bir HTA dosyasını gömen bir OneNote dosyası içerir.

Diğer senaryolar, OneNote belgesine gömülü ve görünüşte zararsız bir düğme gibi görünen bir görüntünün arkasına gizlenmiş hileli bir VBScript’in yürütülmesini gerektirir. VBScript, DOUBLEBACK’i çalıştırmak için bir PowerShell betiği bırakacak şekilde tasarlanmıştır.

Proofpoint, “Bir saldırının yalnızca, alıcı özellikle gömülü dosyaya tıklayarak ve OneNote tarafından görüntülenen uyarı mesajını göz ardı ederek ekle etkileşime geçtiğinde başarılı olduğunu belirtmek önemlidir.” Dedi.

Bulaşma zincirleri, bir “payload kaçakçılığı” saldırısı durumunda, belirli dosya türlerinin doğrudan not alma uygulamasından yürütülmesine izin veren bir OneNote özelliği sayesinde mümkün hale gelir.

TrustedSec araştırmacısı Scott Nusbaum, “MSHTA, WSCRIPT ve CSCRIPT tarafından işlenebilen çoğu dosya türü OneNote içinden yürütülebilir” dedi. “Bu dosya türleri CHM, HTA, JS, WSF ve VBS’yi içerir.”

Finli siber güvenlik firması WithSecure, çare olarak kullanıcılara OneNote posta eklerini (.one ve .onepkg dosyaları) engellemelerini ve OneNote.exe işleminin işlemlerini yakından takip etmelerini tavsiye ediyor.

OneNote’a geçiş, Microsoft’un geçen yıl internetten indirilen Microsoft Office uygulamalarında makrolara varsayılan olarak izin vermeme kararına bir yanıt olarak görülüyor ve tehdit aktörlerini ISO, VHD, SVG, CHM, RAR, HTML gibi yaygın olmayan dosya türlerini denemeye sevk ediyor. , ve LNK.

Makroları engellemenin arkasındaki amaç iki yönlüdür: Yalnızca saldırı yüzeyini azaltmak değil, aynı zamanda e-posta kötü amaçlı yazılımlar için en önemli dağıtım vektörü olmaya devam etse bile, bir saldırıyı gerçekleştirmek için gereken çabayı artırmak.

Ancak bunlar, kötü amaçlı kodu gizlemenin popüler bir yolu haline gelen tek seçenek değil. Microsoft Excel eklenti (XLL) dosyaları ve Yayıncı makroları da Microsoft’un korumalarını aşmak ve Ekipa RAT adlı bir uzaktan erişim trojanını ve diğer arka kapıları yaymak için bir saldırı yolu olarak kullanılmaya başlandı.

XLL dosyalarının kötüye kullanımı, “son aylarda artan sayıda kötü amaçlı yazılım saldırısına” atıfta bulunarak “internetten gelen XLL eklentilerini engellemek” için bir güncelleme planlayan Windows üreticisi tarafından fark edilmedi. Seçeneğin Mart 2023’te kullanıma sunulması bekleniyor.

Yorum için ulaşıldığında Microsoft, The Hacker News’e şu anda paylaşacak başka bir şeyi olmadığını söyledi.

Bitdefender’dan Adrian Miron, “Siber suçluların, kullanıcı cihazlarını tehlikeye atmak için yeni saldırı vektörlerinden veya daha az tespit edilen araçlardan nasıl yararlandığını görmek açık” dedi. “Siber suçluların kurbanları tehlikeye atmak için daha iyi veya geliştirilmiş açıları test etmesiyle birlikte, bu kampanyaların önümüzdeki aylarda çoğalması muhtemel.”