Projenin arkasındaki araştırmacı ekibine göre, güvenlik açıklarından yararlanmayı tahmin etmenin bir yolunu oluşturmaya yönelik bir kamu çabası, tahmin yeteneklerini %82 oranında artıran yeni bir makine öğrenimi modelini duyurdu. Kuruluşlar modele erişebilir7 Mart’ta yayına girecek olan, herhangi bir anda en yüksek puan alan yazılım kusurlarını belirlemek için bir API aracılığıyla.

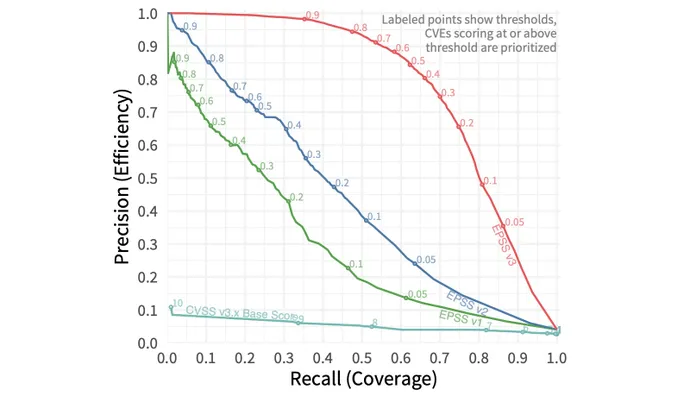

Exploit Prediction Scoring System’in (EPSS) üçüncü sürümü, hangi yazılım sorunlarından yararlanılacağını başarılı bir şekilde tahmin etmek için güvenlik açığının yaşı, uzaktan yararlanılabilir olup olmadığı ve belirli bir satıcının etkilenip etkilenmediği gibi 1.400’den fazla özellik kullanır. önümüzdeki 30 gün. Geçen hafta arXiv’de yayınlanan EPSS sürüm 3 ile ilgili bir makaleye göre, puanlama sistemine dayalı olarak güvenlik açığı iyileştirmeye öncelik veren güvenlik ekipleri, Ortak Güvenlik Açığı Puanlama Sisteminin (CVSS) en son sürümünü kullanarak düzeltme iş yüklerini sekizde bir oranında azaltabilir. .

Cyentia Enstitüsü’nün baş veri bilimcisi ve makalenin baş yazarı Jay Jacobs, EPSS’nin güvenlik ekipleri üzerindeki iş yüklerini azaltmak için bir araç olarak kullanılabileceğini ve şirketlerin en fazla riski temsil eden güvenlik açıklarını düzeltmelerini sağlayacağını söylüyor.

“Şirketler, puan listesinin en üstüne bakabilir ve aşağı doğru çalışmaya başlayabilir – varlık önemini, kritikliği, konumu, telafi edici kontrolleri hesaba katarak – ve yapabileceklerini düzeltebilir,” diyor. “Eğer gerçekten yüksekse, belki de kritik hale getirmek isterler – önümüzdeki beş gün içinde düzeltelim.”

EPSS, güvenlik ekiplerinin günlük olarak karşılaştığı iki sorunu ele almak üzere tasarlanmıştır: her yıl açıklanan artan sayıda yazılım güvenlik açığına ayak uydurmak ve hangi güvenlik açıklarının en fazla riski temsil ettiğini belirlemek. Örneğin, Ulusal Güvenlik Açığı Veritabanına göre 2022’de MITRE tarafından sağlanan Ortak Güvenlik Açıkları ve Etkilenme (CVE) veritabanına 25.000’den fazla güvenlik açığı bildirildi.

EPSS ile ilgili çalışmalar Cyentia’da başladı, ancak şimdi yaklaşık 170 güvenlik uygulayıcısından oluşan bir grup, modeli geliştirmeye devam etmek için Olay Müdahale ve Güvenlik Ekipleri Forumu’nun (FIRST) bir parçası olarak bir Özel İlgi Grubu (SIG) oluşturdu. Diğer araştırma ekipleri alternatif geliştirdi Beklenen İstismar Edilebilirlik gibi makine öğrenimi modelleri.

Bir kamu politikası düşünce kuruluşu ve eş başkanı olan RAND Corporation’da kıdemli bir politika araştırmacısı olan Sasha Romanosky, belirli bir güvenlik açığı tarafından temsil edilen riskin önceki ölçümlerinin – tipik olarak Ortak Güvenlik Açığı Puanlama Sistemi (CVSS) – iyi çalışmadığını söylüyor. EPSS Özel İlgi Grubu’nun.

“CVSS etkiyi yakalamak için yararlı olsa da [or] Bir güvenlik açığının ciddiyeti, bu yararlı bir tehdit ölçüsü değildir – bir endüstri olarak temelde bu beceriden yoksunduk ve bu, EPSS’nin doldurmaya çalıştığı boşluk” dedi. “İyi haber şu ki, daha fazla açıktan yararlanmayı entegre ettikçe. Daha fazla tedarikçiden gelen verilerle, puanlarımız gittikçe daha iyi olacak.”

Farklı Verileri Bağlama

Açıklardan Yararlanma Tahmini Puanlama Sistemi, yazılım bakımcılarından gelen bilgiler, açıklardan yararlanma veritabanlarından gelen kodlar ve güvenlik firmaları tarafından gönderilen açıklardan yararlanma olayları dahil olmak üzere üçüncü taraflardan gelen çeşitli verileri birbirine bağlar. Bir makine öğrenimi modeli, tüm bu olayları her bir güvenlik açığı için ortak bir tanımlayıcı (CVE) aracılığıyla birbirine bağlayarak, kusurdan yararlanılıp yararlanılmayacağını gösterebilecek faktörleri öğrenebilir. Örneğin, güvenlik açığının kod yürütmeye izin verip vermediği, güvenlik açığından nasıl yararlanılacağına ilişkin talimatların üç büyük yararlanma veri tabanından herhangi birinde yayınlanıp yayınlanmadığı ve CVE’de kaç referanstan bahsedildiği, tümü bir güvenlik açığı olup olmadığını tahmin etmek için kullanılabilecek faktörlerdir. istismar edilecektir.

EPSS’nin arkasındaki model zamanla daha karmaşık hale geldi. İlk yinelemede yalnızca 16 değişken vardı ve güvenlik açıkları Ortak Güvenlik Açığı Puanlama Sistemi (CVSS) ile değerlendirilip kritik olarak değerlendirildiyse (10 puanlık ölçekte 7 veya daha yüksek) %58’e kıyasla çabayı %44 azalttı. EPSS sürüm 2, değişken sayısını büyük ölçüde 1.100’ün üzerine çıkardı. En son sürüm yaklaşık 300 tane daha ekledi.

Rand’dan Romanosky, tahmin modelinin, örneğin kaç tane yararlanılabilir güvenlik açığı yakaladığı ve yanlış pozitif oranı arasında ödünleşimler taşıdığını, ancak genel olarak oldukça verimli olduğunu söylüyor.

“Daha sonra hangi güvenlik açığından yararlanılacağını size tam olarak söyleyebilecek bir çözüm olmasa da, EPSS’nin doğru yönde atılmış bir adım olduğunu düşünmek isterim” diyor.

Önemli İyileştirme

Genel olarak, araştırmacılar, özellikler ekleyerek ve makine öğrenimi modelini iyileştirerek, puanlama sisteminin performansını %82 artırdı. Model şu anda 0,779 AUC’ye sahiptir ve bu, 0,429 AUC’ye sahip olan ikinci EPSS versiyonundan %82 daha iyidir. 1.0 AUC, mükemmel bir tahmin modeli olacaktır.

EPSS’nin en son sürümünü kullanarak, yararlanılan güvenlik açıklarının %82’sinden fazlasını yakalamak isteyen bir şirketin, bir Ortak Güvenlik Açıkları ve Etkilenmeler (CVE) tanımlayıcısı atanan tüm güvenlik açıklarının yalnızca yaklaşık %7,3’ünü azaltması gerekir; bu, %58’den çok daha azdır. CVSS kullanılarak düzeltilmesi gereken CVE’ler.

Model, FIRST sitesindeki bir API aracılığıyla kullanılabilir ve şirketlerin herhangi bir zamanda belirli bir güvenlik açığı puanını almasına veya en yüksek puan alan yazılım kusurlarını almasına olanak tanır. Ancak Cyentia’dan Jacobs, şirketlerin iyileştirme çabaları için en iyi önceliği belirlemek için daha fazla bilgiye ihtiyaç duyacaklarını söylüyor.

“Veriler ücretsizdir, yani gidip EPSS puanlarını alabilir ve bunun günlük dökümlerini alabilirsiniz, ancak zorluk onu uygulamaya koyduğunuzda ortaya çıkar” diyor. “Sömürülebilirlik, dikkate almanız gereken her şeyin yalnızca bir faktörüdür ve diğer şeyleri ölçemeyiz.”