Finansal motivasyona sahip bir tehdit aktörü aradı Mıknatıslı Goblin Uç cihazları ve halka açık hizmetleri fırsatçı bir şekilde ihlal etmek ve güvenliği ihlal edilmiş ana bilgisayarlara kötü amaçlı yazılım dağıtmak için bir günlük güvenlik açıklarını hızla cephaneliğine alıyor.

Check Point, “Tehdit aktörü grubu Magnet Goblin'in ayırt edici özelliği, özellikle halka açık sunucuları ve uç cihazları hedef alarak yeni ortaya çıkan güvenlik açıklarından hızla yararlanma yeteneğidir” dedi.

“Bazı durumlarda, açıklardan yararlanmanın dağıtımı bir sonraki 1 gün içinde gerçekleşir. [proof-of-concept] yayınlanması, bu aktörün oluşturduğu tehdit düzeyini önemli ölçüde artırıyor.”

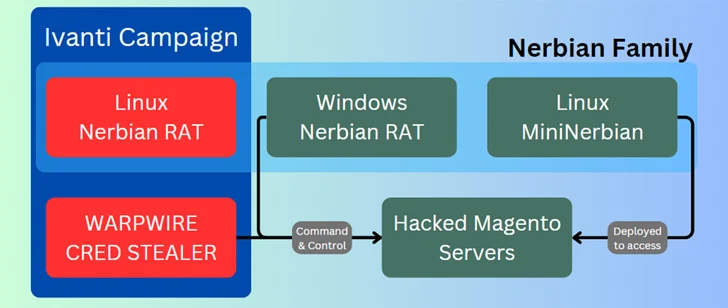

Düşman tarafından gerçekleştirilen saldırılar, yetkisiz erişim elde etmek için ilk enfeksiyon vektörü olarak yamalı Ivanti Connect Secure VPN, Magento, Qlik Sense ve muhtemelen Apache ActiveMQ sunucularından yararlandı. Grubun en az Ocak 2022'den beri aktif olduğu söyleniyor.

Başarılı bir istismarın ardından, ilk kez Mayıs 2022'de Proofpoint tarafından açıklanan Nerbian RAT adlı platformlar arası uzaktan erişim truva atının (RAT) ve bunun MiniNerbian adı verilen basitleştirilmiş varyantının konuşlandırılması izledi. Nerbian RAT'ın Linux versiyonunun kullanımı daha önce Darktrace tarafından vurgulanmıştı.

Her iki tür de bir komuta ve kontrol (C2) sunucusundan alınan keyfi komutların yürütülmesine ve ona desteklenen sonuçların dışarı sızmasına olanak tanır.

Magnet Goblin tarafından kullanılan diğer araçlardan bazıları arasında WARPWIRE JavaScript kimlik bilgisi hırsızı, Ligolo olarak bilinen Go tabanlı tünel yazılımı ve AnyDesk ve ScreenConnect gibi meşru uzak masaüstü teklifleri yer alıyor.

Şirket, “Kampanyaları finansal motivasyona sahip görünen Magnet Goblin, özel Linux kötü amaçlı yazılımları Nerbian RAT ve MiniNerbian'ı sunmak için 1 günlük güvenlik açıklarını hızla benimsedi” dedi.

“Bu araçlar çoğunlukla uç cihazlarda bulunduklarından radar altında çalışıyorlar. Bu, tehdit aktörlerinin şimdiye kadar korumasız bırakılan alanları hedefleme yönünde süregelen eğiliminin bir parçası.”