UC Irvine ve Tsinghua Üniversitesi’nden bir araştırma ekibi, Koşullu DNS (CDNS) çözümleyicilerini hedefleyen ve tüm TLD’lerin üst düzey etki alanlarını tehlikeye atabilen ‘MaginotDNS’ adlı yeni ve güçlü bir önbellek zehirlenmesi saldırısı geliştirdi.

Saldırı, farklı DNS yazılımlarında ve sunucu modlarında (yinelemeli çözümleyiciler ve ileticiler) güvenlik kontrollerinin uygulanmasındaki tutarsızlıklar sayesinde mümkün oldu ve tüm CDNS sunucularının kabaca üçte birini savunmasız bıraktı.

Araştırmacılar, bu hafta başlarında Black Hat 2023’te saldırıyı ve makaleyi sundular ve belirlenen sorunların artık yazılım düzeyinde giderildiğini bildirdiler.

DNS önbelleği zehirlenme arka planı

DNS (Alan Adı Sistemi), internet kaynakları ve ağları için hiyerarşik ve dağıtılmış bir adlandırma sistemidir ve insan tarafından okunabilen alan adlarının, bir ağ bağlantısının yapılabilmesi için sayısal IP adreslerine çözümlenmesine yardımcı olur.

DNS çözümleme işlemi, sorguları gerçekleştirmek ve yanıtları almak için UDP, TCP ve DNSSEC kullanır. Kök sunucular, TLD sunucuları, yetkili sunucular, yol boyunca önbelleğe alma kayıtları vb. ile birden fazla adım ve değiş tokuş içeren yinelemeli ve yinelemeli olabilir.

DNS önbelleğini zehirleme kavramı, sahte yanıtları DNS çözümleyici önbelleğine enjekte ederek sunucunun bir etki alanına giren kullanıcıları yanlış IP adreslerine yönlendirmesine ve potansiyel olarak onları bilgileri olmadan kötü amaçlı web sitelerine yönlendirmesine neden olur.

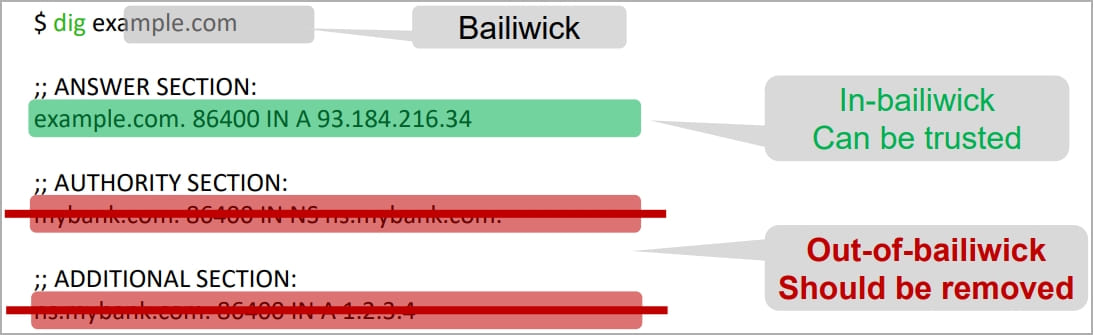

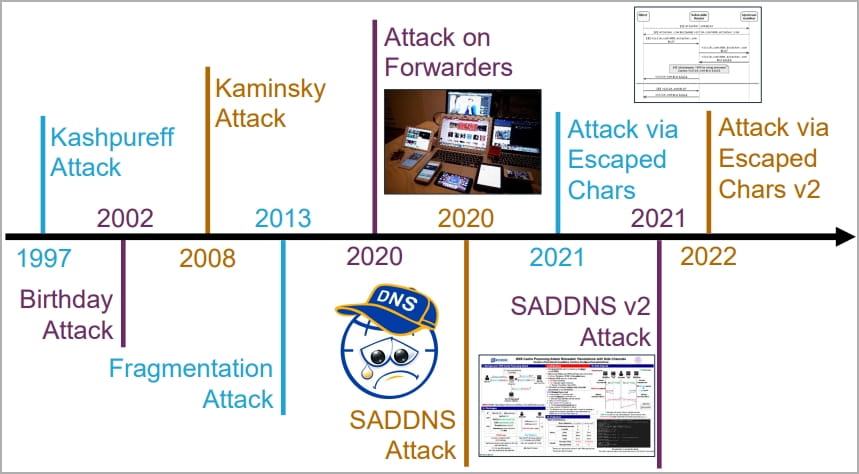

Bu türden birçok saldırı geçmişte kanıtlanmıştır, örneğin, veri doğrulama eksikliğinden (bailiwick kuralları) yararlanan 1997’deki Kashpureff Saldırısı ve bir kaynağın yokluğundan yararlanan 2008’deki Kaminsky Saldırısı. bağlantı noktası randomizasyon sistemi.

Bu saldırılar, çözümleyicilerin uygulamasına savunmalar eklenerek hafifletildi ve yol dışı saldırıları zorlaştırdı.

Ancak, ‘MaginotDNS’ saldırısı, CDNS’nin iletme moduna yol üzerinde veya yol dışından saldırarak bu savunmaların üstesinden gelebilir.

MaginotDNS saldırısı

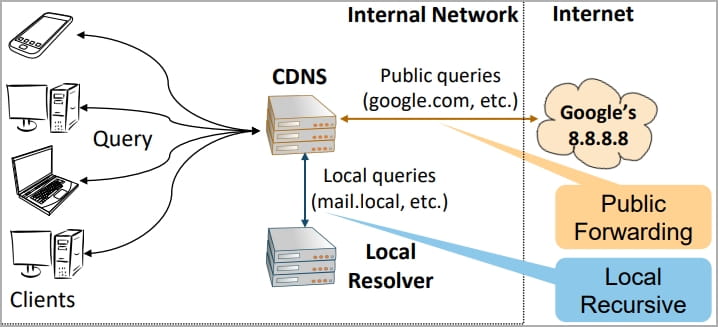

CDNS çözümleyicileri, maliyetleri azaltmak ve daha iyi erişim kontrolü sağlamak için ISP’ler ve kuruluş tarafından kullanılan hem yinelemeli hem de yönlendirmeli sorgu modlarını destekler.

Araştırmacılar, bailiwick kontrollerinin özyinelemeli modda yeterince uygulandığını buldular; ancak, iletici savunmasızdır.

İkisi de aynı genel DNS önbelleğini paylaştığından, iletici kipine yönelik bir saldırı özyinelemeli kipi ihlal etmenin yolunu açabilir, esasen DNS önbellek koruma sınırını aşar.

Araştırmacılar, BIND9 (CVE-2021-25220), Knot Resolver (CVE-2022-32983), Microsoft DNS ve Technitium (CVE-2021-43105) dahil olmak üzere önde gelen DNS yazılımlarının yetkili makam denetiminde tutarsızlıklar belirledi.

Bazı durumlarda, tüm kayıtlara kök etki alanı altındaymış gibi davranan yapılandırmaları fark ettiler, bu oldukça savunmasız bir kurulum.

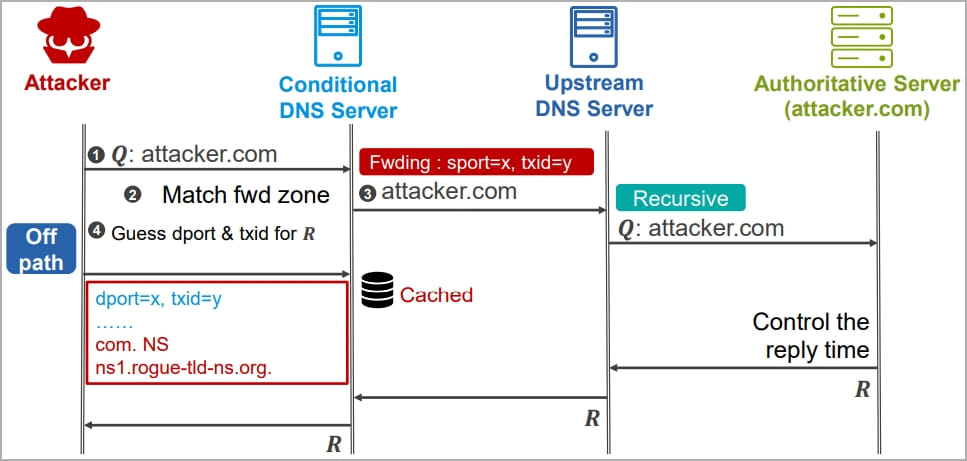

Araştırmacıların BlackHat sunumları sırasında sergilediği örnekler, hem yol üzerinde hem de yol dışı saldırıları içeriyor; ikincisi daha karmaşık ama aynı zamanda tehdit aktörleri için çok daha değerli.

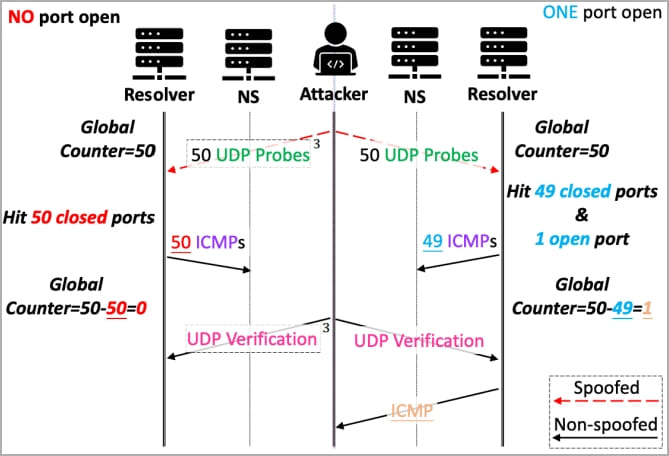

Bu saldırılar için, tehdit aktörünün bir istek oluştururken hedefin özyinelemeli DNS sunucuları tarafından kullanılan kaynak bağlantı noktasını ve işlem kimliğini tahmin etmesi ve ardından doğru parametrelerle sahte yanıtlar göndermek için kötü amaçlı bir DNS sunucusu kullanması gerekir.

Kaynak bağlantı noktasının çıkarılması ve işlem kimliklerinin tahmin edilmesi, kaba zorlama veya SADDNS (yan kanal saldırılı DNS) kullanılarak yapılabilir.

BIND9 için her iki parametre de 3.600 sorgu turundan sonra başarılı bir şekilde alınabilirken, Microsoft DNS için bu 720 tura düşüyor.

Saldırganın başarı şansını artırmak için kötü amaçlı DNS yanıtlarının yanıt süresini kontrol etmesi ve sahte yanıtlarının kurbanın sunucusuna meşru yanıttan önce ulaşmasını sağlaması gerekir.

Araştırmacılar, Microsoft DNS’e yapılan MaginotDNS saldırısını gösteren aşağıdaki videoyu paylaştı.

Savunmasız CDNS taraması

Araştırmacılar interneti taradı ve 154.955’i CDNS sunucusu olan 1.200.000 DNS çözümleyici buldu.

Ardından, güvenlik açığı bulunan sürümleri belirlemek için yazılım parmak izlerini kullanarak, tümü yoldaki saldırılara açık olan ve %88,3’ü yol dışı saldırılardan etkilenen 54.949 savunmasız CDNS sunucusu buldular.

Yukarıda bahsedilen tüm etkilenen yazılım satıcıları kusurları onayladı ve düzeltti ve Microsoft, raporları için araştırmacılara bir ödül verdi.

Ancak sorunların tamamen ortadan kaldırılması için CDNS yöneticilerinin yamaları uygulaması ve satıcılar tarafından sağlanan doğru yapılandırma yönergelerini izlemesi gerekir.