Kötü şöhretli Magecart ödeme kartı hırsızlığı kampanyalarının arkasındaki siber suçlu grupları, kredi kartı tarama kodlarını gizlemek, birkaç hafta boyunca bildirimden kaçmak ve gıda ve gıda sektöründeki önemli markalar da dahil olmak üzere büyük e-ticaret sitelerine bulaşmak için daha önce görülmemiş bir teknik geliştirdiler. perakende endüstrileri.

Akamai, 9 Ekim tarihli bir danışma belgesinde, gizleme tekniğinin, hedeflenen sitenin 404 varsayılan sayfasındaki bir yorumdaki JavaScript kodunu gizlediğini belirtti. Sitedeki diğer sayfalar, var olmayan bir klasöre (“simgeler”) çağrı içerecek şekilde yalnızca biraz değiştirildi. 404 hatasını tetikleyen ve böylece kötü amaçlı sayfayı getiren.

Akamai güvenlik araştırmacısı Roman Lvovsky, şirketin danışma belgesinde, saldırı kodunun tamamının belirli bir yer tutucuyla birlikte bir yorumda bulunduğunu, böylece saldırganın komut dosyasının onu alabileceğini açıkladı.

“Bu gizleme tekniği son derece yenilikçi ve önceki Magecart kampanyalarında görmediğimiz bir şey” dedi. “Hedeflenen bir web sitesinin varsayılan 404 hata sayfasını değiştirme fikri, Magecart aktörlerine gelişmiş gizleme ve kaçınma için çeşitli yaratıcı seçenekler sunabilir.”

404 Sayfada Saklanmak: Bir Taktik Evrimi

Magecart saldırıları, karmaşık JavaScript, formların ele geçirilmesi ve kötü amaçlı yönlendirmeler kullanan web sitelerindeki kredi kartı bilgilerinin ve diğer kullanıcı verilerinin gözden geçirilmesine yönelik bir istismar sonrası teknikler kategorisidir. Gömülü kod, ağırlıklı olarak üçüncü taraf bileşenlere, açık kaynaklı Web çerçevelerine ve fikri mülkiyeti korumak için gizlenmiş kodlara dayanan modern web sitelerinin karmaşıklığında saklanarak genellikle gözden kaçar. Siber suçlu grupları, kötü amaçlı içeriklerini diğer gizlenmiş kodların arasına yerleştirerek veya üçüncü taraf kod veya içerik kaynağını tehlikeye atarak gizleyebilir.

Örneğin yaz boyunca Çince konuşan bir tehdit grubu, “Sessiz Kaydedici” adlı bir kampanyayla Asya-Pasifik bölgesindeki ve daha yakın zamanda Kuzey Amerika ve Latin Amerika’daki kredi kartı numaralarını gözden geçirmek için Web’e yönelik uygulamaları tehlikeye attı.

Human ile siber güvenlik araştırmacısı Ben Baryo, CSS dosyalarında ve görsellerinde kod gizleme tekniklerine benzer şekilde, varsayılan 404 sayfanın yorumlarına kod eklemek dikkatten kaçar çünkü günümüzde saldırıları tespit etmek için kullanılan tarayıcıların çoğu bu tür sayfaları aramak için tasarlanmamıştır, diyor Güvenlik, botlara ve dolandırıcılığa karşı koruma hizmeti.

“Çoğu tarayıcı eksik bir kaynağı bildirse de, 404 yanıtının analiz edilmemesi muhtemeldir” diyor. “Bu algılamadan kaçınma tekniği çoğunlukla, 200 OK HTTP kodu döndürmeyen isteklerdeki içeriği göz ardı etme eğiliminde olan sentetik tarayıcılara ve manuel incelemelere karşı faydalıdır.”

Magecart Kod Gizleme ve Kaplamalar

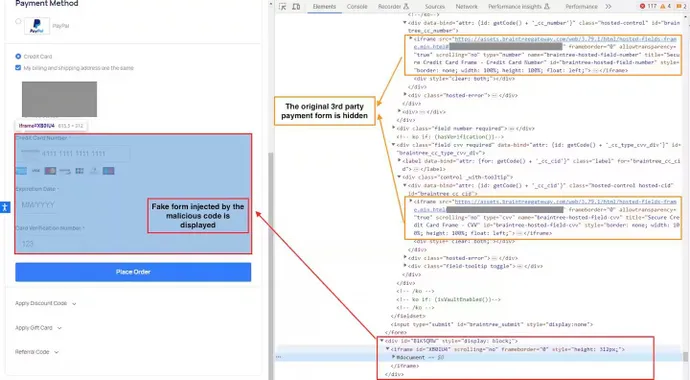

Varsayılan 404 sayfalarda yapılan değişiklik, Magecart kampanyasının bir yük sunma (genellikle kredi kartı ayrıntılarını toplamak için sahte bir formun görüntülenmesi) ve kalıcılığı sürdürme çabalarının bir parçasıdır. Akamai’nin tavsiyesine göre siber suçlular, hedeflenen kullanıcının finansal bilgilerini almak için orijinal sayfanın kredi kartı bilgi formunun üzerine sahte bir form kullandı.

Akamai’den Lvovsky şunları söyledi: “Kullanıcı, saldırganın sahte formuna veri gönderdiğinde bir hata ortaya çıkıyor, sahte form gizleniyor, orijinal ödeme formu görüntüleniyor ve kullanıcıdan ödeme ayrıntılarını yeniden girmesi isteniyor.” “Sahte formun gönderilmesi, saldırganın C2’sine bir görüntü ağı isteği başlatır [command-and-control] çalınan tüm kişisel ve kredi kartı bilgilerini sorgu parametresinde Base64 kodlu bir dize olarak taşıyan sunucu.”

404 sayfası genellikle birinci taraf bir nesnedir; yani üçüncü taraf bir hizmet değil, ana sayfayla aynı sunucuda bulunur. Bunun, saldırganın İçerik Güvenliği Politikası (CSP) başlıkları gibi bazı güvenlik önlemlerini atlamasına yardımcı olduğunu söyledi.

Human Security’den Baryo, tekniğin keşfedilmesi zor değişikliklere yol açsa da mutlaka gizli olması gerekmediğini söylüyor. 404 saldırısı, var olmayan “simgeler” kaynağına yapılan bir çağrıyla başlatıldığı için, Magecart gruplarının kaçınmaya çalıştığı tekniğin gürültülü olduğu düşünülebilir.

“Bu özel tekniği vahşi doğada görmedik” diyor. “Genelde bu yaklaşımı izleyen başka gruplar görmüyoruz çünkü bu dağıtım yöntemi, var olmayan bir kaynağın neden belirli bir sayfaya ve hangi komut dosyası tarafından yüklendiği konusunda istenmeyen dikkatleri çekiyor.”

PCI DSS Magecart’ı Çözebilir mi?

Ödeme Kartı Endüstrisi (PCI) Güvenlik Standartları Konseyi, Magecart saldırıları sorununu, ödeme sayfalarını korumak için iki güvenlik gereksinimini destekleyen Veri Güvenliği Standardının (DSS) en son sürümüyle çözmeye çalıştı. Gereksinim 6 (“Güvenli Sistemler ve Yazılım Geliştirin ve Sürdürün”), e-ticaret sitelerini, web sitelerine yetkisiz kod enjekte edilmemesini sağlamak için güvenli geliştirme ve bakımı kullanmaya yönlendirirken, Gereksinim 11 (“Sistemlerin ve Ağların Güvenliğini Düzenli Olarak Test Edin”) ) web sitesi sahiplerini, değişiklikleri tespit etmek için sistemleri ve ağları sürekli olarak izlemekle görevlendirir.

İnsan Güvenliği ürün yönetimi kıdemli direktörü Jeff Zitomer, çevrimiçi satıcıların (hesap verilerinin tüm depolanması, işlenmesi ve iletilmesini ödeme hizmeti sağlayıcılarına dış kaynaklardan sağlayanlar bile) PCI-DSS 4.0 gerekliliklerine uymak zorunda kalacağını söylüyor.

“Modern web siteleri… kritik iş işlevlerini sağlamak için İnternet üzerinden çalışma zamanında kaynak kodu” diyor. “Sürekli değişen bu N’inci taraf kodu, geleneksel güvenlik kontrollerini atlıyor ve tarayıcıda neredeyse sınırsız erişime sahip. [allowing] saldırganlar [to] Kötü amaçlı komut dosyası saldırıları yoluyla bu saldırı yüzeyinden yararlanın.”

Standart şu anda en iyi uygulama olarak kabul ediliyor ancak 2025’in başlarında zorunlu hale gelecek.