Magecart tarzı yeni bir kampanya, ödeme sırasında ödeme kartı verilerini yakalayan ve sızdıran kötü amaçlı JavaScript enjekte ederek e-ticaret web sitelerini aktif olarak hedefliyor.

Kötü amaçlı komut dosyası cc-analytics’te barındırılıyordu[.]com/app.js ve komut dosyası enjeksiyonu yoluyla güvenliği ihlal edilmiş e-ticaret sitelerinde keşfedildi.

Kod, tespitten kaçınmak için onaltılık kodlama ve temel dönüştürme işlevlerini kullanarak yoğun bir gizleme kullanır.

Güvenlik araştırmacıları, hata ayıklayıcı yöntemleri ve Python dize analizini kullanarak yükün gizliliğini kaldırdı ve gerçek amacın, hassas ödeme bilgilerinin toplanması olduğunu ortaya çıkardı.

Derlenmiş kod, saldırının nasıl çalıştığını gösterir. Etkinlik dinleyicileri ödeme giriş alanlarına ve ödeme yöntemi düğmelerine yerleştirilir.

Kullanıcılar kredi kartı numaralarını veya fatura bilgilerini girdiğinde, JavaScript bu değerleri toplar ve bunları saldırganların kontrol ettiği pstatics sunucularına iletir.[.]com.tr XMLHttpRequest POST istekleri aracılığıyla.

Başlangıçta SDCyber Research tarafından X üzerinde paylaşılan keşif, gizlenmiş kod ve birden fazla alana dağıtılmış altyapı kullanan karmaşık bir operasyonu ortaya koyuyor.

Veri sızıntısı yalnızca kart numaraları 14 karakteri aştığında meydana geliyor; bu da saldırganların eksik veya test verilerinin yakalanmasını önlemek için temel doğrulama uyguladığını gösteriyor.

Altyapı Keşfi

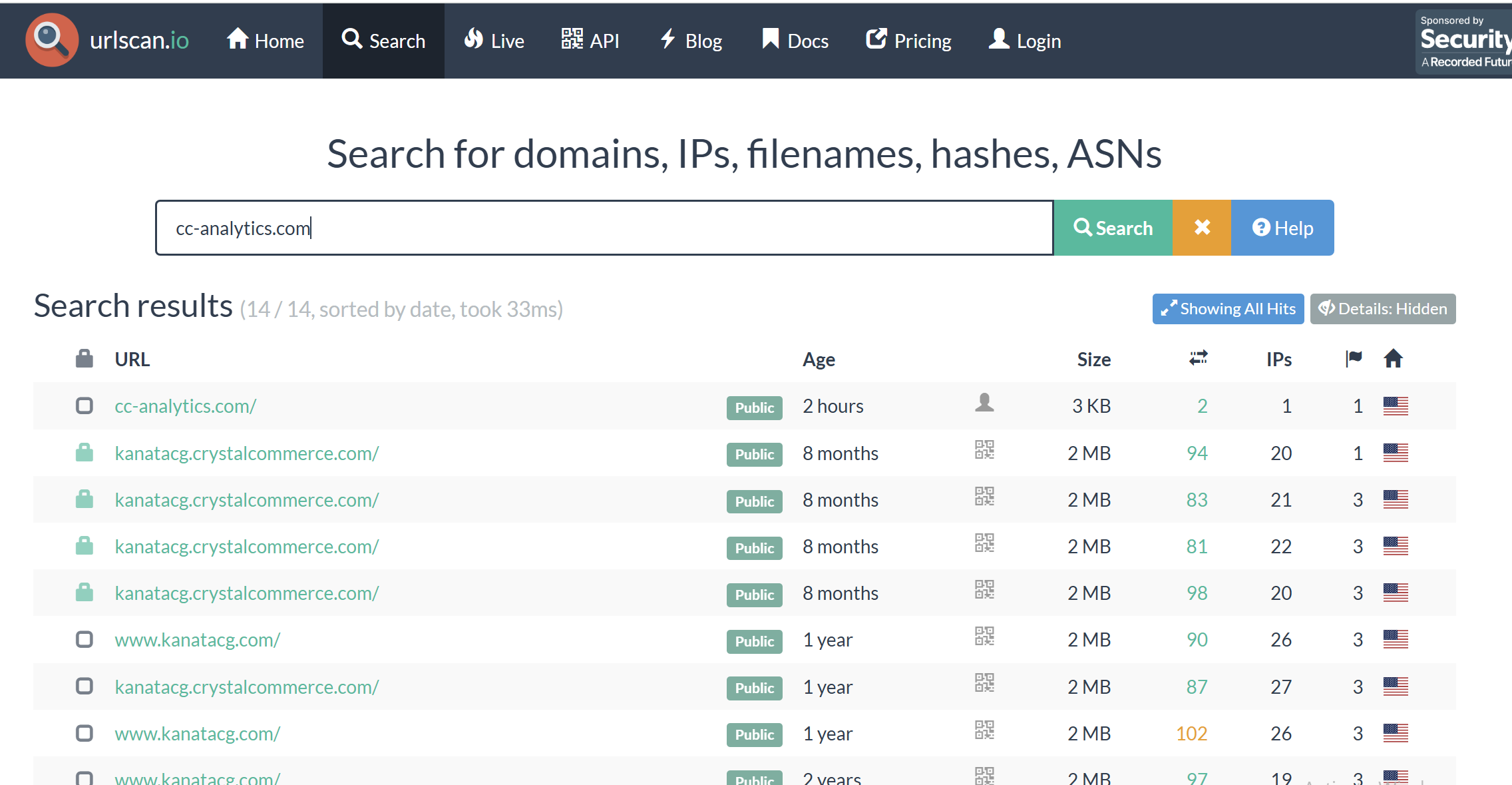

URLScan aracılığıyla başlangıç alanına dönmek, daha geniş bir saldırı altyapısını ortaya çıkardı. Kötü amaçlı komut dosyası, güvenliği ihlal edilmiş birden fazla web sitesinde göründü ve DOM'daki etiketler.

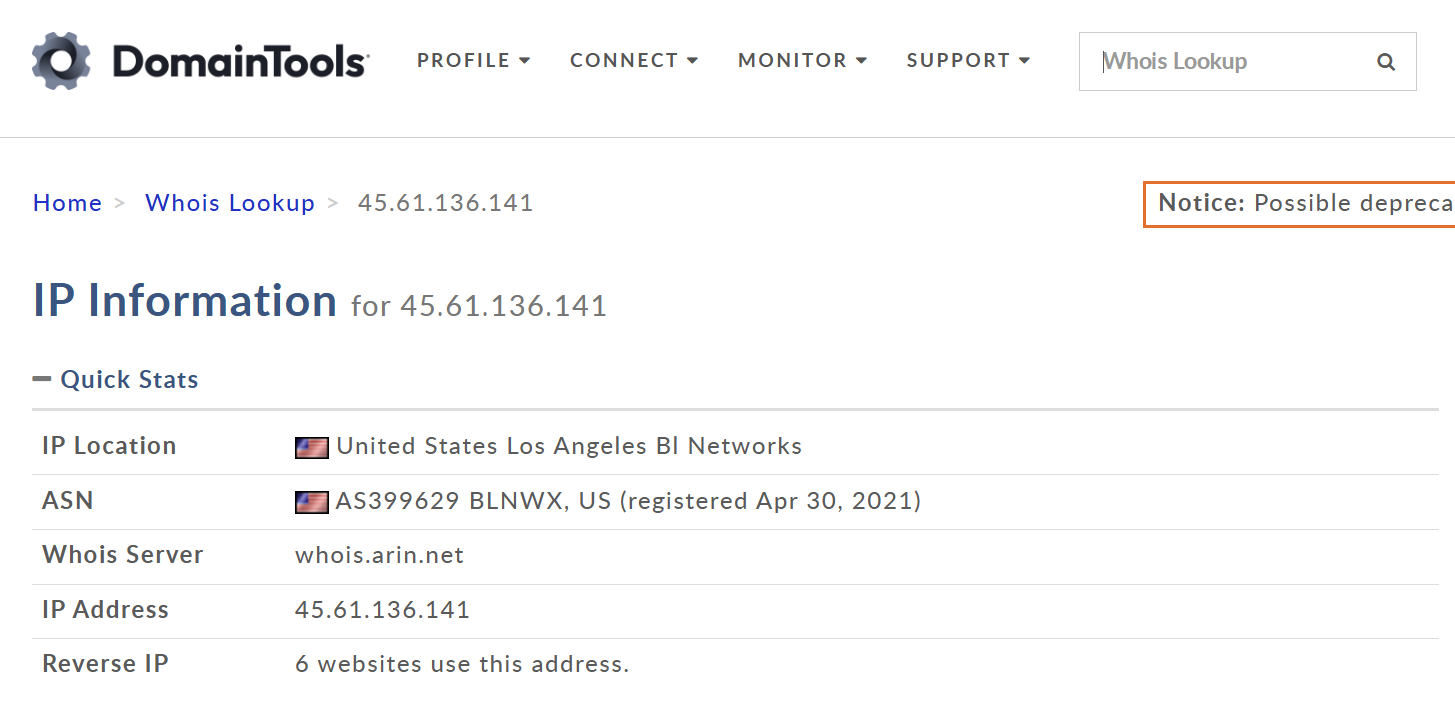

Araştırmacılar, işlem günlüklerini analiz ederek barındırma IP adresini 45.61.136.141 olarak belirlediler ve bu da benzer adlandırma kalıplarını izleyen başka kötü amaçlı alanların keşfedilmesine yol açtı: jgetjs.com, getnjs.com, getvjs.com, getejs.com ve utilanalytics.com.

Bu alanlarda barındırılan JavaScript yüklerinin analizi, neredeyse aynı kodu gösterdi; bu da birden fazla saldırı kampanyasında altyapının yeniden kullanıldığını gösteriyor. Bu model, koordineli bir tehdit grubunu veya çeşitli aktörler arasında paylaşılan araçları akla getiriyor.

Kapsamlı bir özet, potansiyel olarak bu kampanyayla bağlantılı genişletilmiş bir alan adı portföyünü ortaya çıkardı.

Buna, meşru hizmetler gibi görünen etki alanları (youtuber-dashboardwme.pro), barındırma IP'sine referans veren altyapı adlandırma kuralları (45-61-136-141.cprapid.com) ve birden fazla şüpheli etki alanındaki ad sunucusu modelleri dahildir.

Tam liste 30'dan fazla alanı kapsıyor, ancak araştırmacılar, bazıları yanlış pozitif veya geçersiz alanlar olabileceğinden, engelleme kurallarını uygulamadan önce doğrulamanın önemini vurguluyor.

Tespit ve Yanıt

Saldırı, basit keşif tekniklerinin etkinliğini vurguluyor. URLScan, publicWWW ve WHOIS sorguları gibi ücretsiz araçların, saldırgan altyapısını haritalamak ve kalıpları belirlemek için yeterli olduğu kanıtlandı.

Kuruluşlar, ödeme sayfalarındaki beklenmeyen komut dosyası etiketlerini izleyerek, ödeme işlemi sırasında ağ isteklerini analiz ederek ve alan adlarının bahsi geçen genel veri kaynaklarını arayarak benzer enjeksiyonları tespit edebilir.

Bu Magecart çeşidi, ödeme verileri hırsızlığının siber suçlular için oldukça karlı olmaya devam ettiğini gösteriyor.

Kampanyanın en az bir yıllık faaliyet süresi ve altyapının yeniden kullanımı, operasyonel sürdürülebilirliğe işaret ediyor.

Tehdit, içerik güvenliği politikaları, komut dosyası bütünlüğü doğrulaması ve ödeme formu izolasyonu dahil olmak üzere e-ticaret güvenliğinin önemini vurguluyor.

Savunmacılar, ödeme sayfalarına enjekte edilen komut dosyalarını belirlemeye öncelik vermeli, harici alanlara yapılan şüpheli POST isteklerini izlemeli ve alt kaynak bütünlüğü kontrolleri uygulamalıdır.

Araştırma, kamuya açık sinyallerin uygun şekilde ilişkilendirildiğinde nasıl saldırı kampanyalarının tamamını ortaya çıkardığını gösteriyor; bu da tehdit avcılığının temel güvenlik araçlarına ve analitik disipline sahip kuruluşlar için erişilebilir olmaya devam ettiğini hatırlatıyor.

Anında Güncellemeler Almak ve GBH'yi Google'da Tercih Edilen Kaynak Olarak Ayarlamak için bizi Google Haberler, LinkedIn ve X'te takip edin.