Brezilyalı bir bilgisayar korsanlığı grubu, ‘Magalenha Operasyonu’ adlı kötü niyetli bir kampanyayla 2021’den beri otuz Portekiz hükümetini ve özel finans kurumunu hedef alıyor.

Hedeflenen kuruluşlara örnek olarak ActivoBank, Caixa Geral de Depósitos, CaixaBank, Citibanamex, Santander, Millennium BCP, ING, Banco BPI ve Novobanco verilebilir.

Bu kampanya, tehdit aktörü tarafından kullanılan araçları, çeşitli bulaşma vektörlerini ve bunların kötü amaçlı yazılım dağıtım yöntemlerini vurgulayan bir Sentinel Labs raporu tarafından ifşa edildi.

Analistler, dosyaları, dizinleri, dahili yazışmaları ve daha fazlasını ifşa eden bir sunucu yanlış yapılandırması sayesinde tehdit aktörünün kaynağı ve taktikleri hakkındaki ayrıntıları ortaya çıkardı.

İlk enfeksiyon

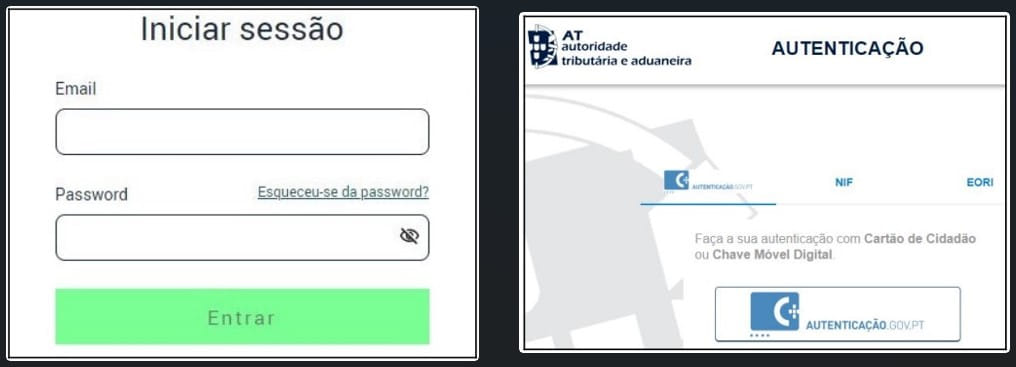

Saldırganlar, kötü amaçlı yazılımlarını hedeflere dağıtmak için Energias de Portugal (EDP) ve Portekiz Vergi ve Gümrük Kurumu’ndan (AT) geliyormuş gibi görünen kimlik avı e-postaları, sosyal mühendislik ve bu kuruluşları taklit eden kötü amaçlı web siteleri dahil olmak üzere birçok yöntem kullanır.

Her durumda, bulaşma, bir kötü amaçlı yazılım yükleyiciyi alıp çalıştıran ve ardından beş saniyelik bir gecikmenin ardından kurbanın sistemine iki ‘PeepingTitle’ arka kapısının iki çeşidini yükleyen, karartılmış bir VB komut dosyasının yürütülmesiyle başlar.

Sentinel Labs raporda, “VB betikleri, kötü niyetli kodun, genellikle halka açık kod havuzlarının yapıştırılan içeriği olan büyük miktarda kod yorumu arasına dağılacağı şekilde gizlenmiştir.”

“Bu, statik algılama mekanizmalarından kaçınmak için basit ama etkili bir tekniktir – VirusTotal’da bulunan betikler nispeten düşük algılama oranlarına sahiptir.”

Analistler, bu komut dosyalarının amacının, kötü amaçlı yazılım indirilirken kullanıcıların dikkatini dağıtmak ve ilgili sahte portallara yönlendirerek EDP ve AT kimlik bilgilerini çalmak olduğunu açıklıyor.

‘PeepingTitle’ arka kapısı

PeepingTitle, Delphi tarafından yazılmış, derleme tarihi Nisan 2023 olan ve Sentinel Labs’in tek bir kişi veya ekip tarafından geliştirildiğine inandığı bir kötü amaçlı yazılımdır.

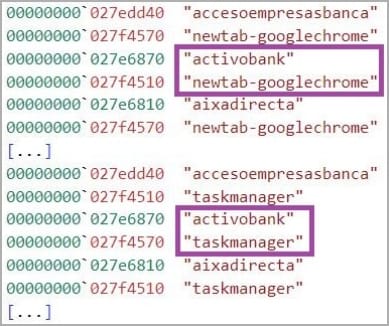

Saldırganların iki varyant bırakmasının nedeni, birini kurbanın ekranını yakalamak için, ikincisini pencereleri ve kullanıcının bunlarla etkileşimini izlemek için kullanmaktır.

Ayrıca ikinci değişken, kurban makineyi kaydettikten ve saldırganlara keşif ayrıntıları gönderdikten sonra ek yükler getirebilir.

Kötü amaçlı yazılım, sabit kodlanmış finans kurumlarının bir listesiyle eşleşen pencereleri kontrol eder ve bir tane bulduğunda, tüm kullanıcı girişlerini (kimlik bilgileri dahil) günlüğe kaydeder ve bunu tehdit aktörünün C2 sunucusuna gönderir.

PeepingTitle ayrıca Windows rundll32’yi kullanarak ekran görüntüleri yakalayabilir, ana bilgisayardaki işlemleri sonlandırabilir, izleme aralığı yapılandırmasını anında değiştirebilir ve yürütülebilir dosyalardan veya DLL dosyalarından yükleri hazırlayabilir.

Sentinel Labs, Magalenha Operasyonunun başlangıcından bu yana tehdit aktörlerinin operasyonel engellerin üstesinden gelme becerisini sergilediği birkaç vaka fark etti.

2022’nin ortalarında grup, DigitalOcean Spaces for C2’yi ve kötü amaçlı yazılım barındırma ve dağıtımını kötüye kullanmaktan vazgeçti ve Rusya merkezli Timeweb gibi daha belirsiz bulut hizmeti sağlayıcıları kullanmaya başladı.

Analistler, bu hareketin DigitalOcean’ın çok fazla kampanya kesintisine ve operasyonel zorluklara neden olan durum tespiti nedeniyle olduğuna inanıyor.