Aralık 2025’te bir güvenlik ekibi bir grup bilgisayar korsanını tam zamanında yakaladı. Huntress firmasından araştırmacılar Anna Pham ve Matt Anderson, yakın zamanda bu saldırganların bir sanal makineden “kaçarak” tüm ana sunucuyu ele geçirmeyi başardıklarını açıkladılar. Hackread.com ile paylaşılan bu araştırma, muhtemelen yıllardır gizlice işletilen bir araç setini ortaya çıkarıyor.

Bildiğimiz gibi sanal makineler (VM’ler) yalıtılmış dijital odalar gibidir. Eğer biri virüs kaparsa binanın geri kalanı güvende kalmalı. Ancak bu saldırganlar bu duvarları yıkmak için VM Escape’i kullandı. Bu onların konuk bilgisayardan ESXi hipervizörü olarak bilinen ana sunucunun beynine geçmelerine olanak sağladı.

Saldırı Nasıl Başladı?

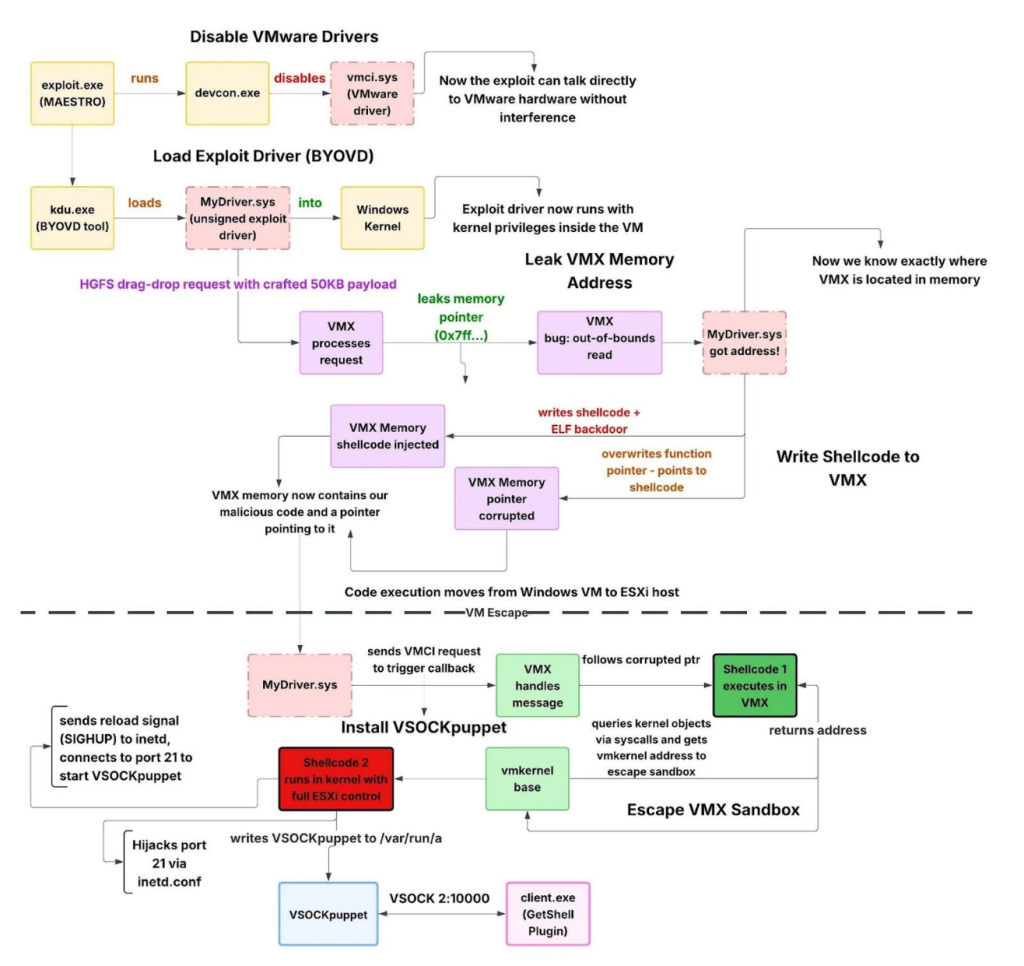

Bilgisayar korsanlarının içeri girmek için bir sihir numarasına ihtiyacı yoktu. Bilginiz olsun diye söylüyorum, uzaktan çalışma için yaygın bir araç olan SonicWall VPN aracılığıyla giriş yapmak için çalıntı bir şifre kullandılar. İçeri girdiklerinde MAESTRO adlı bir alet çantası kullandılar.

Daha fazla araştırma, bilgisayar korsanlarının VMX adı verilen bir süreci hedeflediğini ortaya çıkardı. Bu, metin kopyalama gibi basit görevler için sanal bilgisayarın ana sunucuyla konuşmasına yardımcı olan yardımcıdır.

Bilgisayar korsanları bu asistanı kırarak sunucuya doğrudan emirler verebilir. Araştırmacılar, bilgisayar korsanlarının çok akıllı olduğunu belirtti; Veri çalmak için ağda dolaşırken sunucunun yardım için “evi aramasını” engellemek için sunucunun ayarlarını bile değiştirdiler. Araç setinin inanılmaz derecede güçlü olduğunu ve VMware yazılımının 5.1’den 8.0’a kadar 155 farklı sürümü üzerinde çalıştığını belirtmekte fayda var.

Sıfır Gün Güvenlik Açıkları

Zaman çizelgesi en endişe verici kısımdır. VMware bu açıkları (CVE-2025-22224, 22225 ve 22226 olarak etiketlendi) 4 Mart 2025’te düzeltirken, araştırmacılar araç setinin 2 Kasım 2023’e kadar uzanan bir tarihte oluşturulduğunu buldu. Bu, saldırganların muhtemelen bir yıldan fazla bir süredir sıfır gün (yaratıcıların bilmediği bir kusur) kullandığı anlamına geliyor.

Daha ileri araştırmalar, kodun basitleştirilmiş Çince notlar içerdiğini ve “Tüm sürümlerden kaçış – teslimat” olarak çevrilen bir klasör içerdiğini ortaya çıkardı. Araştırmacılara göre bu, muhtemelen Çince konuşulan bir bölgede yerleşik “iyi kaynaklara sahip bir geliştiriciye” işaret ediyor.

Üstelik bu bilgisayar korsanları, sunucuyla konuşmak için VSOCK adı verilen özel görünmez bir yol kullandı. Çoğu güvenlik aracı normal internet trafiğine bakar ancak VSOCK, makinenin içinde güvenlik duvarlarının göremediği gizli bir tünel gibidir.

Huntress ekibi, güvende kalmak için şirketlerin sistemlerine derhal yama yapması ve sunucuları garip etkinliklere karşı kontrol etmesi gerektiğini söylüyor. Her ne kadar bu saldırı bir fidye yazılımı felaketine dönüşmeden durdurulmuş olsa da, izole edilmiş sistemlerin bile sürekli bakıma ihtiyacı olduğunu gösteriyor.